Yan-英杰的主页

悟已往之不谏 知来者之可追

C++程序员,2024届电子信息研究生

目录

引言

1. 定义

2. 分类

a. 白帽黑客(White Hat Hacker)

b. 黑帽黑客(Black Hat Hacker)

c. 灰帽黑客(Gray Hat Hacker)

3. 黑客文化

4. 伦理问题

5.黑客常用的攻击手段

黑客攻击用户的常用策略有以下这些:

防御黑客攻击的常用方法有以下这些:

6. 黑客的作用

7.结论

引言

随着科技的迅猛发展和互联网的普及,黑客一词也逐渐进入了我们的日常生活。然而,黑客并不仅仅是一个贬义词,它有着复杂而多样的内涵。本文将从多个角度对黑客进行探讨,以帮助读者更好地了解黑客文化的本质。

1. 定义

黑客(Hacker)是指那些具备计算机技术专业知识,并能够通过创造性的方式突破系统安全,探索和发现计算机系统中的漏洞和弱点的人。黑客的技能范畴广泛,他们可以是计算机安全专家、网络程序员或者是信息技术爱好者。

2. 分类

根据行为方式和动机的不同,黑客可以分为以下几类:

a. 白帽黑客(White Hat Hacker)

白帽黑客是一种道德观念较高的黑客群体,他们通过发现系统漏洞并向相关方汇报来提高网络安全。他们的目标是保护网络系统免受攻击,并帮助修复漏洞,以确保用户的数据不受损失。

b. 黑帽黑客(Black Hat Hacker)

黑帽黑客是指那些从事非法活动的黑客,他们利用自己的技术能力进行破坏、窃取他人信息或谋取不正当利益。他们是网络安全的威胁者,应该受到法律制裁。

c. 灰帽黑客(Gray Hat Hacker)

灰帽黑客处于白帽黑客和黑帽黑客之间,他们既可能发现系统漏洞并报告,也可能利用这些漏洞获取私利,但通常不会造成严重破坏。

3. 黑客文化

黑客文化是一个特殊而分散的文化群体,一些黑客倡导开放、分享和探索精神。他们通常追求技术上的创新与突破,主张自由访问和使用信息,同时对隐私保护也有高度关注。

4. 伦理问题

黑客活动所涉及的伦理问题备受争议。在它们的行为中,矛盾存在于合法性和道德性之间。值得注意的是,尽管黑客有时被人们视为一种犯罪行为,但黑客文化与犯罪行为并无必然联系。

5.黑客常用的攻击手段

黑客攻击用户的常用策略有以下这些:

a.数据驱动攻击:表面看来无害的特殊程序在被发送或复制到网络主机上被执行发起攻击时,就会发生数据驱动攻击。

b.系统文件非法利用:这很明了就是要破坏你的系统如 Boot.ini 等文件,这样你会在不只不绝中就不能在启动电脑。或他们会 “帮助” 你格式化系统盘。

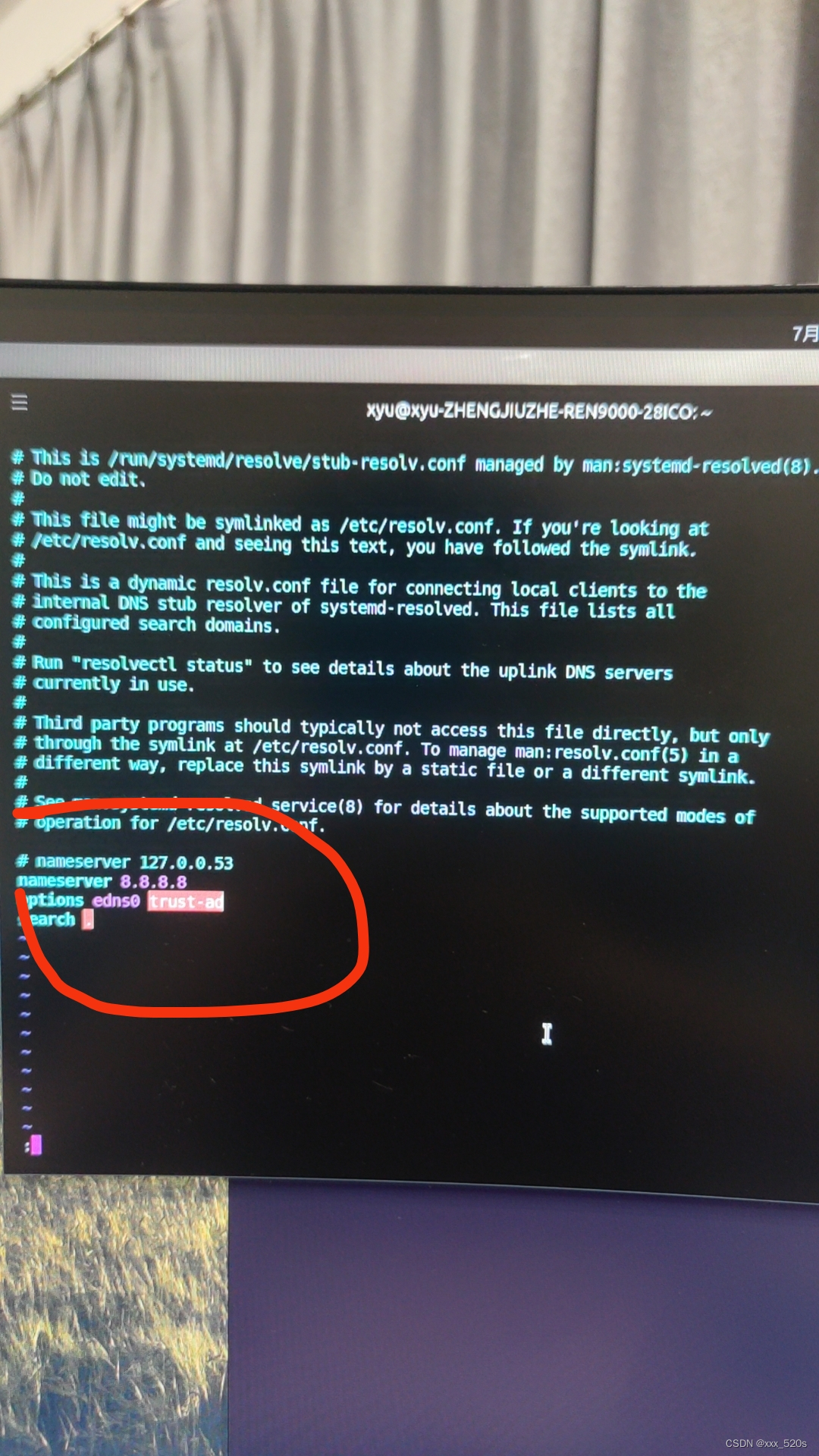

c.针对信息协议弱点攻击:IP 地址的源路径选项允许 IP 数据包自己选择一条通往系统目的的路径。设想攻击者试图与防火墙后面的一个不可到达主机 A 连接。他只需要在送出的请求报文中设置 IP 源路径选项,使报文有一个目的地址指向防火墙,而最终地址是主机 A。防火墙的 IP 层处理改报文的源路径被改变,并发送到内部网上,报文就这样到达了不可到达的主机 A。

d.远端操纵:缺省的登陆界面 (shellscr-ipts),配置和客户文件是另一个问题区域,它们提供了一个简单的方法来配置一个程序的执行环境。这有时会引起远端操纵的攻击,在被攻击主机上启动一个可执行程序,该程序显示一个伪造的登陆界面。当用户在这个伪装的截面上输入登陆信息后,该程序将用户输入的信息传送到攻击者主机,然后关闭界面给出提示信息说 “系统故障”,要求用户重新登录。此后,才会出现真正的登录界面。

e.重新发送攻击:收集特定的 IP 数据包,纂改其数据,然后再一一重新发送,欺骗接收的主机。

f.对 ICMP 报文的攻击:尽管比较困难,黑客们有时也使用 ICMP 报文进行攻击。重定向信息可以改变路由列表,路由器可以根据这些信息建议主机走另一条更好的路径。攻击者可以有效地利用重定向消息把连接转向一个不可靠的主机或路径,或使多有报文通过一个不可靠主机来转发。对付这种威胁的方法是对多有 ICMP 重定想报文进行过滤,有的路由软件可对此进行配置。单纯地抛弃所有重定向报文是不可取的:主机和路由器常常会用到它们,如一个路由器发生故障时。

防御黑客攻击的常用方法有以下这些:

a.要使用正版防病毒软件并且定期将其升级更新,这样可以防 “黑客” 程序侵入你的电脑系统。

b.安装防火墙软件,监视数据流动。要尽量选用最先进的防火墙软件。

c.别按常规思维设置网络密码,要使用由数字、字母和汉字混排而成,令 “黑客” 难以破译。另外,要经常性地变换自己的口令密码。

e.对不同的网站和程序,要使用不同的口令密码,不要图省事使用统一密码,以防止被 “黑客” 破译后产生 “多米诺骨牌” 效应。

f.对来路不明的电子邮件或亲友电子邮件的附件或邮件列表要保持警惕,不要一收到就马上打开。要首先用杀病毒软件查杀,确定无病毒和 “黑客” 程序后再打开。

g.要尽量使用最新版本的互联网浏览器软件、电子邮件软件和其他相关软件。

h.下载软件要去声誉好的专业网站,既安全又能保证较快速度,不要去资质不清楚的网站。

i.不要轻易给别人的网站留下你的电子身份资料,不要允许电子商务企业随意储存你的信用卡资料。

j.只向有安全保证的网站发送个人信用卡资料,注意寻找浏览器底部显示的挂锁图标或钥匙形图标。

k.要注意确认你要去的网站地址,注意输入的字母和标点符号的绝对正确,防止误入网上歧途,落入网络陷阱。

6. 黑客的作用

黑客在信息安全领域发挥着重要作用。他们通过发现和披露系统漏洞,推动了软件和网络安全的发展,有助于保护个人隐私和企业机密不被未授权访问。此外,一些黑客还为技术社区、开源软件和互联网服务做出了杰出贡献。

7.结论

黑客既是一种技术能力的象征,也是一个复杂的文化群体。他们的存在对于互联网和信息安全至关重要。在评价黑客时,我们应该区分不同类型的黑客,并强调合法行为、道德观念和伦理规范的重要性。