Windows服务器安全策略设置

1. Windows服务器安全策略设置

操作系统关闭不必要的服务如smartd(一个守护进程(帮助程序)、Print Spoole(管理所有本地和网络打印队列及控制所有打印工作),操作系统关闭默认盘符共享,操作系统通过防火墙或IPSEC禁用不必要的135、139、445端口)。

了解135、139、445端口:

135:IEen工具能够借助135端口轻松连接到Internet上的其他工作站,并远程控制该工作站的IE浏览器。例如,在浏览器中执行的任何操作,包括浏览页面内容、输入账号密码、输入搜索关键字等,都会被IEen工具监控到。甚至在网上银行中输入的各种密码信息、都能被IEen工具清楚地获得。除了可以对远程工作站上的IE浏览器进行操作、控制外、IEen工具通过135端口几乎可以对所有的借助DCOM开发技术设计出来的应用程序进行远程控制,例如IEen工具也能轻松进入到正在运行的Excel的计算机中,直接对Excel进行各种编辑操作。

139: 139端口是一种TCP端口,该端口在你通过网上邻居访问局域网中的共享文件或共享打印机时就能发挥作用。139端口一旦被Internet上的某个攻击者利用的话,就能成为一个危害极大的安全漏洞。应为黑客要是与目标主机的139端口建立连接的话,就很有可能浏览到指定网段内所有工作站中的全部恭喜信息,甚至可以对目标主机中的共享文件夹进行各种编辑、删除操纵,倘若攻击者还知道目标主机的IP地址和登录账号的话,还能轻而易举地查看到目标主机中的隐藏共享信息。

445:445端口也是一种TCP端口,该端口在Windows 2000 Server或Windows Server 2003系统中发挥的作用与139端口完全相同。具体地说,它也是提供局域网中文件或打印机共享服务。不过该端口基于CIFS协议(通过因特网文件系统协议)工作的,而139端口是基于SMB协议(服务器协议族)对外提供共享服务。同样地,攻击者与445端口建立请求连接,也能获得指定局域网内的各种共享信息。

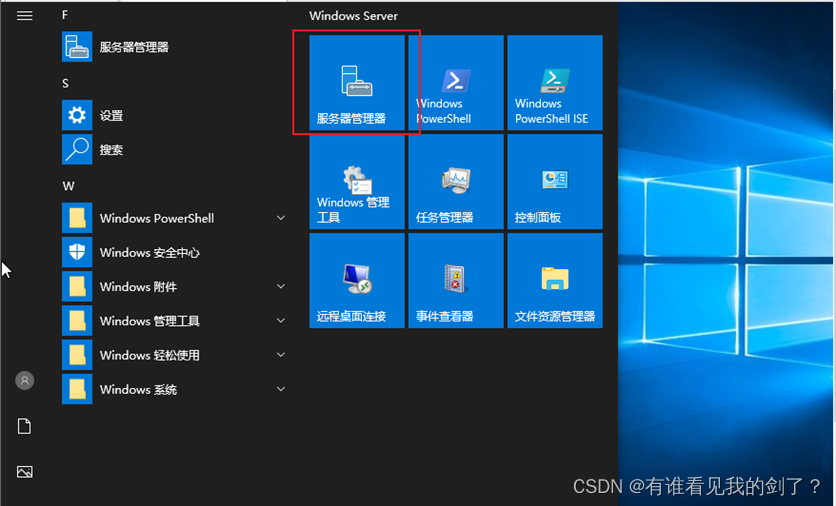

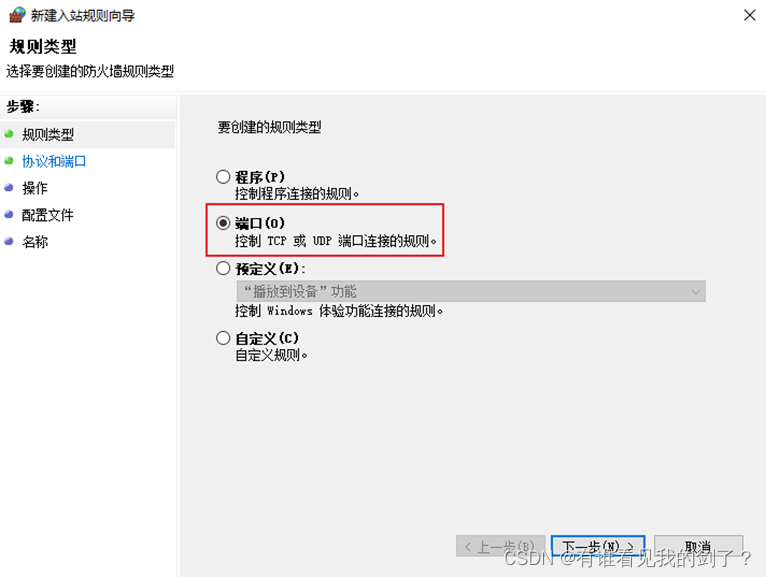

步骤一:

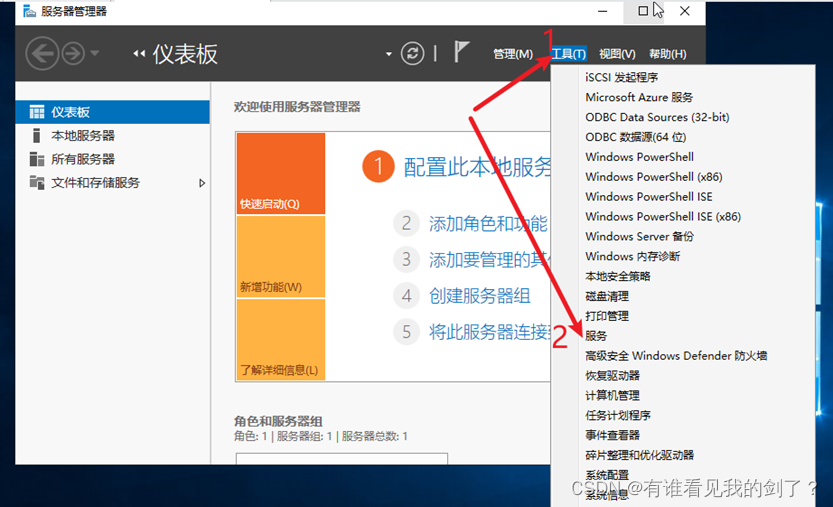

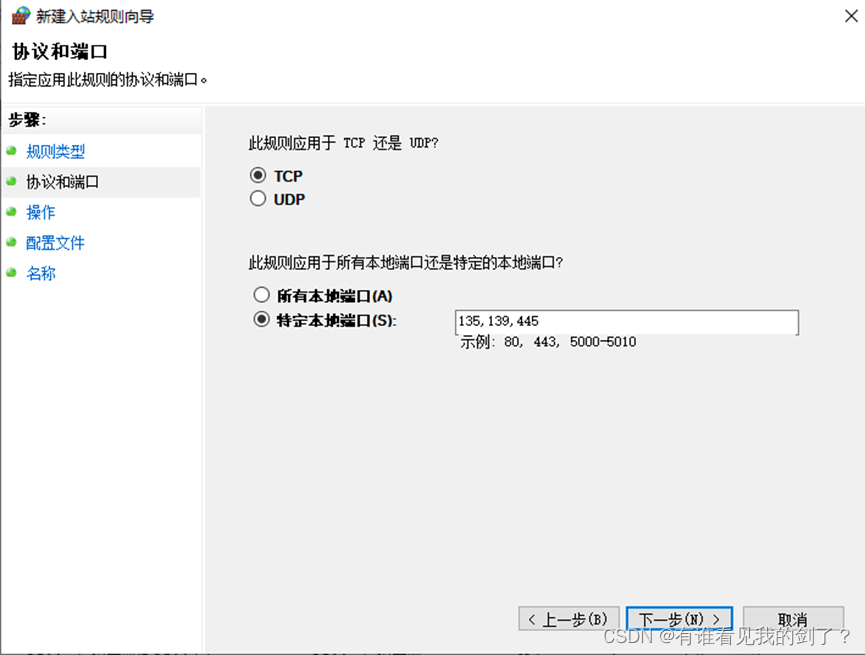

步骤二:

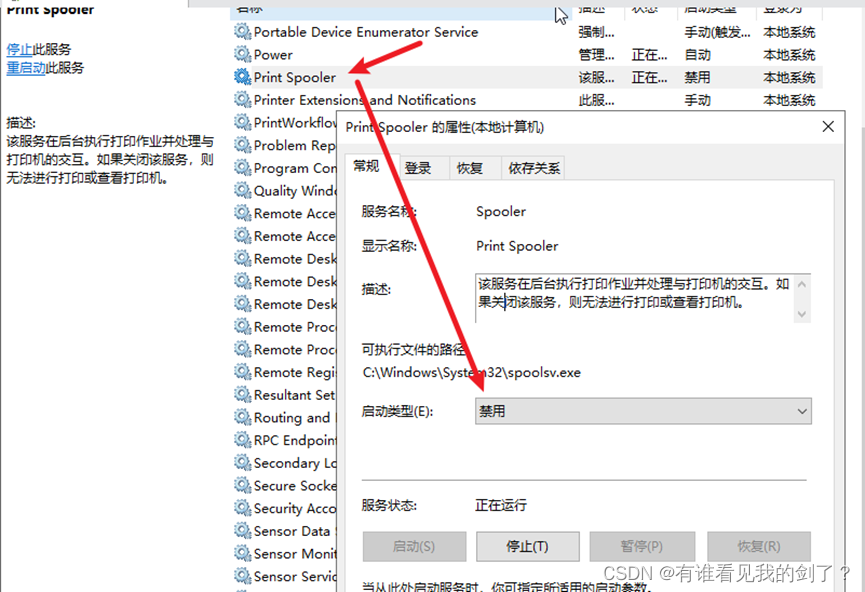

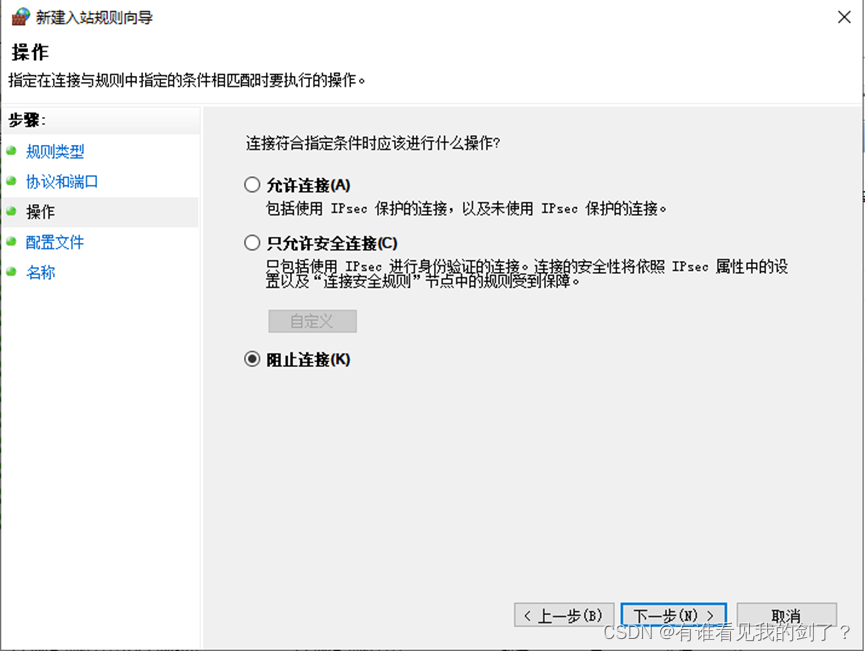

步骤三:在服务里面找到smartd、Print Spoole 并禁用服务。

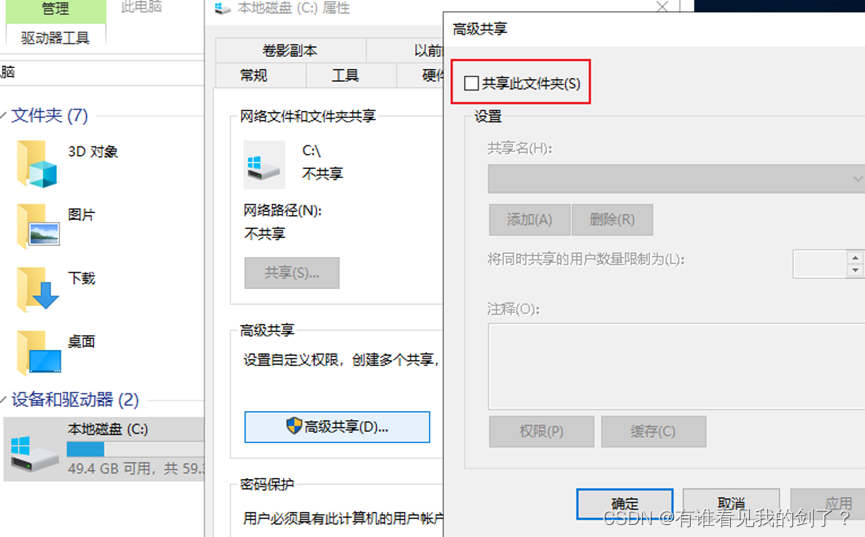

步骤四:右键磁盘 – > 共享 – > 高级共享

步骤五:操作系统通过防火墙禁用不必要的135、139、445端口。

控制面板 – > Windows Defender 防火墙 --> 高级设置 – > 入站规则 – > 新建规则

选择端口:

端口类型选择TCP,选择特地本地端口,填写 135,139、445

阻止连接:

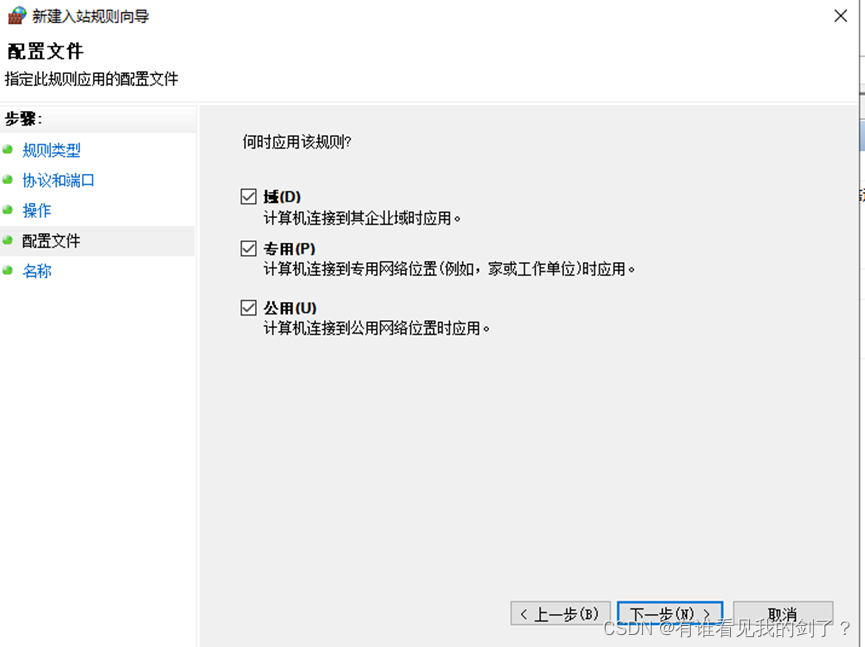

所有情况(全部勾选)

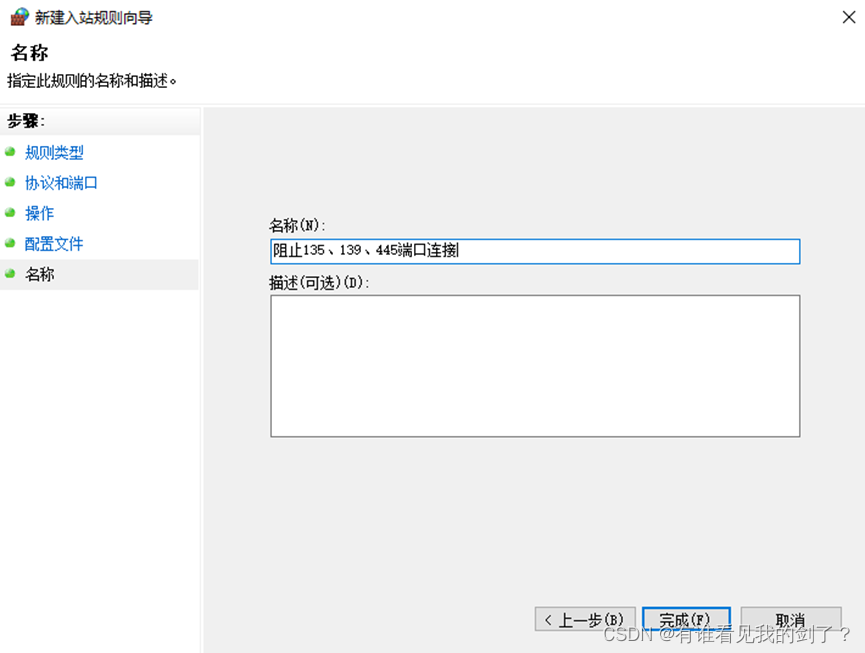

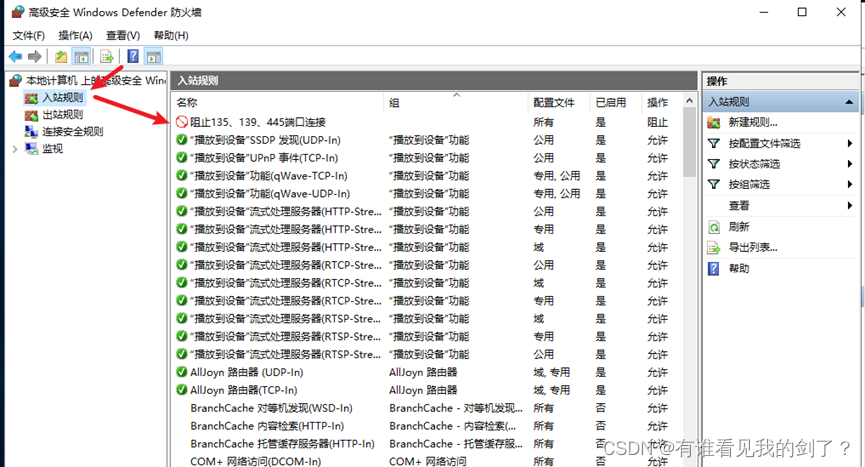

规则描述

查看规则

以上操作必须 启动防火墙不能不生效!

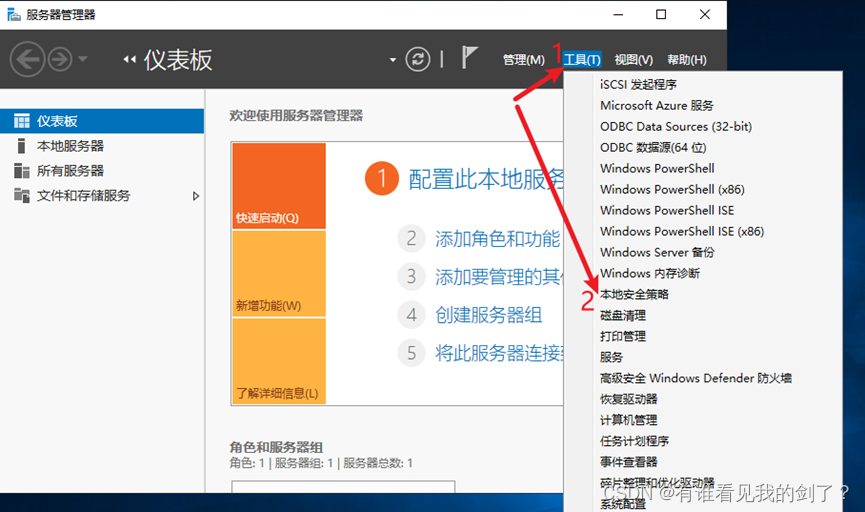

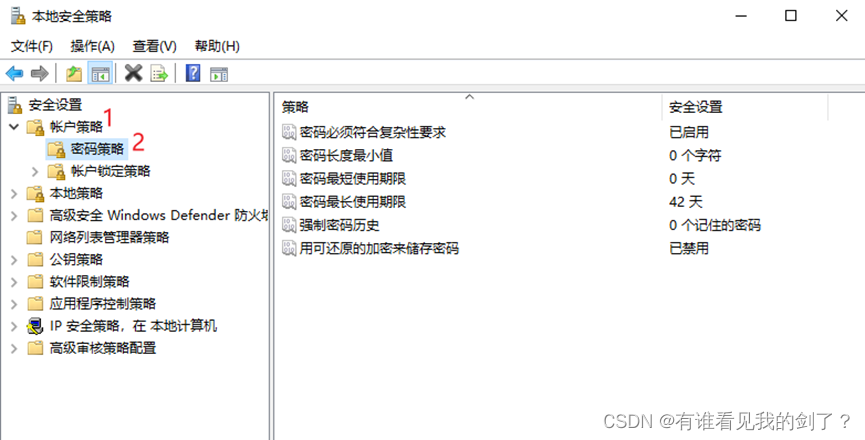

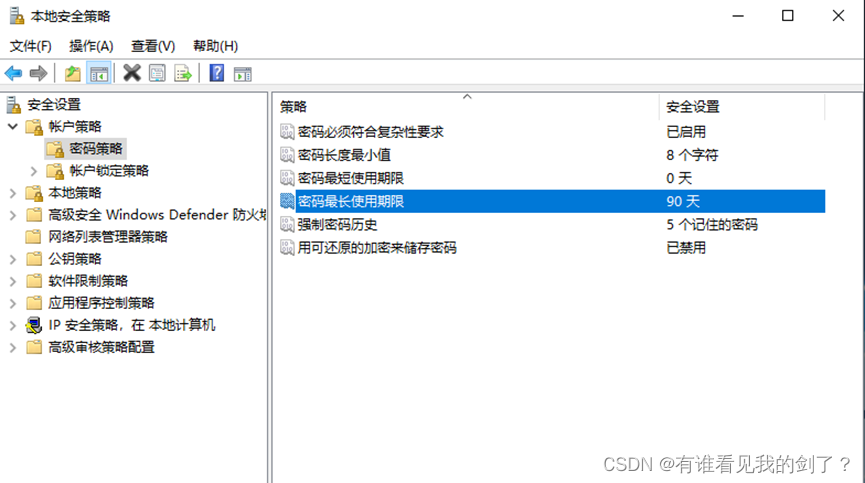

2、密码复杂度和定期更新

工具 – > 本地安全策略

账户策略 – > 密码策略

启用密码复杂性,密码长度最小为8个,密码有效期为90天,密码不能与前5个相同

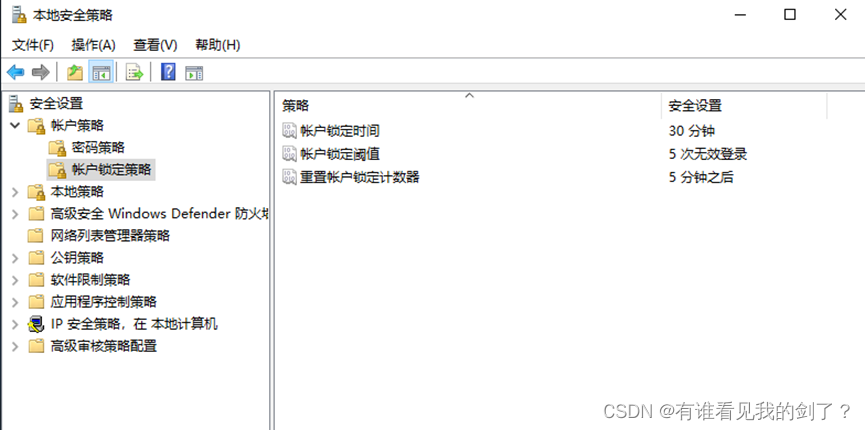

3、登录失败锁定和超时时间

操作系统启用5次登录失败锁定策略,设置30分钟登录超时锁定策略,并设置刷新5次失败锁定时间为5分钟

账户策略 – > 账号锁定策略

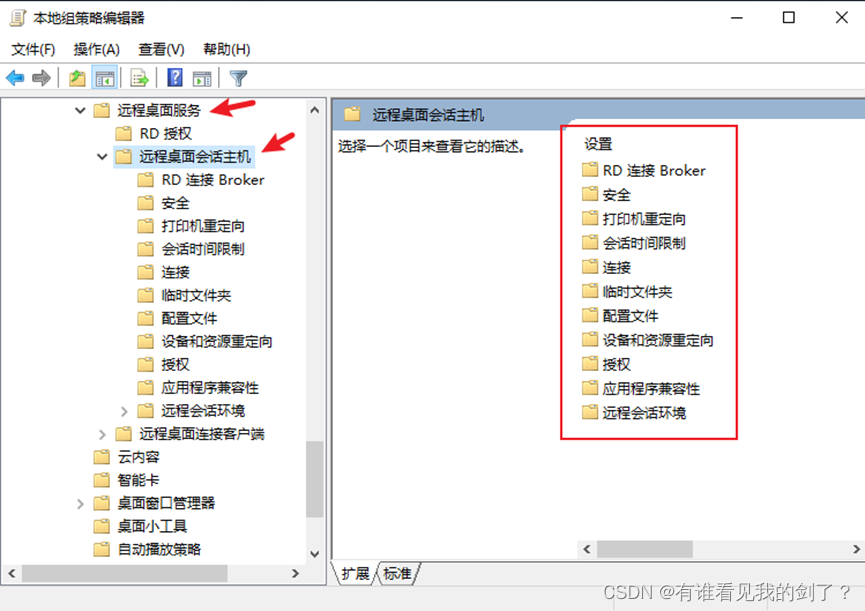

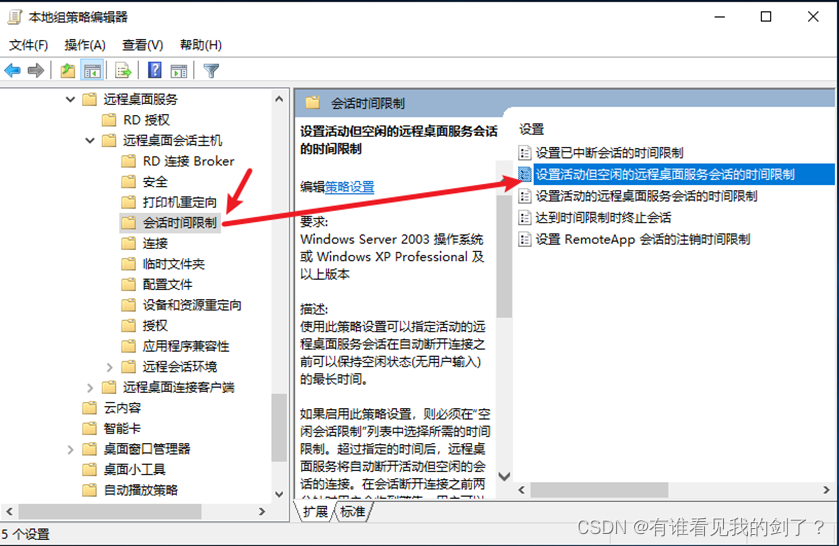

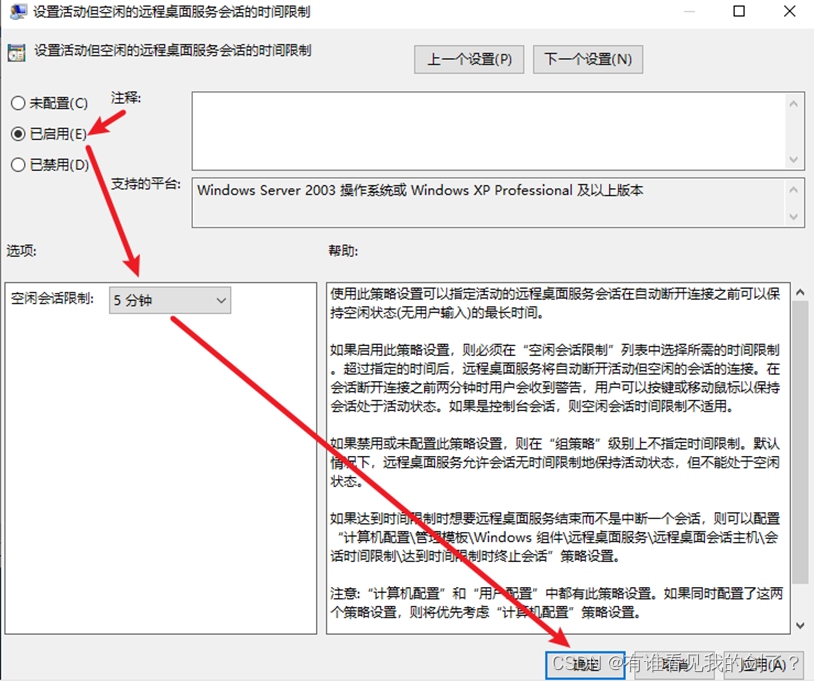

cmd命令 ‘gpedit.msc’ 。 计算机配置-管理模板-Windows组件-远程桌面服务-远程桌面会话主机

点击 “会话时间限制“ – > 点击 ”设置活动但空闲的远程桌面服务会话的时间限制“

启用策略 并设置 空闲时间为 5分钟

4、禁用guest 和 administrator 改名

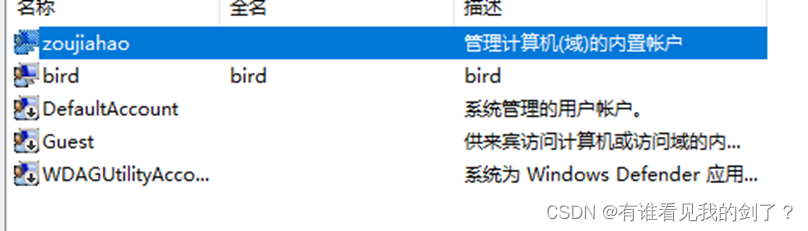

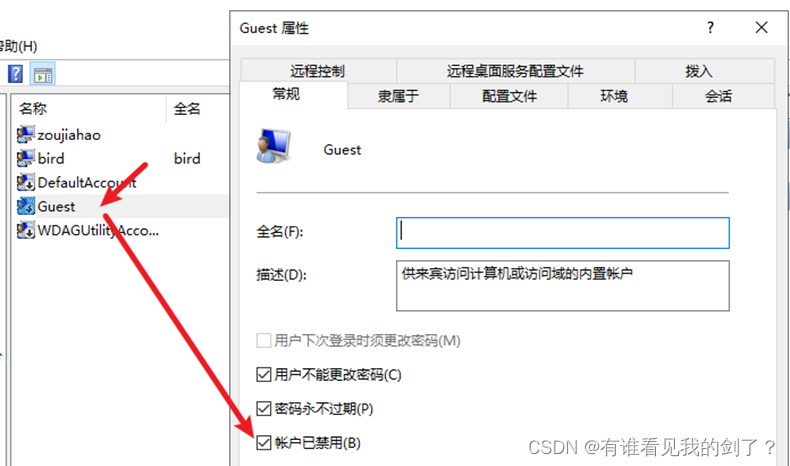

服务器管理 – > 工具 – > 计算机管理 – > 本地用户和组 – > 用户

右键administrator用户,点击重命名了

双击点击进入到Guest用户,点击禁用

5、三员设置

创建三个账户 systemuser-系统管理员,audit-系统审计员,syssafe-系统安全员

系统管理员

1、 负责系统参数、如流程、表单的配置、维护和管理

2、 负责用户的注册、删除、保证用户标识符在系统生命周期的唯一性;

3、 负责组织机构的变动调整,负责与用户权限相关的各类角色的设置

安全保密管理员

1、 负责人员涉密等级和职务等信息调整和用户权限的分配;

2、 负责保管所有除系统管理原以外的所有用户的ID标志符文件。安全保密管理员不能以其他用户身份登录系统;

3、 不能查看和修改任务业务数据库中的信息;

4、 负责用户审计日志以及安全审计员日志的查看,但不能增删改日志内容。

安全审计员

1、 负责监督查看系统管理员、安全保密管理员和安全审计管理员的操作日志,但不能增删改日志内容;

2、 负责定期备份、维护和导出日志。在应用系统设计过程中应避免超级用户,即改用户具有完全的资源访问权限。对于普通用户的权限,应按照最小授权原则进行划分,将其权限设定在完成工作所需的最小授权范围内。

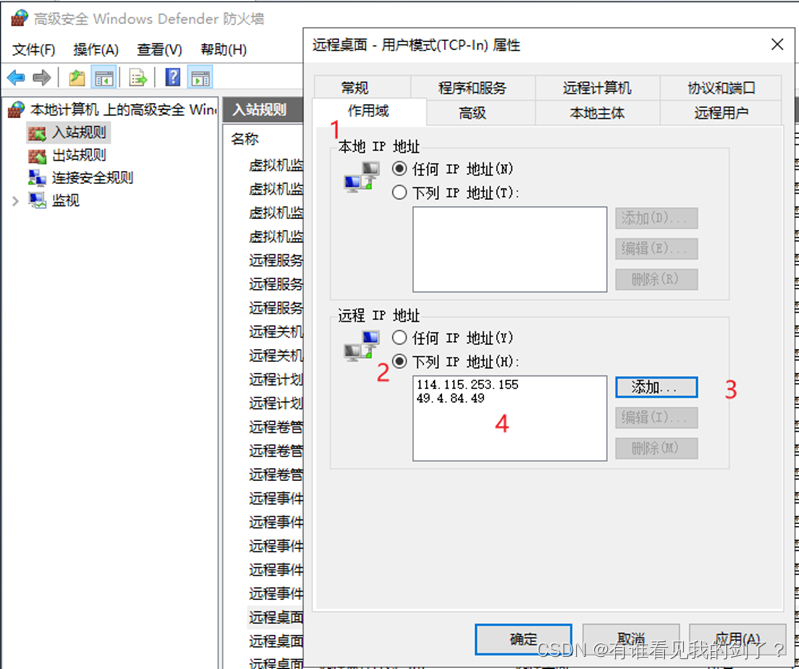

7、限制终端接入地址

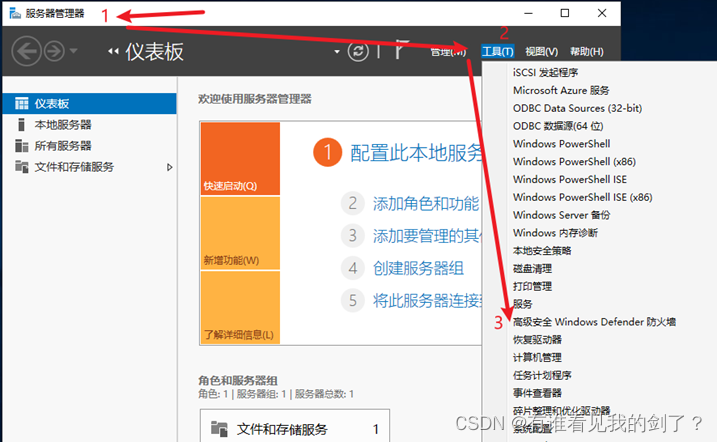

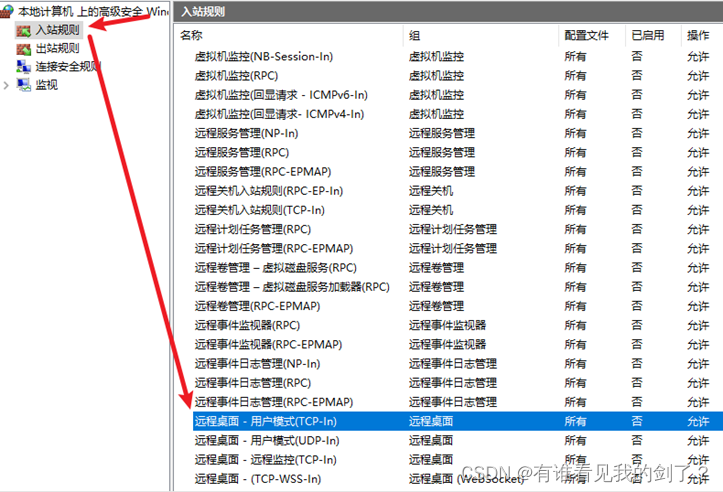

服务器管理器 – > 工具 – > 高级安全 Windows Defender 防火墙

点击 “入站规则” 在列表中找到 “远程桌面-用户模式(TCP-In)”

点击 “作用域” , 在远程IP地址中加入 仅允许访问的远程IP