目录

1.easyre

2.reverse1

3.reverse2

4.内涵的软件

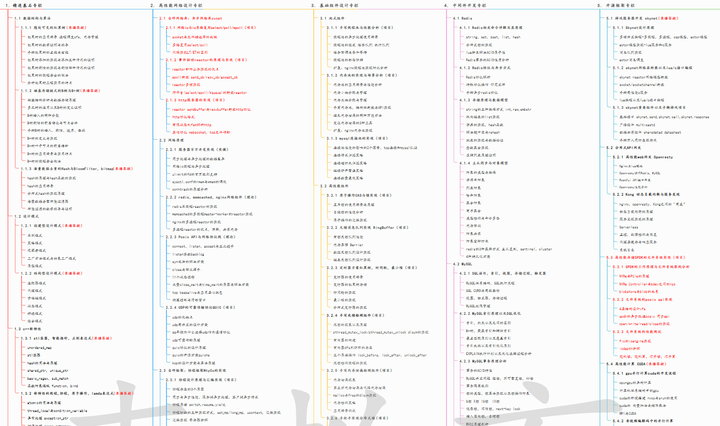

1.easyre

将exe文件放入ida,在主函数main中找到flag,此题结束

2.reverse1

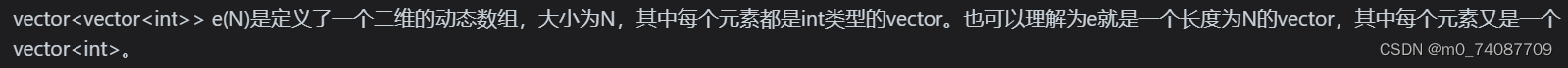

打开主函数main,发现有一个跳转函数,双击打开

![]()

这句命令是将str1和str2的内容比较,当两者相同时候输出 “this is the right flag ”

双击str2打开,可以看见str2的内容

![]()

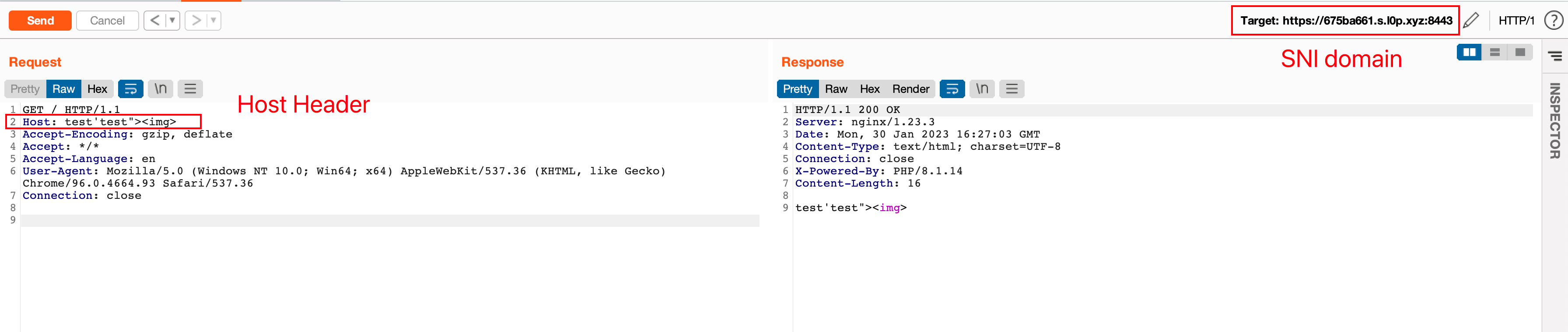

提交flag后发现flag错误,重新审计代码

![]()

发现上面藏有这样一条语句,由ascii码得知111为‘o’,48为‘0’

于是正确flag为

flag{hell0_w0rld}

此题结束

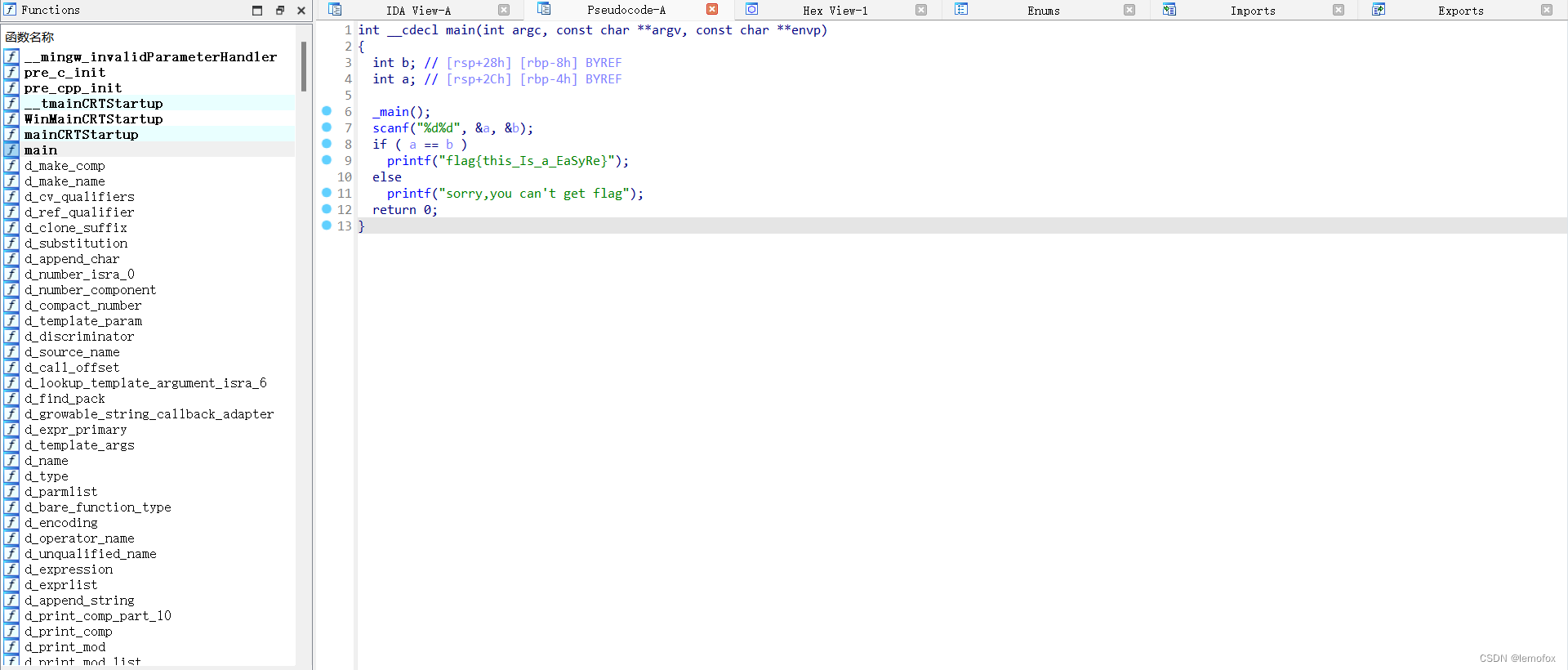

3.reverse2

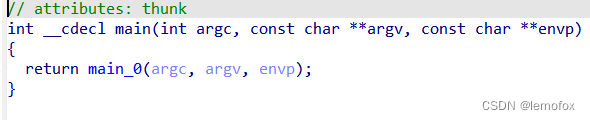

这道题与reverse1类似,还是先查看主函数

在下面发现条件与reverse1一致,即都是当输入的值与flag相同时输出‘this is the right flag’

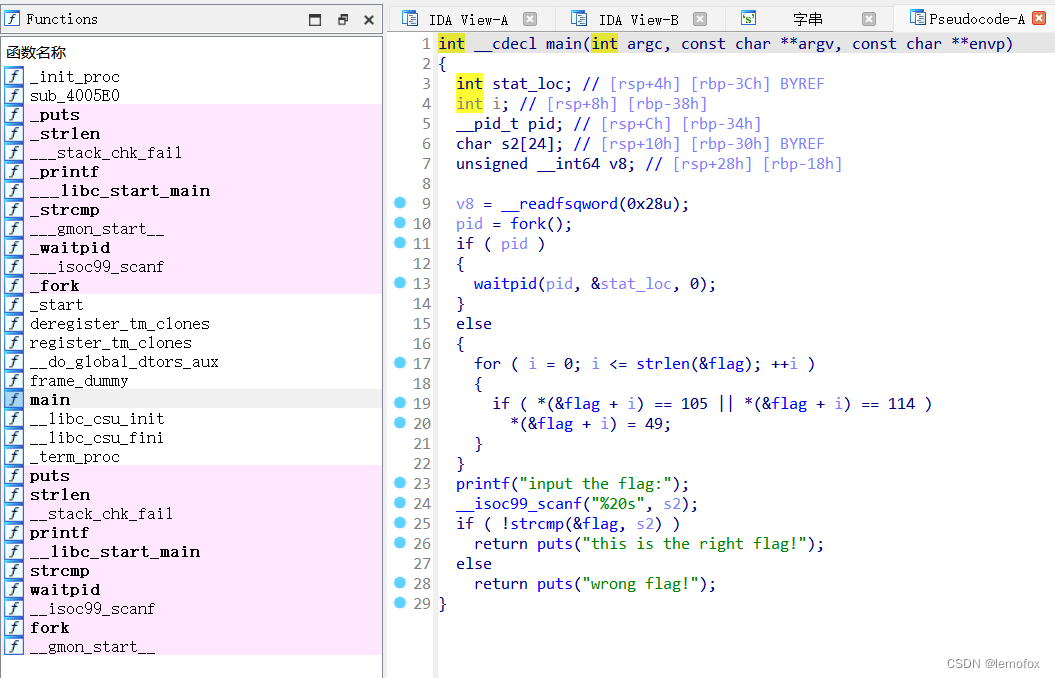

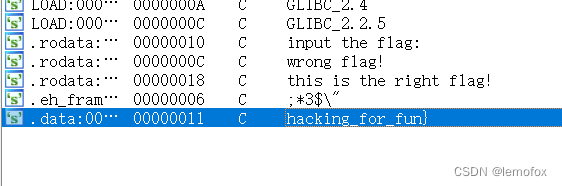

使用shift+F12查找字符串,发现一个疑似flag的字符串

同样的,我们直接查看flag也能得到这串字符

需要注意的是,上面的代码也有字符处理

![]()

这里会将‘i’和‘r’替换为‘1’,所以整理后的flag为

flag{hack1ng_fo1_fun}

此题结束

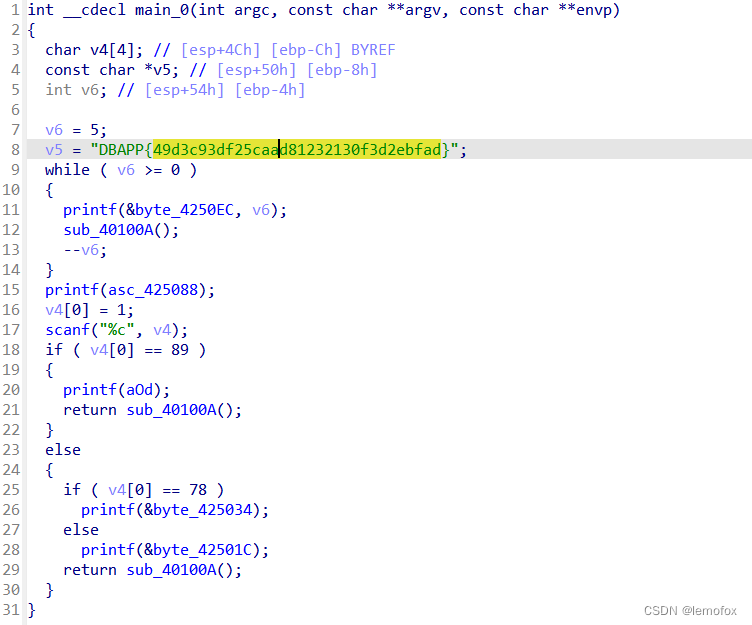

4.内涵的软件

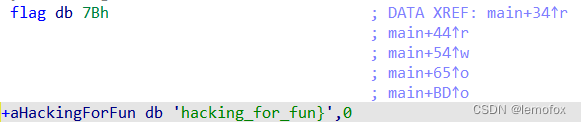

打开main函数,发现有一个mian0,进去之后就可以找到flag

包上flag,此题结束

(我还以为是base加密过的。。)