渗透测试是一个非常广的课程,我们首先要做的是在某个方向精通,再在其他方面也要有涉猎。

大部分的漏洞是国外挖掘的。

一、推荐研究书籍:

Metasploit浚透测试指南》肯尼(行业经典) 诸葛建伟翻译

《Metasloit渗透测试魔鬼训练营》诸葛建伟(国内经典)

《网络攻击技术与实践》诸葛建伟〔清华大学网络安全课)

PDF电子书籍

《Metasploit渗透测试指南》肯尼(行业经典)

《Metaslpoit渗透测试魔鬼训练营》诸葛建伟(国内经典)《网络攻击技术与实践》诸葛建伟(清华大学网络安全课)Mindmanager笔记

《Metasploit渗透测试从入门到精通》陈鑫杰PingingLab内部教学版③PPT讲义

《网络攻击技术与实践》PPT(清华大学网络安全课)

未经授权的渗透测试行为都是犯罪行为

二、渗透测试

1、渗透测试流程:

①攻击前(网络踩点、网络扫描、网络查点)

②攻击中(利用漏洞信息进行渗透攻击、获取权限)

③攻击后(后渗透维持攻击、文件拷贝、木马植入、痕迹擦除)

---------------------------------------流程---------------------------------------------------

前期交互阶段《Pre-Engagement Interaction)

情报搜朱阶段(Information Gathering)

威胁建模阶段(Threat Modeling)

漏洞分析阶段(Vulnerability Analysis)

渗透攻击阶段(Exploitation)

后渗透攻击阶段(Post Exploitation)

报告阶段(Reporting)

2、渗透测试定义:

渗透测试就是一种模拟恶意攻击者的技术与方法,挫败目标系统安全控制措施,

取得访问控制权,并发现具备业务影响后果安全隐患的一种安全测试与评估方式。

3、渗透分类:

黑盒测试:不知道原有被测系统内部代码结构。(现在更多的是进行黑盒测试)

白盒测试:源码公开的,审计人员可以源码测试。

灰盒测试:知道一部分源码。

4、渗透测试标准:

信息安全的一些防御标准

防御标准:

攻击标准:PTES渗透测试执行标准、web安全威胁分类标准、

NISP SP800-42网络安全测试指南、oWASP十大Web应用安全威胁项目

安全漏洞的生命周期:

--安全漏洞研究与挖掘--渗透代码开发与测试封闭团队渗透流转

安全漏洞和渗透代码扩散

恶意程序出现并传播

渗透代码大规模危害互联网补丁出现渗透代码消亡

5、渗透测试工具

BT5/Kail linux(信息安全人员的“军火库”)

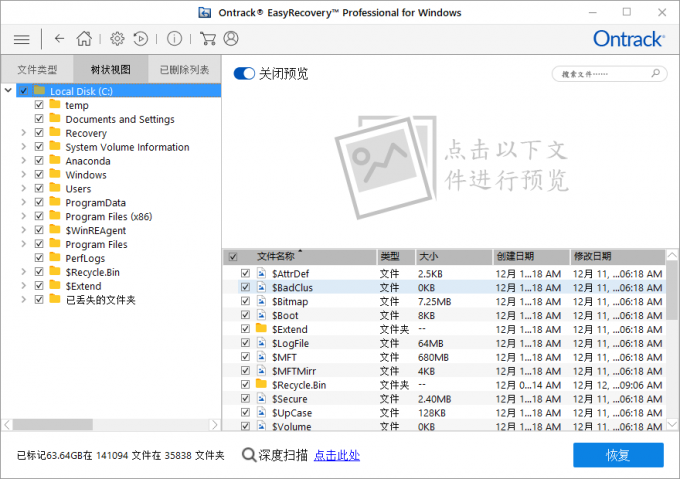

环境搭建:

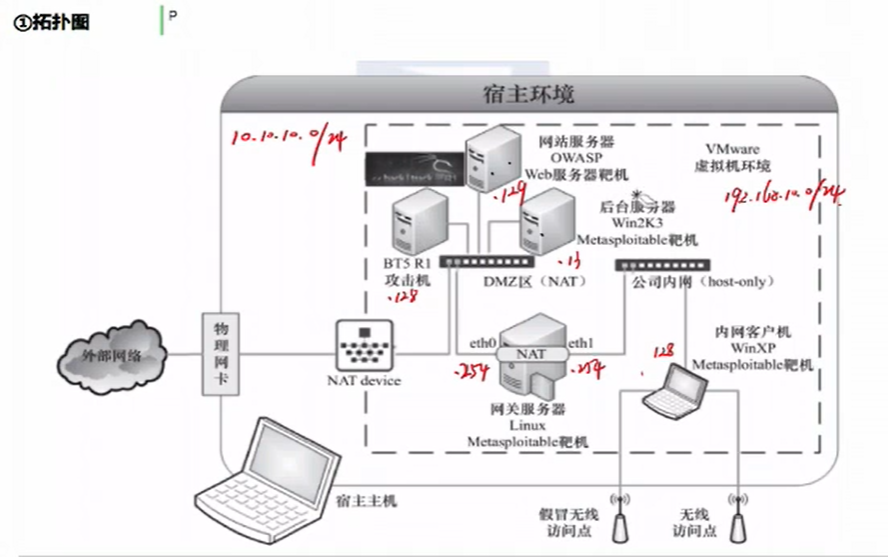

三台虚拟机:①BT5是攻击机,②qin2是后台服务器、③OWASP网站服务器。互相ping通

放服务器的是DMZ(NAT)区,公司内网这部分属于inside区。

整个环境有两个网络:

共5台虚拟机,将他们

搜集整理的学习路线&笔记![]() https://mp.weixin.qq.com/s/KQx_eIwdjCj3QdErxKb7ZQ

https://mp.weixin.qq.com/s/KQx_eIwdjCj3QdErxKb7ZQ