一.本地用户和组

Windows Server2008本地用户与组:

用户:就是包含用户名、密码、权限以及说明。

用户组:具有相同性质的用户归结在一起,统一授权,组成用户组。

用户组分类:全局组、本地组、特殊组。

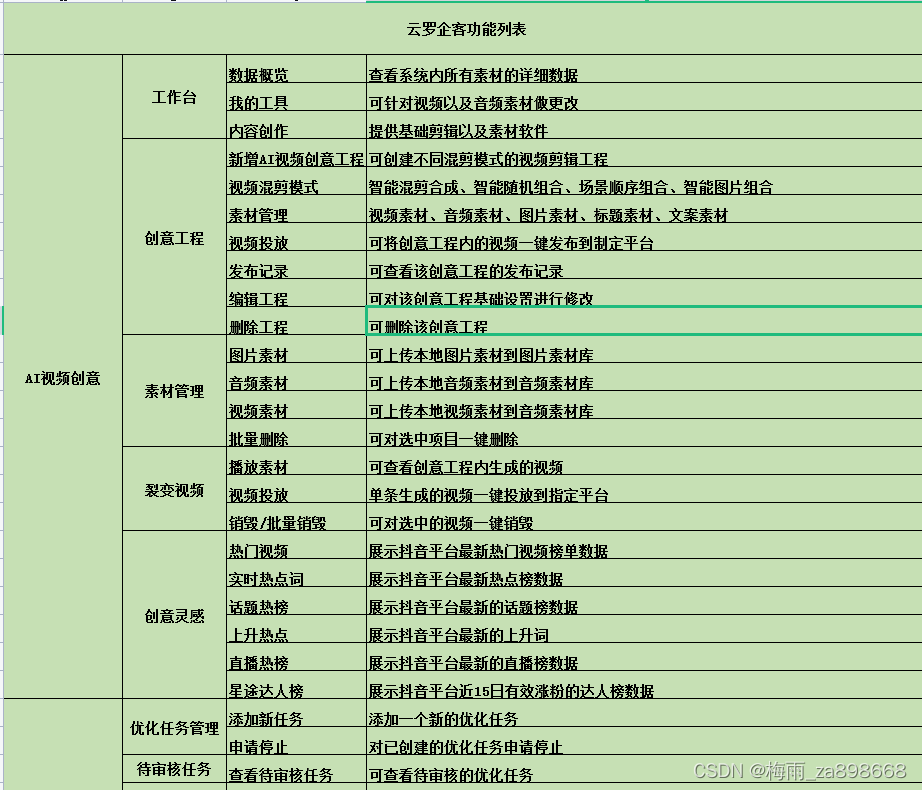

各组名及其权限:

Administrators:具有完全控制权限,并且可以由其他用户分配用户权利和访问控制权限

Backup Operators:加入该组的成员可以备份和还用服务器上的所有文件

Guests:拥有一个在登录时创建的临时配置文件,在注销时该配置文件将被删除

Network,Operators,Configuration:可以更改TCP/IP设置并更新和发布TCP/IP地址

Power Users:该组具有创建用户账户和组账户的权利,可以在power users组,Users组和Guests组中添加或删除用户,但是不能管理Administrators组成员,可以创建和管理共享资源

Print Operators:可以管理打印机

Users:可以执行一些常见任务,例如运行应用程序。使用本地和网络打印机以及锁定服务器,用户不能共享目录或创建本地打印机。

活动目录:

是指网络资源信息的目录,是一个数据库,如用户、计算机、进程、应用程序等。有了

活动目录,才能登陆域,进而访问网络资源。

活动目录的结构:

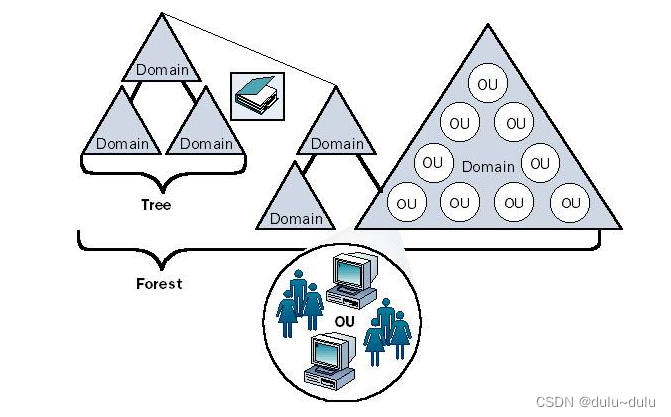

活动目录的逻辑结构非常灵活,它为活动目录提供了完全的树状层次结构视图,逻辑结构为用户和管理员查找、定位对象提供了极大的方便。活动目录中的逻辑单元包括:域、组织单元(Organizational Unit,简称OU)、域树、域森林。

上图,各逻辑单元已经清晰明了,下面详细介绍一下:

1、域(Domain)

域既是Windows网络系统的逻辑组织单元,也是Internet的逻辑组织单元,在Windows 2000系统中,域是安全边界。域管理员只能管理域的内部,除非其他的域显式地赋予他管理权限,他才能够访问或者管理其他的域。每个域都有自己的安全策略,以及它与其他域的安全信任关系。

2、OU(Organizational Unit)

OU是一个容器对象,我们可以把域中的对象组织成逻辑组,所以OU纯粹是一个逻辑概念,它可以帮助我们简化管理工作。OU可以包含各种对象,比如用户账户、用户组、计算机、打印机,甚至可以包括其他的OU。所以我们可以利用OU把域中的对象形成一个完全逻辑上的层次结构,对于一个企业来讲,我们可以按部门把所有的用户和设备组成一个OU层次结构,也可以按地理位置形成层次结构,还可以按功能和权限分成多个OU层次结构。由于OU层次结构局限于域的内部,所以一个域中的OU层次结构与另一个域中的OU层次结构完全独立。

3、树

当多个域通过信任关系连接起来之后,所有的域共享公共的表结构(schema) 、配置和全局目录(global catalog),从而形成域树。域树由多个域组成,这些域共享同一个表结构和配置,形成一个连续的名字空间。树中的域通过信任关系连接起来。活动目录包含一个或多个域树。

4、森林

域森林是指一个或多个没有形成连续名字空间的域树。域林中的所有域树共享同一个表结构、配置和全局目录。域林中的所有域树通过Kerberos信任关系建立起来,所以每个域树都知道Kerberos信任关系,不同域树可以交叉引用其他域树中的对象。

活动目录的工作组:

1.全局组:来自本域,用于全林:单域用户访问多域资源(必须是一个域里面的用户)

全局组的成员可包括其所在域中的其他组和账户,而且可在林中的任何域中指派权限;

全局组只能在创建该全局组的域上进行添加用户账户和全局组,但全局组可以嵌套在其他中。可以将某个全局组添加到同一个域上的另一个全局组中,或添加到其他域的通用组和域本地组中(注意这里不能它加入到不同域的全局组中,全局组只能在创建它的域中添加用户和组)。虽然可以利用全局组授予访问任何域上的资源的权限,但一般不直接用它来进行权限管理。

2.域本地组:来自全林,用于本地:多域用户访问单域资源(访问同一个域)

域本地组的成员可包括Windows Server2003、Windows 2000或WindowsNT域中的其他组和账户,而且只能在其所在域内指派权限。

域本地组可以从任何域添加用户账户、通用组和全局组。域本地组不能嵌套于其他组中。它主要是用于授予位于本域资源的访问权限。

3.通用组:来自全林,用于全林: 多域用户访问多域资源

通用组的成员可包括域树或林中任何域的其他组和账户,而且可在该域树或林中的任何域中指派权限;当域功能级别设置为Windows2000混合模式时,不能创建具有通用组的安全组。

通用组是集合了上面两种组的优点,即可以从任何域中添加用户和组,可以嵌套于其他域组中。

注:本地域组的权利是自身的,全局域的权利是来自其属于的本地域组的。

打个比方,现在有两个域domainA,domainB,用户UseA,UseB. 在DomainA上有一个文件夹Resource.UseB属于domainB,UseB想访问Resource.

这个时候就应该先在domainB上建一个全局组GlobalB,然后将UseB加入GlobalB,然后到Domain域中建立一个域本地组LocalA,将全局组GlobalB加入域本地组LocalA,再针对域本地组LocalA授权对Resource的访问权限。

A-G-DL-P

A表示用户账号,G表示全局组,U表示通用组,DL表示域本地组,P表示资源权限。

A-G-DL-P策略是将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限。

比如: 有两个域,A和B,A中的5个财务人员和B中的3个财务人员都需要访问B中的“FINA”文件夹。这时,可以在B中建一个DL,因为DL的成员可以来自所有的域,然后把这8个人都加入这个DL,并把FINA的访问权赋给DL。这样做的坏处是什么呢?因为DL是在B域中,所以管理权也在B域,如果A域中的5个人变成6个人,那只能A域管理员通知B域管理员,将DL的成员做一下修改,B域的管理员太累了。

这时候,我们改变一下,在A和B域中都各建立一个全局组(G),然后在B域中建立一个DL,把这两个G都加入B域中的DL中,然后把FINA的访问权赋给DL。哈哈,这下两个G组都有权访问FINA文件夹了,是吗?组嵌套造成权限继承嘛!这时候,两个G分布在A和B域中,也就是A和B的管理员都可以自己管理自己的G啦,只要把那5个人和3个人加入G中,就可以了!以后有任何修改,都可以自己做了,不用麻烦B域的管理员!这就是A-G-DL-P。

原文链接:http://t.csdn.cn/rFD5c

远程桌面服务:

为了满足同时允许多个用户同时远程一台服务器,就需要开启多个Windows远程桌面连接才能满足自己的要求。

RD:远程桌面 有6个组件:

①远程桌面会话主机,RD的服务端。

②远程桌面Web访问,提供通过Web浏览器或者APP访问。

③远程桌面授权,给RD客户端颁发许可证。

④远程桌面网关,可以给RD客户机通过外网连接

⑤远程桌面连接代理,支持连接APP程序或虚抢机。

⑥远程桌面虚拟化主机,集成了Hyper-V。

微软管理控制台MMC:

它本身不执行管理功能,是用来处理各种管理工具的用户接口,但可以集成许多管理工具以方便管理。