Reed-Muller函数的由来

我们知道对于连续信号,时间和频率是对偶域(duality),其中正弦函数是时移的特征函数(where sinusoids are eigenfunctions of time shifts)。而在汉明空间(Hamming space)中,there are discrete counterpart of time and frequency shifts. 其中

- Walsh functions are the counterparts of sinusoids

- the second order Reed-Muller functions are the counterparts of chirps

Definition-1: Hamming space

Hamming space is the vector space Z 2 m \mathbb Z^m_2 Z2m of binary vectors of length m m m. If a = ( a 0 , a 1 , ⋯ , a m − 1 ) T \boldsymbol a = (a_0,a_1,\cdots,a_{m-1})^T a=(a0,a1,⋯,am−1)T, b = ( b 0 , b 1 , ⋯ , b m − 1 ) \boldsymbol b=(b_0,b_1,\cdots,b_{m-1}) b=(b0,b1,⋯,bm−1) are two binary vectors, then

a + b = ( ( a 0 + b 0 ) , ⋯ , ( a m − 1 + b m − 1 ) ) mod 2 a+b=\left( (a_0+b_0), \cdots, (a_{m-1} + b_{m-1}) \right) \text{ mod } 2 a+b=((a0+b0),⋯,(am−1+bm−1)) mod 2and we can define an inner product

a T b = ∑ j = 0 m − 1 a j b j \boldsymbol a^T \boldsymbol b =\sum_{j=0}^{m-1} a_j b_j aTb=j=0∑m−1ajbj

Definition-2: The first order Reed-Muller functions(namly Walsh functions)

Walsh functions are functions Z 2 m → R \mathbb Z^m_2 \rightarrow \mathbb R Z2m→R defined by

ϕ 0 , b ( a ) = 1 2 m ( − 1 ) b T a \phi_{0,b}(a) = \frac{1}{\sqrt{2^m}} (-1)^{\boldsymbol b^T \boldsymbol a} ϕ0,b(a)=2m1(−1)bTathere are 2 m 2^m 2m Walsh functions on Z m 2 \mathbb Z^2_m Zm2, one for each b ∈ Z m 2 \boldsymbol b \in \mathbb Z^2_m b∈Zm2.

Property of Walsh function

All possible 2 m 2^m 2m Walsh functions form an orthonormal basis for R 2 m \mathbb R^{2^{m}} R2m, they form the rows of a Hadamard matrix H m \boldsymbol H_m Hm: for m = 2 m=2 m=2

H 2 = 1 2 [ 1 1 1 1 1 − 1 1 − 1 1 1 − 1 − 1 1 − 1 − 1 1 ] \boldsymbol H_2 = \frac{1}{2} \left[ \begin{matrix} 1& 1& 1& 1\\ 1& -1& 1& -1\\ 1& 1& -1& -1\\ 1& -1& -1& 1\\ \end{matrix} \right] H2=21 11111−11−111−1−11−1−11 So, H m \boldsymbol H_m Hm is unitary. The Walsh functions can be considered the “sinusoids” of the binary world, with b b b defining a multi-dimensional binary frequency (b is fixed). The value of j j j-th bit indicates whether the function changes sign when the j j j-th bit of the vector a \boldsymbol a a is flipped. We view translation by the binary vector e \boldsymbol e e as a discrete multidimensional time shift and observe that Walsh functions are eigenfunctions of such shifts:

ϕ 0 , b ( a + e ) = ( − 1 ) b T e ϕ 0 , b ( a ) \phi_{0,b}(\boldsymbol a + \boldsymbol e)=(-1)^{\boldsymbol b^T \boldsymbol e} \phi_{0,b}(\boldsymbol a) ϕ0,b(a+e)=(−1)bTeϕ0,b(a)

Definition-3: The second order Reed-Muller functions

We can also define the binary world equipment of “chirps”. A sinusoid is linearly chirped when it frequency changes linearly with time. In the binary case, we construct functions

ϕ P , b ( a ) = ( − 1 ) wt ( b ) 2 m i ( 2 b + P a ) T a \phi_{\boldsymbol P, \boldsymbol b}(\boldsymbol a) = \frac{(-1)^{\text{wt}(\boldsymbol b)}}{\sqrt{2^m}} i^{(2 \boldsymbol b + \boldsymbol {Pa})^T \boldsymbol a} ϕP,b(a)=2m(−1)wt(b)i(2b+Pa)Tawhere P \boldsymbol P P is a binry symmetric matrix, wt ( b ) \text{wt}(\boldsymbol b) wt(b) denotes the Hamming weight of the vector b \boldsymbol b b. These functions, which are parameterized by all binary symmetric matrices P \boldsymbol P P and binary vectors b \boldsymbol b b, are called the second order Reed-Muller functions.

Reed-Muller序列

令长度为

n

=

2

m

n=2^m

n=2m的二阶RM序列为

c

m

\boldsymbol c^m

cm ,它由一个二元对称矩阵

P

m

∈

Z

2

m

×

m

\boldsymbol P^m \in \mathbb Z^{m \times m}_2

Pm∈Z2m×m和二元向量

b

m

∈

Z

2

m

×

1

\boldsymbol b^m \in \mathbb Z^{m \times 1}_2

bm∈Z2m×1决定。给定

{

P

m

,

b

m

}

\{\boldsymbol P^m, \boldsymbol b^m\}

{Pm,bm},可以得到第

j

j

j个RM序列的表征:

c

j

m

=

(

−

1

)

wt

(

b

m

)

2

m

i

(

2

b

m

+

P

m

a

j

−

1

m

)

T

a

j

−

1

m

,

j

=

1

,

⋯

,

2

m

c^m_j = \frac{ (-1)^{\text{wt}(\boldsymbol b^m)} }{ \sqrt{2^m} } i^{ (2 \boldsymbol b^m + \boldsymbol {P^m a^m_{j-1}})^T \boldsymbol a^m_{j-1} }, \ \ \ j = 1,\cdots, 2^m

cjm=2m(−1)wt(bm)i(2bm+Pmaj−1m)Taj−1m, j=1,⋯,2m

其中

a

j

−

1

m

\boldsymbol a^m_{j-1}

aj−1m是整数

j

−

1

j-1

j−1的二进制表征(

m

m

m个bit)。论文提出了一种将用户ID映射到RM序列的映射方式。假设第

k

k

k个用户的用户ID为

D

k

D_k

Dk,那么该映射方式的流程为:

(1)把用户ID

D

k

D_k

Dk转换至长度为

[

m

(

m

−

1

)

/

2

]

[m(m-1)/2]

[m(m−1)/2]二进制域,记为

[

d

k

,

1

,

d

k

,

2

,

⋯

,

d

k

,

m

(

m

−

1

)

/

2

]

∈

Z

2

[

m

(

m

−

1

)

/

2

]

×

1

[d_{k,1}, d_{k,2},\cdots,d_{k,m(m-1)/2}] \in \mathbb Z_2^{[m(m-1)/2] \times 1}

[dk,1,dk,2,⋯,dk,m(m−1)/2]∈Z2[m(m−1)/2]×1;

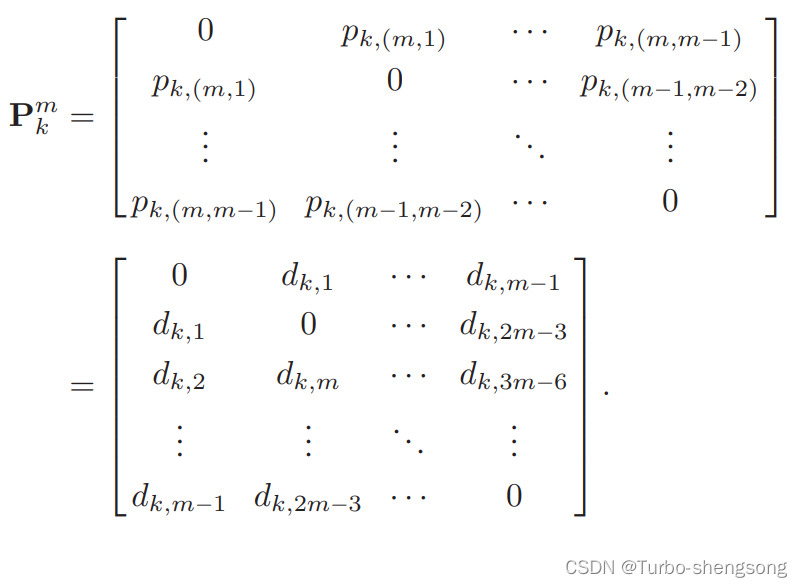

(2)将这些比特代入到对称矩阵

P

k

m

∈

Z

2

m

×

m

\boldsymbol P^m_k \in \mathbb Z_2^{m \times m}

Pkm∈Z2m×m

(3)

b

k

m

=

[

b

k

,

m

,

b

k

,

m

−

1

,

⋯

,

b

k

,

1

]

T

∈

Z

2

m

×

1

\boldsymbol b^m_k = [b_{k,m}, b_{k,m-1}, \cdots, b_{k,1}]^T \in \mathbb Z_2^{m \times 1}

bkm=[bk,m,bk,m−1,⋯,bk,1]T∈Z2m×1的构建方式为

b

k

,

s

=

{

p

k

,

(

s

,

1

)

⊕

p

k

,

(

s

,

1

)

⊕

⋯

⊕

p

k

,

(

s

,

s

−

1

)

,

2

≤

s

≤

m

b

k

,

m

⊕

b

k

,

m

−

1

⊕

⋯

⊕

b

k

,

2

,

s

=

1

b_{k,s}=\left\{ \begin{aligned} & p_{k,(s,1)} \oplus p_{k,(s,1)} \oplus \cdots \oplus p_{k,(s, s-1)}, \ \ \ \ 2 \leq s \leq m \\ & b_{k,m} \oplus b_{k,m-1} \oplus \cdots \oplus b_{k,2}, \ \ \ \ s=1 \end{aligned} \right.

bk,s={pk,(s,1)⊕pk,(s,1)⊕⋯⊕pk,(s,s−1), 2≤s≤mbk,m⊕bk,m−1⊕⋯⊕bk,2, s=1

最终,用户

k

k

k产生RM序列

c

k

m

c^m_k

ckm。基于上述映射规则,向量

b

k

m

\boldsymbol b^m_k

bkm和

(

P

k

m

a

j

−

1

m

)

T

a

j

−

1

m

(\boldsymbol P^m_k \boldsymbol a^m_{j-1})^T \boldsymbol a^m_{j-1}

(Pkmaj−1m)Taj−1m的汉明权重(Hamming weight)一定是偶数。我们忽略归一化系数

1

/

2

m

1/\sqrt{2^m}

1/2m,那么RM序列的生成表达式可以被简化为

c

k

,

j

m

=

(

−

1

)

(

b

k

m

)

T

a

j

−

1

m

+

1

2

(

a

j

−

1

m

)

T

P

k

m

a

j

−

1

m

c^m_{k,j} = (-1)^{(\boldsymbol b^m_k)^T \boldsymbol a^m_{j-1} + \frac{1}{2} (\boldsymbol a^m_{j-1})^T \boldsymbol P^m_k \boldsymbol a^m_{j-1} }

ck,jm=(−1)(bkm)Taj−1m+21(aj−1m)TPkmaj−1m

序列空间大小为 2 m ( m − 1 ) / 2 2^{m(m-1)/2} 2m(m−1)/2,因此可以支撑这么多的用户数。

参考文献

[1] S. D. Howard, A. R. Calderbank and S. J. Searle, “A fast reconstruction algorithm for deterministic compressive sensing using second order reed-muller codes,” 2008 42nd Annual Conference on Information Sciences and Systems, Princeton, NJ, USA, 2008, pp. 11-15, doi: 10.1109/CISS.2008.4558486.

[2] J. Wang, Z. Zhang and L. Hanzo, “Joint Active User Detection and Channel Estimation in Massive Access Systems Exploiting Reed–Muller Sequences,” in IEEE Journal of Selected Topics in Signal Processing, vol. 13, no. 3, pp. 739-752, June 2019, doi: 10.1109/JSTSP.2019.2905351.