漏洞原理

在Apache Druid系统中,InputSource用于从某个数据源读取数据。由于没有对用户可控的HTTP InputSource做限制,ApacheDruid 允许经过身份验证的用户以Druid服务器进程的权限从指定数据源读取数据,包括本地文件系统。攻击者可通过将文件URL传递给HTTP InputSource来绕过应用程序级别的限制。由于Apache Druid默认情况下缺乏授权认证,攻击者可构造恶意请求,在未授权情况下利用该漏洞读取任意文件,最终导致服务器敏感信息泄露。

影响范围

Apache Druid <= 0.21.1

漏洞复现过程

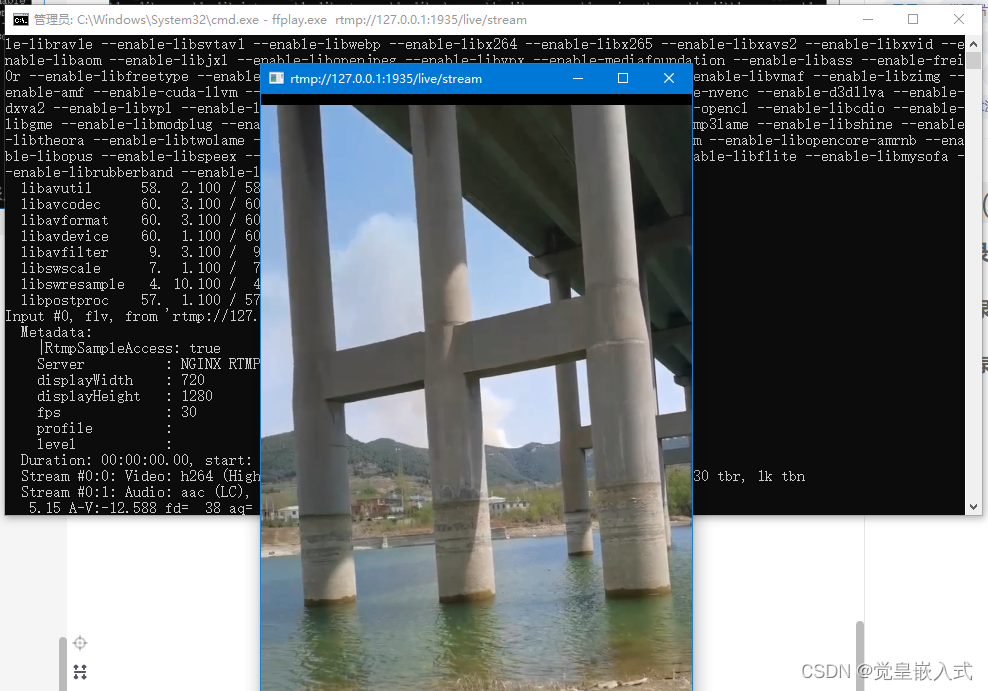

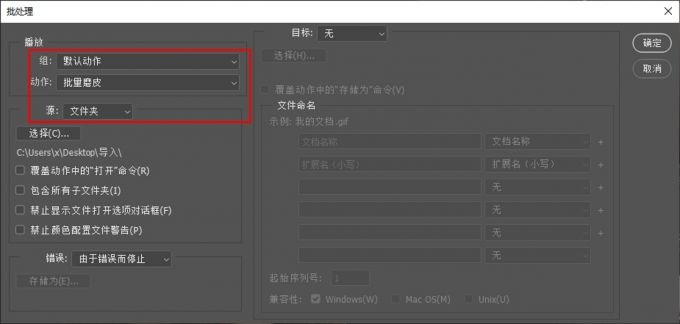

启动服务后,点击load data功能。

然后再点击HTTP(s)功能,选择Connect data。

在URls中,使用file协议进行读取文件以及目录信息。

file:///etc/

成功读取到敏感信息。

总结

该漏洞的利用较为简单,该漏洞之所以产生,首先是因为后台没有对传递的参数进行过滤,其次是由于对于权限没有进行限制。

修复建议

升级版本,设置访问权限

参考链接

CVE-2021-36749——Apache Druid LoadData 任意文件读取漏洞:https://blog.csdn.net/weixin_44309905/article/details/121559936

CVE-2021-36749 Apache Druid LoadData任意文件读取漏洞:https://www.ewbang.com/community/article/details/960747925.html