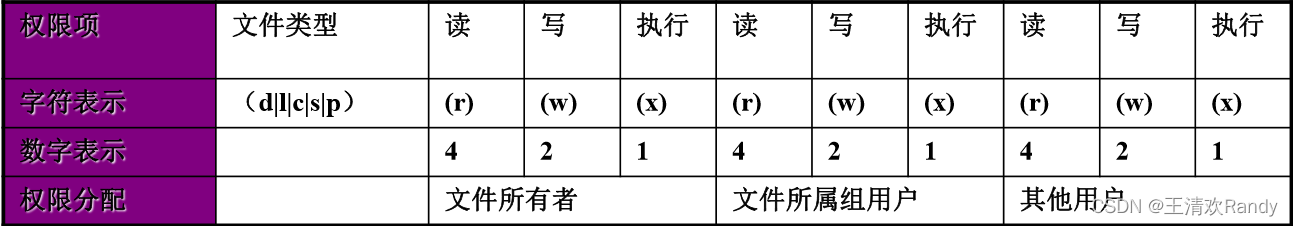

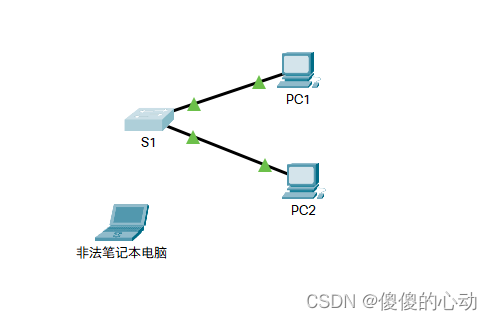

Packet Tracer - 配置交换机端口安全

地址分配表

| 设备 | 接口 | IP 地址 | 子网掩码 |

| S1 | VLAN 1 | 10.10.10.2 | 255.255.255.0 |

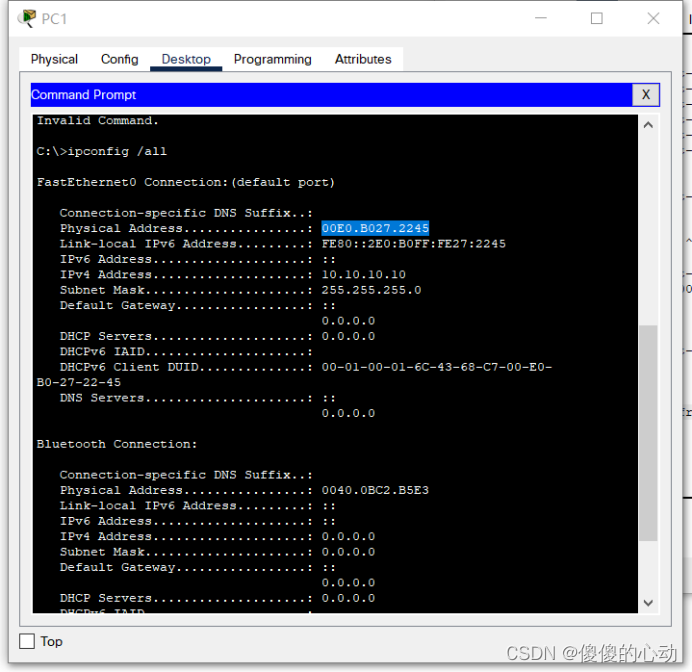

| PC1 | NIC | 10.10.10.10 | 255.255.255.0 |

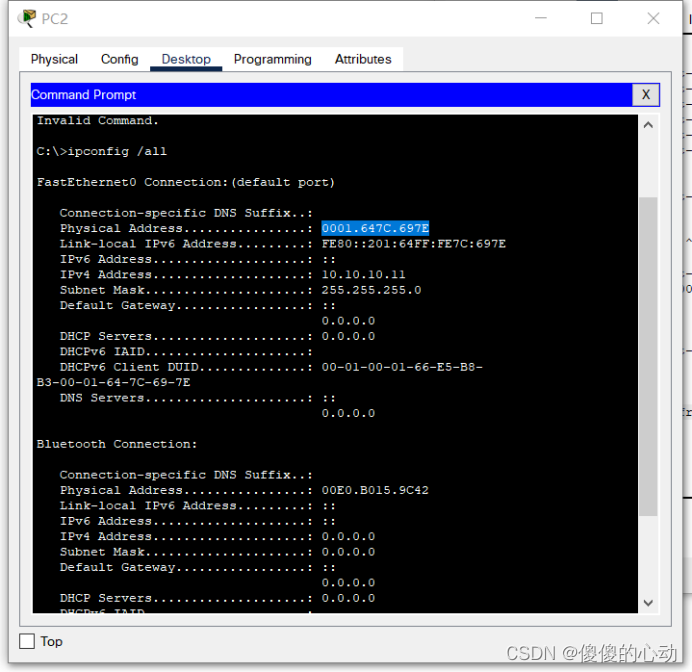

| PC2 | NIC | 10.10.10.11 | 255.255.255.0 |

| 非法笔记本电脑 | NIC | 10.10.10.12 | 255.255.255.0 |

目标

第 1 部分:配置端口安全

第 2 部分:验证端口安全

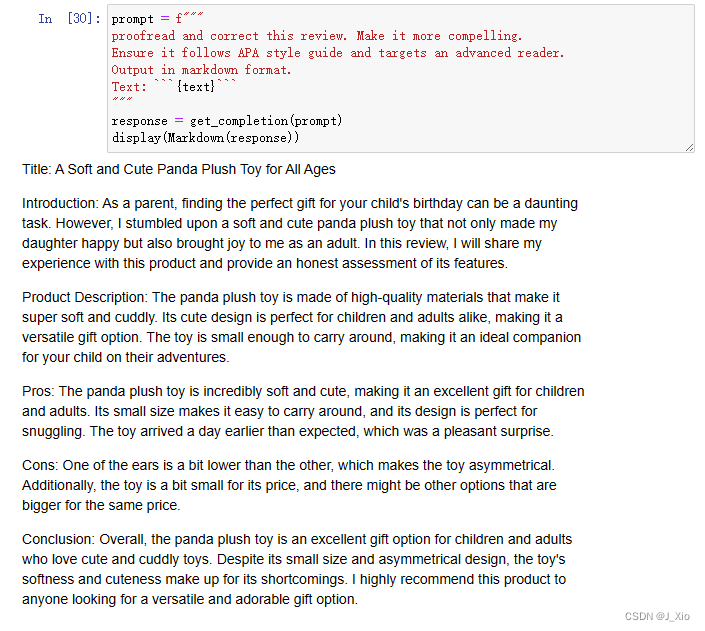

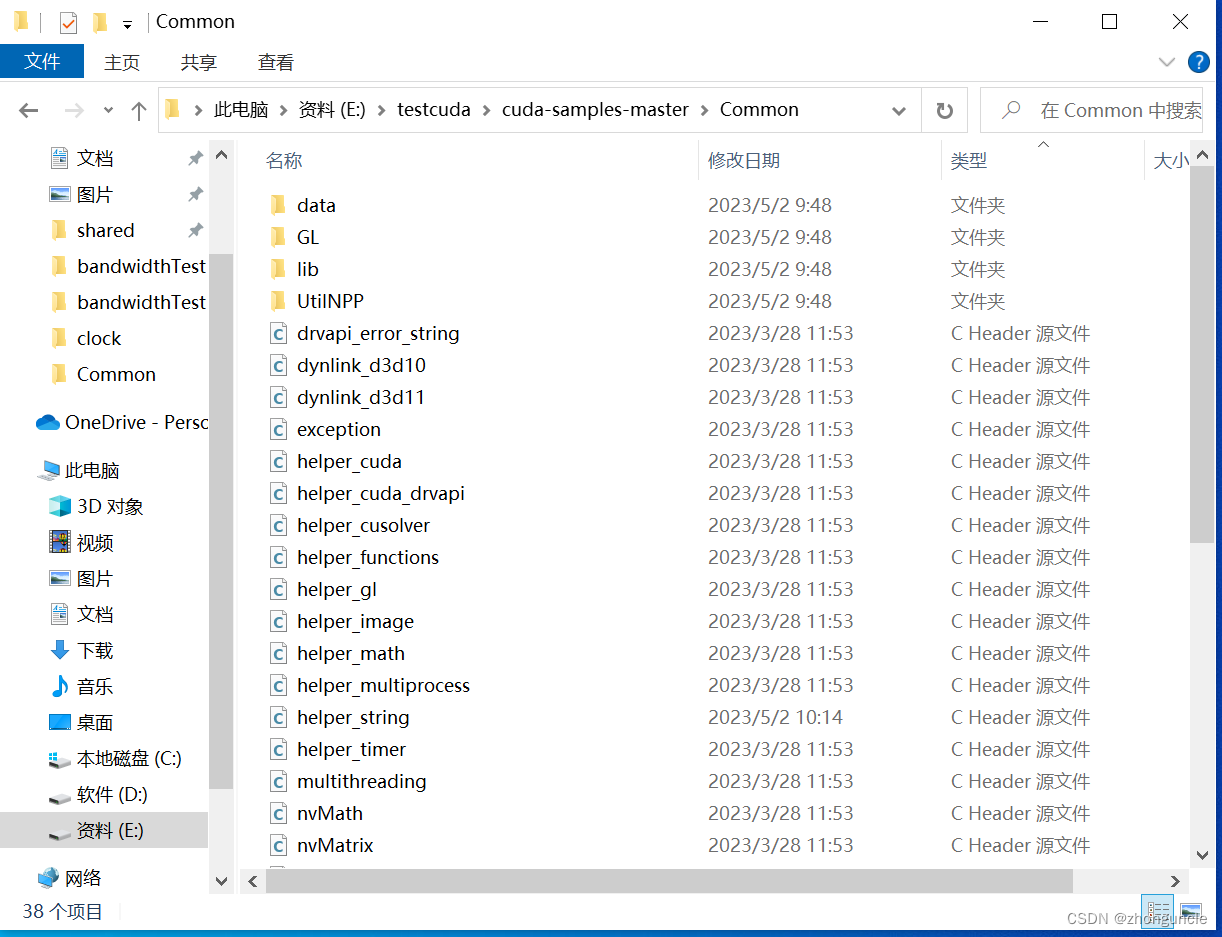

拓扑图

背景信息

在本练习中,您将配置并验证交换机上的端口安全。端口安全允许您通过限制允许将流量发送至端口的 MAC 地址来限制端口的入口流量。

第 1 部分: 配置端口安全

- 访问 S1 的命令行并在快速以太网端口 0/1 和 0/2 上启用端口安全。

S1(config)#interface range f0/1-2

S1(config-if-range)#switchport port-security

- 设置最大值,以便只有一台设备能够访问快速以太网端口 0/1 和 0/2。

S1(config-if-range)#switchport port-security maximum 1

- 保护端口安全,以便动态获取设备的 MAC 地址并将其添加到运行配置。

S1(config-if-range)#switchport port-security mac-address sticky

- 设置违规,以便当发生违规时不会禁用快速以太网端口 0/1 和 0/2,但是来自未知来源的数据包会被丢弃。

S1(config-if-range)#switchport port-security violation restrict

- 禁用其余所有未使用端口。提示:使用 range 关键字将此配置同时应用到所有端口。

S1(config-if-range)#interface range fa0/3-24.,g0/1-2

S1(config-if-range)#shutdown

第 2 部分: 验证端口安全

a. 从 PC1 ping PC2。

b. 验证已启用端口安全且 PC1 和 PC2 的 MAC 地址已添加到运行配置中。

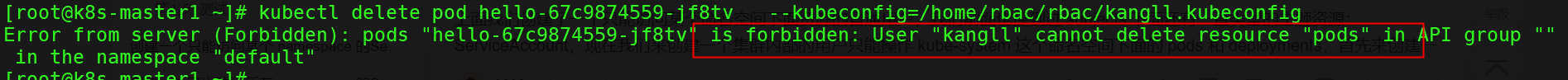

c. 将非法笔记本电脑连接到任何未使用的交换机端口并注意链路指示灯为红色。

d. 启用端口并验证非法笔记本电脑可 ping PC1 和 PC2。验证后,关闭连接到非法笔记本电脑的端口。

e. 断开 PC2 的连接,并将非法笔记本电脑连接到 PC2 的端口。验证非法笔记本电脑是否无法 ping PC1。

f. 显示与非法笔记本电脑相连的端口的端口安全违规。

S1#show port-security interface f0/2

g. 断开非法笔记本电脑的连接并重新连接 PC2。验证 PC2 是否可以 ping PC1。

h. 为什么 PC2 能够 ping 到 PC1,但非法笔记本电脑不能?在端口上启用的端口安全性仅允许首先获知其 MAC的设备访问端口,同时阻止所有其他设备访问。

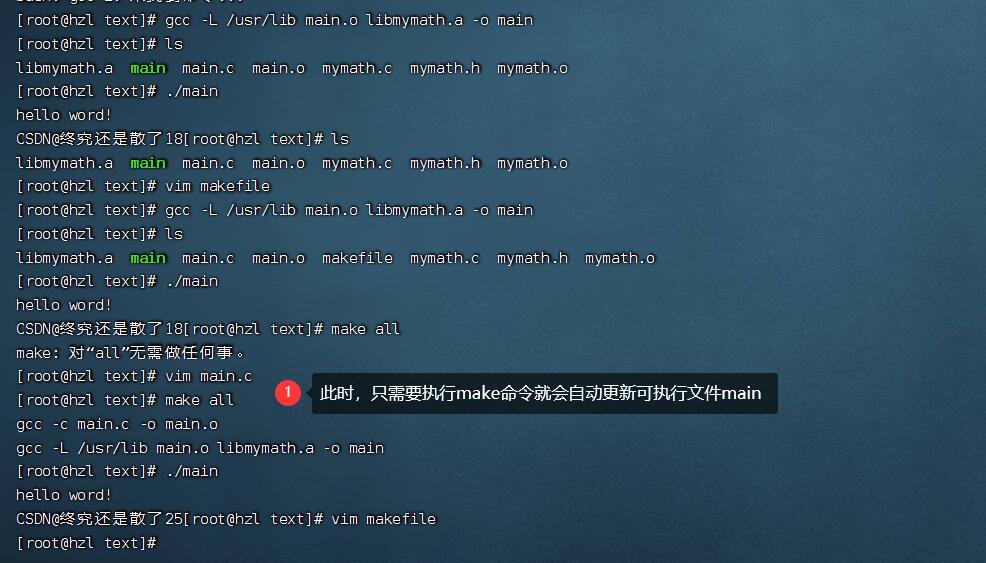

实验步骤:

S1:

S1(config)#interface range f0/1-2

S1(config-if-range)#switchport port-security

S1(config-if-range)#switchport port-security maximum 1

S1(config-if-range)#switchport port-security mac-address sticky

S1(config-if-range)#switchport port-security violation restrict

S1(config-if-range)#interface range fa0/3-24.,g0/1-2

S1(config-if-range)#shutdown

S1(config)#interface f0/1

S1(config-if)#switchport port-security mac-address sticky 00E0.B027.2245

S1(config)#interface f0/2

S1(config-if)#switchport port-security mac-address sticky 0001.647C.697E

S1(config-if)#

S1(config-if)#endS1#

%SYS-5-CONFIG_I: Configured from console by console

S1#wr

Building configuration...

[OK]PC1:

PC2:

实验链接:https://pan.baidu.com/s/1pd6R_p_wSuBKI_-UvNx7mQ?pwd=5227

提取码:5227

--来自百度网盘超级会员V2的分享