如果你的工作或者生活与网络安全有关,你就知道它使用了自己独特的、不断发展的语言。术语和缩略语受到网络安全专家的喜爱。因此,我们创建了一个全面的网络安全词汇表,解释了常用的网络安全术语、短语和技术。我们设计此列表是为了揭开安全专业人员在描述安全工具、威胁、流程和技术时使用的术语的神秘面纱。我们会定期更新它,希望它对于你来说是有用的。

网络安全术语表前两期查看:

网络安全术语列表(一)

网络安全术语列表(二)

网络安全术语的N-Z

N

Network 网络

由两个或多个连接的设备组成的系统,可以发送或共享信息、应用程序和其他资源。

Network detection and response网络检测和响应(NDR)

一种使用行为分析和机器学习来检测网络上的恶意活动的安全技术。NDR可以通过本机功能或通过与其他安全工具集成来响应潜在的恶意活动。

Next-Generation Antivirus 下一代防病毒(NGAV)

一种超越了基于签名的检测的新型杀毒软件。大多数下一代反病毒解决方案包括人工智能、机器学习算法和行为检测等先进技术。

Next-Generation Firewall 下一代防火墙

一种网络安全设备,它将数据包过滤等传统防火墙功能与应用程序控制和沙盒等附加功能相结合。

NIST网络安全框架

组织可以用来管理其安全风险的一组网络安全最佳实践,该框架是自愿指导。

O

Obfuscation混淆

这种技术使理解代码变得更加困难。它可以用来保护知识产权。然而,攻击者也可以使用它来绕过安全控制。

Open-source intelligence开源情报(OSINT)

为情报目的从公共来源收集和分析免费可用的数据的做法。

Outsider threat外部威胁

来自组织外部的威胁。

P

Packet sniffing数据包嗅探

一种软件,用于监视和拦截通过网络传输的数据片段或数据分组。

Patch补丁

修复技术问题或已知安全漏洞的操作系统、固件、应用程序或驱动程序更新。

Patch management补丁程序管理

识别、获取、安装和管理补丁程序的过程。

PCI DSS支付卡行业数据安全标准

为处理、处理或存储持卡人数据的所有商家设定最低数据安全要求的安全标准。

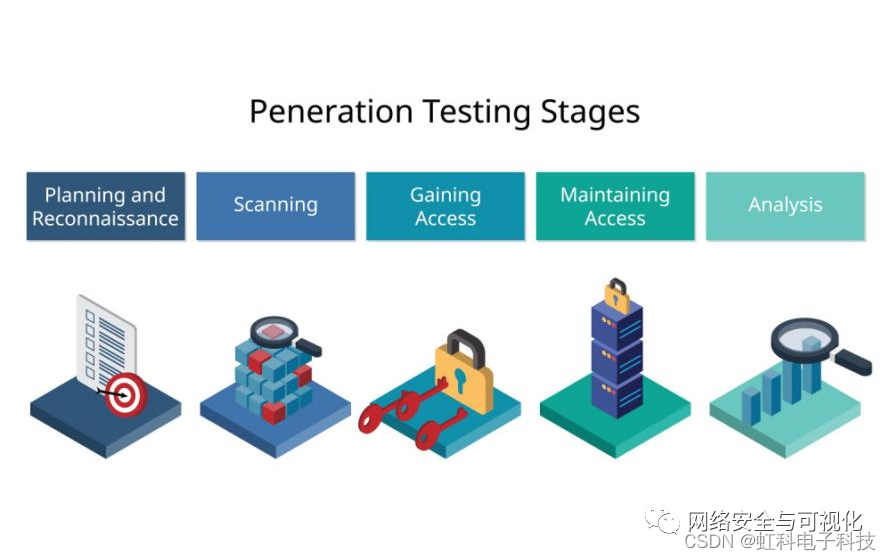

Penetration testing渗透测试

俗称pentesting。对网络应用程序、计算机系统或网络的模拟网络攻击。渗透测试的目标是发现任何可能被威胁行为者利用的漏洞,并测试防御方的安全态势。

Perimeter security 边界安全

保护组织的网络边界不受威胁参与者攻击的做法。一家公司的边界就像一堵墙,隔开了它的私有内部网和公共互联网。

PII 个人身份信息

可用于识别特定个人的唯一信息。

Pharming域欺骗

一种类型的攻击,威胁参与者将用户重定向到他们想要访问的网站的欺骗版本。

Phishing网络钓鱼

网络犯罪分子发送欺诈性电子邮件或短信以说服目标共享敏感信息、下载恶意软件或执行其他操作的一种攻击类型。

Polymorphic malware多态恶意软件

一种不断改变其可识别功能以逃避检测的恶意软件。

PHI私人健康信息

关于患者健康状况的信息,无论是身体上的还是精神上的,在任何时间–现在、过去或未来。

Privilege escalation权限提升

利用配置错误、设计缺陷或错误将权限和特权提升到用户或应用程序通常无法访问的范围。

Proactive cybersecurity主动式网络安全

一种网络安全战略,专注于从一开始就防止网络攻击的发生,而不是对它们做出回应。

Purple team

同时扮演红队和蓝队角色的一群安全专业人员。

R

Ransomware勒索软件

一种恶意软件,用于加密受害者的系统/文件或泄露数据(或两者兼而有之)。为了重新获得对其系统/文件的访问权限或防止它们被泄露或出售,公司必须向攻击者支付赎金。

RAAS勒索软件即服务

一种基于订阅的商业模式,勒索软件开发商将勒索软件工具出售或出租给其他网络罪犯(“附属公司”)。

Reactive cybersecurity反应式网络安全

一种网络安全战略,即在攻击发生后检测并做出响应。

Reconnaissance侦察

收集有关目标的信息的做法。侦察可以是被动的,也可以是主动的。被动侦察是在没有主动与目标交战的情况下收集目标的数据。主动侦察正好相反,它涉及到与目标的主动接触,比如向服务器发送不寻常的数据包。

Red team

一组安全专业人员,他们模仿对手来测试组织的防御姿态。

RDP远程桌面协议

一种网络通信协议,允许用户连接到远程Windows计算机。

RAT远程访问特洛伊木马

一种恶意软件程序,为威胁参与者提供对受感染系统的完全管理权限和远程控制。

Rootkit

Rootkit

一种恶意软件,允许攻击者未经授权访问和控制目标系统。Rootkit被设计为隐藏在目标系统中。

S

Sandboxing沙箱

一种用于将程序或进程与组织系统的其余部分隔离的技术。这可能涉及在隔离环境中运行它,例如模拟器、虚拟机或容器。

Scareware欺诈软件

犯罪分子和恶意供应商使用的一种策略,用来诱骗用户下载不必要的软件(如虚假的反病毒软件),该软件本身可能包含恶意软件。

Scraping

使用机器人或软件从网站提取数据。通常由网络犯罪分子执行,以查找暴露的凭据或其他数据,使他们能够获得网络访问或进行网络钓鱼诈骗。

相对缺乏经验或技能的黑客,他们使用现成的利用工具包和众所周知的攻击技术来危害受害者。

SaaS安全即服务

一种云交付的安全产品,供应商在订阅的基础上为客户提供一系列安全解决方案。

Security awareness training 安全意识培训

向非专家提供有关发现潜在威胁参与者技术(如网络钓鱼电子邮件)和避免妥协的培训。

SIEM安全信息和事件管理

一种安全解决方案,可收集、分析和报告来自各种来源的数据,以检测安全事件。SIEM收集安全日志,并在触发某些规则时向安全团队发出警报。例如,在特定时间范围内过多的登录尝试。

SOC安全运营中心

一个组织中处理所有网络安全问题的一组个人和系统。SOC是所有与安全相关的数据和工具的分析和行动的中心。

Secure web gateway安全Web网关

位于互联网和组织网络中的用户之间的应用程序或设备。用于过滤流量和阻止恶意内容。

Server服务器

提供文件存储等服务和/或为应用程序提供支持的物理机或虚拟机。

Session hijacking会话劫持

网络犯罪分子通过获取用户的会话ID并伪装成网络服务上的合法用户来控制用户的计算机会话的攻击。

Shadow IT

在未经IT部门批准或不知情的情况下,在组织内未经授权部署和使用IT系统。

Signature签名

与特定恶意软件类型或威胁参与者技术相关联的行为模式。

SIM卡交换

一种通过复制或交换受害者的2FA设备的SIM卡和犯罪分子的SIM卡来绕过双因素身份验证(2FA)的恶意方法。

Smishing

使用短信钓鱼受害者或作为社会工程攻击的一部分。

Social engineering社会工程学

一种依赖于操纵人类交互的黑客形式。它是诱骗人们采取行动或泄露机密信息的行为。

Spoofing欺骗

一种技术,用于欺骗电子邮件或其他电子通信的收件人,使其相信消息是由其他人发送的。

Spyware间谍软件

用于远程监视受害者设备并窃取个人信息、凭据或网络信息的恶意软件。

SQL注入

一种利用链接到在线表单的SQL数据库中的安全漏洞的Web攻击。最常见和最成功的Web应用程序黑客技术。

Supply chain attack供应链攻击

一种网络攻击类型,威胁参与者通过受信任的外部合作伙伴访问组织的系统,也称为第三方或价值链攻击。

System hardening系统强化

通过安装补丁程序、更改默认密码、删除管理员权限以及使终端和应用程序尽可能不受威胁访问的其他方法来保护计算机系统。

T

TTP战术、技术和程序

威胁参与者用来访问系统或网络的方法。

Tampering篡改

有意修改数据、系统、系统组件或系统行为的行为。

Threat hunting威胁追捕

识别和缓解网络威胁的过程。一种主动的网络安全方法,需要安全分析师使用威胁情报、分析和人类专业知识在潜在风险出现之前识别这些风险。

Threat intelligence威胁情报

安全团队、供应商和政府机构收集的有关网络威胁和威胁参与者的知识。威胁情报可以从各种来源收集,例如开源数据、恶意软件分析或人工情报。

Threat vector入侵载体

威胁如何进入组织。它可以是任何东西,从恶意电子邮件附件到受感染的U盘。

Triage分类

安全团队如何确定如何补救其网络中的威胁和受损资产的优先顺序。

Trojan horse特洛伊木马

伪装成合法软件或代码的恶意软件。它也可以伪装成合法软件的更新。

Two-factor authentication双因素身份验证(2FA)

一种安全措施,要求用户提交两种不同的身份证明方式。

U

Unauthorized access未经授权的访问

未经许可访问终端、网络、数据或应用程序的行为。

V

Virtual machine虚拟机

允许用户与使用单独物理计算机资源的分区元素的计算机系统交互的程序或映像。虚拟机允许用户运行程序,就像它们在物理计算机上执行一样。

Virtual patching虚拟补丁

一种减轻安全漏洞并防止它们被利用的快速方法,以便稍后修复代码。

VPN虚拟专用网络

一种加密从用户到网络的网络流量的方法。公司经常使用VPN来允许员工从远程位置(如家中或出差)访问其内部网络。

Virus病毒

一种恶意软件,可以感染计算机并使其在用户不知情的情况下进行操作。它还可以用来从计算机上窃取信息。

Vulnerability漏洞

攻击者可以利用的系统中的一个弱点。在系统和网络的设计中也可以发现漏洞。漏洞通常被归类为低风险或高风险,这取决于它们被利用的可能性以及如果它们被利用的潜在影响。

Vulnerability management漏洞管理

识别、评估和补救组织的IT系统中的软件漏洞的过程。

Vishing话钓

语音钓鱼。通过电话操纵受害者,让他们分享敏感数据或执行特定行动的做法。

W

Watering hole attack水坑攻击

一种将恶意软件植入可能被受害者访问的网站的攻击类型。然后,当受害者访问该站点时,该代码会被下载到受害者的计算机上。

WAF Web应用防火墙

一种防火墙,用于过滤和监视组织的Web应用程序的HTTP流量。它可以作为软件或硬件设备实施,也可以作为基于云的服务实施。

Web-based attack基于Web的攻击

利用网站中的漏洞访问包含敏感信息的数据库。

Web服务器

一种托管网站和其他Web服务的服务器。Web服务器在线存储网页和其他数字资产的组件类型,并处理来自用户的HTTP请求。

Whaling捕鲸

一种针对高层管理人员的网络钓鱼攻击。捕鲸攻击通常涉及复杂和难以发现的社会工程努力,利用有关高管的专业和个人网络的知识来对付他们。

White box testing白盒测试

一种渗透测试,测试人员从了解目标的内部结构、逻辑和应用程序实现开始。

White hat白帽子

使用他们的技能来发现和修复计算机系统中的漏洞的黑客。也被称为道德黑客。

Worm蠕虫

复制自身并在网络中的设备上传播的一种恶意软件。

X

XOR异或

一种二元运算,接受两个输入,返回一个输出。通常用于密码学以防止暴力攻击。

Z

Zero-day attack零日攻击

一种利用软件开发人员尚未发现的软件漏洞的网络攻击。这些类型的攻击可能是极其危险的,因为几乎没有有效的防御措施来抵御未知。

Zero trust零信任

一种安全模型,它假定任何联网设备(包括用户自己的计算机)都是不可信的。它是最低特权原则的一种形式。

![[附源码]计算机毕业设计springboot车险销售管理系统论文](https://img-blog.csdnimg.cn/1789cd835d764ab4af7d7a575e31e784.png)

![[附源码]计算机毕业设计springboot房屋租赁信息系统](https://img-blog.csdnimg.cn/c2d0a4181baa488aa28e44e30014726f.png)

![[附源码]计算机毕业设计springboot高校社团管理系统](https://img-blog.csdnimg.cn/bd45fd0805a64cfdba5b153e3f6cf508.png)