Crypto

Cry1

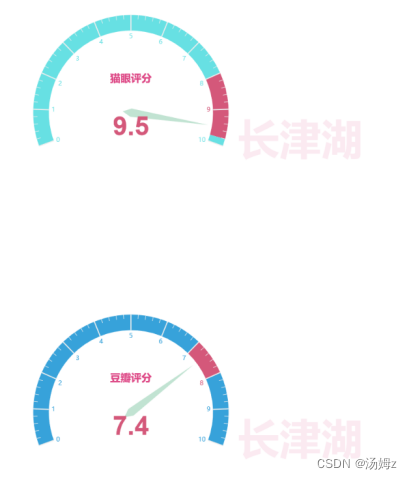

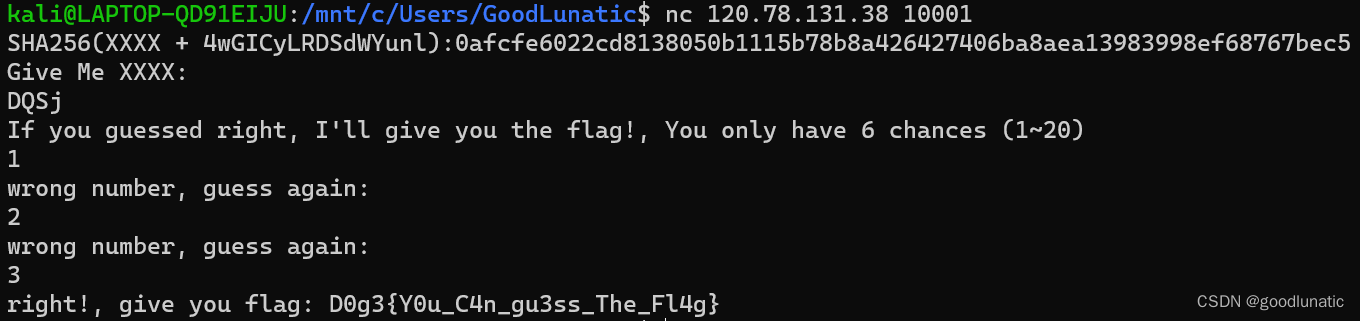

crypto签到题,就是先对SHA256的哈希值进行爆破,然后猜数字

用hashcat一条命令秒穿

hashcat --custom-charset1 ?d?l?u -a 3 -m 1400 3075696ea46516c3a0a43930fab5a0f1c68ea4b315dd87a9cd123dac7f20f3a6 ?1?1?1?1GJWVMYlh5ApWLbFf

参数说明

--custom-charset1 ?d?l?u 自定义字符集1——?d?l?u 大小写字母加数字 -a 3 使用暴力破解的攻击方法 -m 1400 破解hash的类型是sha256

Misc

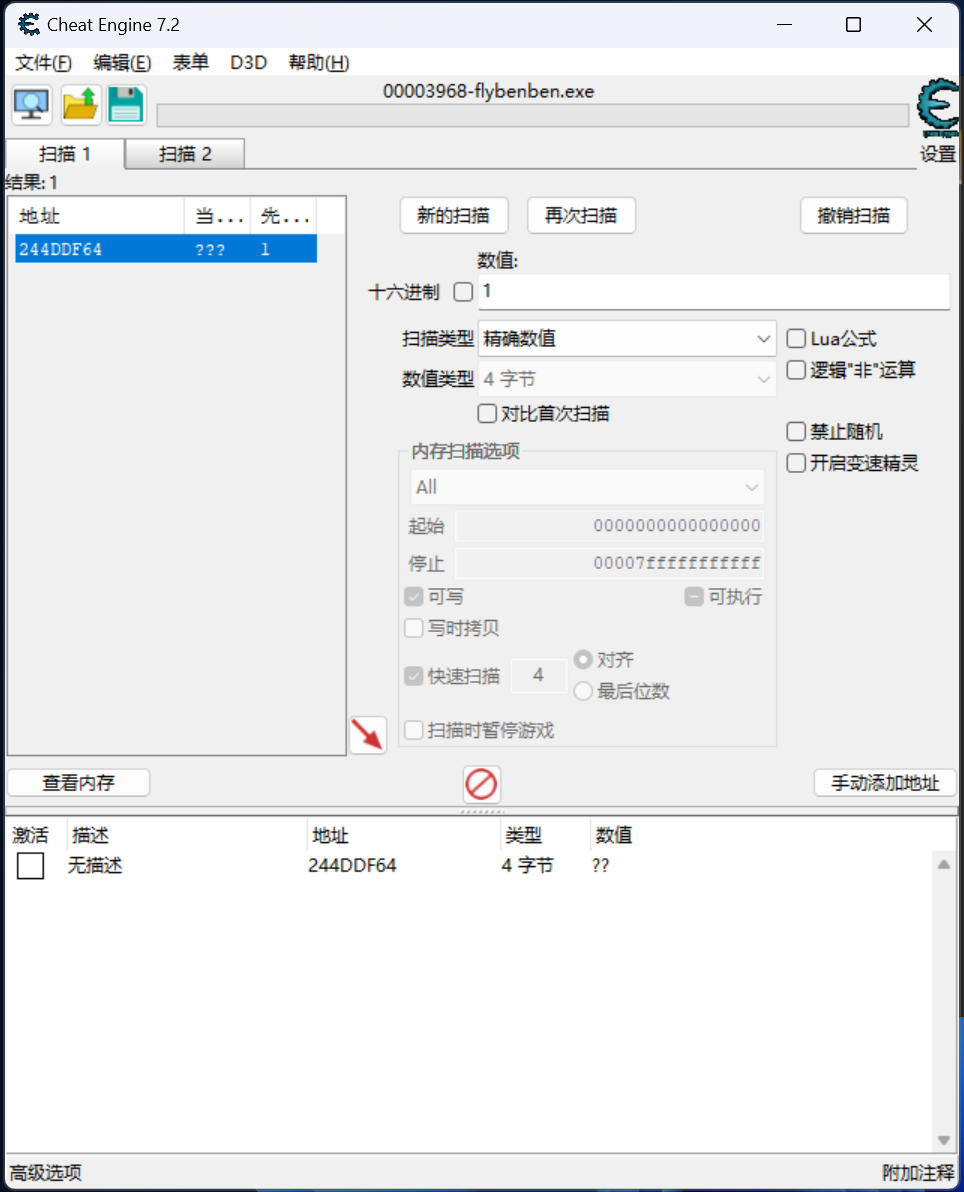

GumpKing

方法一

玩游戏跳到100分

方法二

直接拿Cheat Engine扫描内存,改参数

当数值大于100时就可以得到flag:1145141919810

RedCoast

得到一个Signal文件,打开是一堆01

用脚本转换一下

from Crypto.Util.number import *

with open('Signal', 'r') as f:

con = f.read()

# print(int(con,2))

print(long_to_bytes(int(con,2)))

# int()函数用于将一个字符串或数字转换为整型(转换为十进制)

#语法:class int(x, base=10) x是字符串或者数字 base是进制数,默认十进制

>>>int('12',16)

18

#long_to_bytes返回表示整数的字节数组,就是将正整数转化为byte类型字符串

#下面两个函数可以互相转换

#from Crypto.Util.number import *

#print (long_to_bytes(126943972912743))

#print (bytes_to_long(b'string'))

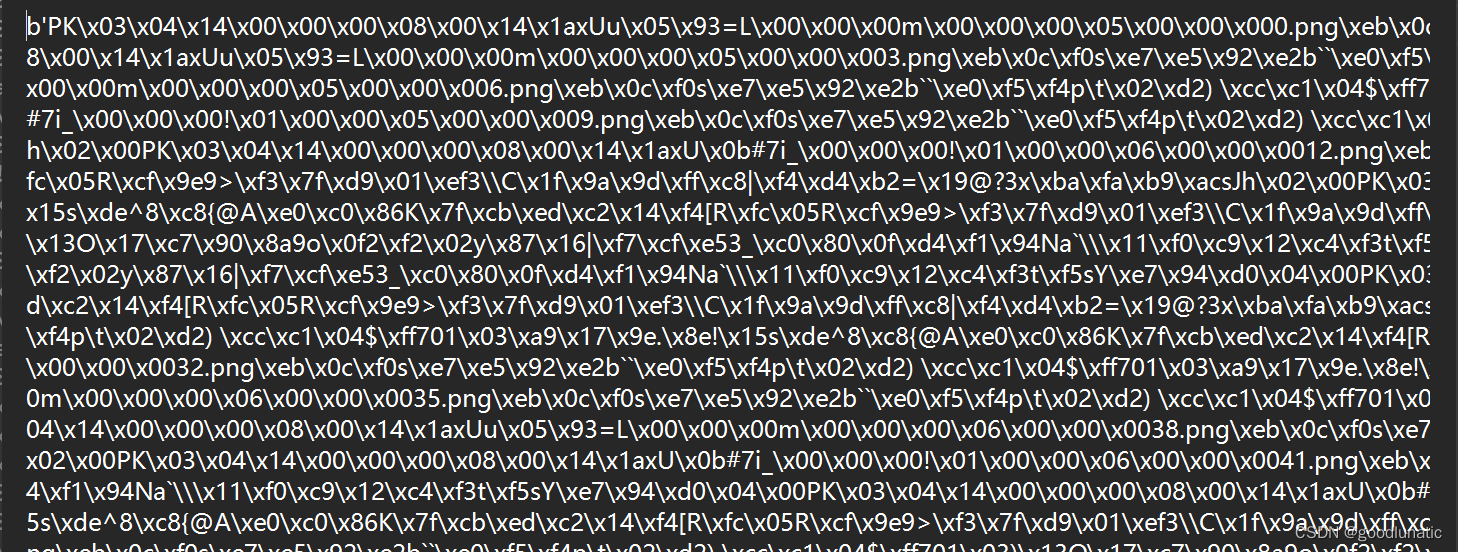

发现压缩包的标志PK

将二进制转换为为十进制,再转换为bytes,保存为zip文件:

from Crypto.Util.number import *

with open('Signal', 'r') as f:

con = f.read()

with open('signal.zip', 'wb') as f2:

f2.write(long_to_bytes(int(con,2)))

#Tips:r、w、rb、wb的区别

#"r" 以读方式打开,只能读文件 , 如果文件不存在,会发生异常

# "w" 以写方式打开,只能写文件, 如果文件不存在,创建该文件;如果文件已存在,先清空,再打开文件

# "rb" 以二进制读方式打开,只能读文件 , 如果文件不存在,会发生异常

# "wb" 以二进制写方式打开,只能写文件, 如果文件不存在,创建该文件;如果文件已存在,先清空,再打开文件解压压缩包,得到625张黑白图片还有一个加密的压缩包

将图片用脚本合成一张二维码

from PIL import Image

import os

IMAGES_PATH = 'signal~\\' # 图片集地址

IMAGES_FORMAT = ['.png', '.PNG'] # 图片格式

IMAGE_WIDTH = 100 # 每张小图片的大小

IMAGE_HEIGHT = 100 # 每张小图片的大小

IMAGE_ROW = 25 # 图片间隔,也就是合并成一张图后,一共有几行

IMAGE_COLUMN = 25 # 图片间隔,也就是合并成一张图后,一共有几列

IMAGE_SAVE_PATH = 'final.jpg' # 图片转换后的地址

newimg = Image.new('RGB',(IMAGE_COLUMN * IMAGE_HEIGHT, IMAGE_ROW * IMAGE_WIDTH))

for y in range(25):

for x in range(25):

timg = Image.open(IMAGES_PATH + str(y*IMAGE_COLUMN + x) + '.png')

newimg.paste(timg, (x*IMAGE_WIDTH, y*IMAGE_HEIGHT))

newimg.save('new.png')扫描二维码得到压缩包密码:

-->key: 187J3X1&DX3906@!

解压后又得到一个都是十六进制的文本,可以先转为bytes看一下,

得到一串base64,然后base64转图片就得到了一张图片

拉入StegSolve中勾选全通道,仔细找一下就可以得到flag:

D0g3{W3Lc0Me_T@_E4rth!!}

也可以用zsteg扫描所有通道,发现有几个通道有特殊的可见文字

用zsteg导出:zsteg -e b8,bgr,lsb,Xy 0.jfif > flag.txt

逆序输出一下,也可以得到flag:D0g3{W3Lc0Me_T@_E4rth!!}

![[数据结构] 并查集](https://img-blog.csdnimg.cn/540a23b1473a483cbd3614ae7da39b53.png#pic_center)

![[附源码]SSM计算机毕业设计小超市进销存管理系统JAVA](https://img-blog.csdnimg.cn/89f77eb45cce4f02a79a39744966d935.png)