系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

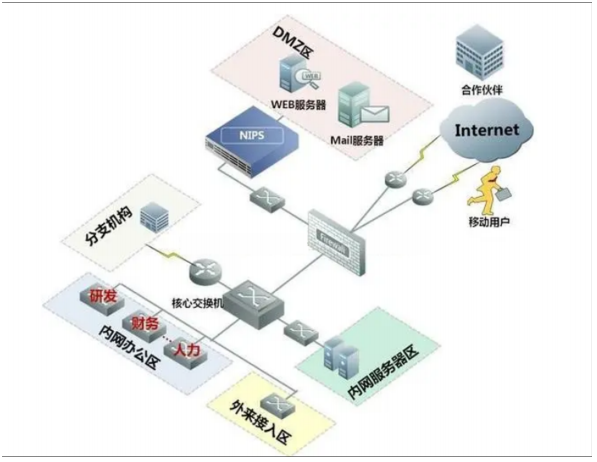

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

内网渗透(十七)之内网信息收集-powershell收集域内信息和敏感数据定位

系列文章第三章节之Windows协议认证和密码抓取篇

内网渗透(十八)之Windows协议认证和密码抓取-本地认证(NTML哈希和LM哈希)

内网渗透(十九)之Windows协议认证和密码抓取-网络认证(基于挑战响应认证的NTLM协议)

内网渗透(二十)之Windows协议认证和密码抓取-域认证(Kerberos协议)

内网渗透(二十一)之Windows协议认证和密码抓取-Golden Ticket黄金票据制作原理及利用方式

内网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

内网渗透(二十三)之Windows协议认证和密码抓取-Mimikatz介绍和各种模块使用方法

内网渗透(二十四)之Windows协议认证和密码抓取-Mimikatz读取sam和lsass获取密码

内网渗透(二十五)之Windows协议认证和密码抓取-使用Hashcat和在线工具破解NTLM Hash

内网渗透(二十六)之Windows协议认证和密码抓取-浏览器、数据库等其他密码的抓取

内网渗透(二十七)之Windows协议认证和密码抓取-Windows其他类型抓取NTLM HASH工具

内网渗透(二十八)之Windows协议认证和密码抓取-Windows RDP凭证的抓取和密码破解

内网渗透(二十九)之Windows协议认证和密码抓取-Windows-2012R2之后抓取密码的方式和抓取密码的防范措施

系列文章第四章节之横向移动篇

内网渗透(三十)之横向移动篇-利用远控工具向日葵横向移动

内网渗透(三十一)之横向移动篇-利用远控工具todesk横向移动

内网渗透(三十二)之横向移动篇-利用远控工具GoToHTTP横向移动

内网渗透(三十三)之横向移动篇-利用远控工具RustDESK横向移动

内网渗透(三十四)之横向移动篇-IPC配合计划任务横向移动

内网渗透(三十五)之横向移动篇-IPC配合系统服务横向移动

内网渗透(三十六)之横向移动篇-Password Spraying密码喷洒攻击和域内用户枚举横向移动

内网渗透(三十七)之横向移动篇-Pass the Hash 哈希传递攻击(PTH)横向移动

内网渗透(三十八)之横向移动篇-pass the key 密钥传递攻击(PTK)横向攻击

内网渗透(三十九)之横向移动篇-pass the ticket 票据传递攻击(PTT)横向攻击

内网渗透(四十)之横向移动篇-ms14-068传递获取域管横向移动

内网渗透(四十一)之横向移动篇-PsExec工具远程命令执行横向移动

内网渗透(四十二)之横向移动篇-WMIC远程执行命令横向移动

内网渗透(四十三)之横向移动篇-SMB远程执行命令横向移动

内网渗透(四十四)之横向移动篇-DCOM远程执行命令横向移动

内网渗透(四十五)之横向移动篇-WinRM远程执行命令横向移动

内网渗透(四十六)之横向移动篇-使用系统漏洞ms17010横向移动

系列文章第五章节之域控安全和跨域攻击篇

内网渗透(四十七)之域控安全和跨域攻击-多种方式提取和移动ntds.dit文件

内网渗透(四十八)之域控安全和跨域攻击-多种方式在线读取ntds.dit文件中的hash值

内网渗透(四十九)之域控安全和跨域攻击-多种方式离线读取ntds.dit文件中的hash值

内网渗透(五十)之域控安全和跨域攻击-使用其他工具导出域账号和散列值

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

跨域攻击介绍

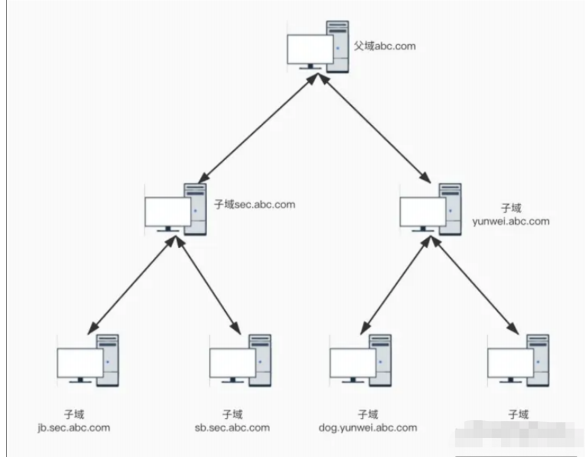

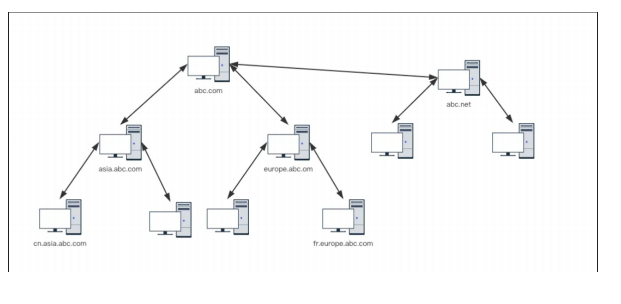

内网中的域林

很多大型企业都拥有自己的内网,一般通过域林进行共享资源。根据不同职能区分的部门,从逻辑上以主域和子域进行区分,以方便统一管理。在物理层,通常使用防火墙将各个子公司及各个部门划分为不同的区域。

跨域攻击方法

1、常规渗透方法(利用web漏洞)

2、哈希传递票据攻击

3、利用域信任关系

域信任关系

建立域之间的信任关系,是为了一个域的用户能方便地访问其他域的资源,同时也方便了对域网络的管理和维护,域信任作为域中的一种机制,允许另一个域的用户在通过身份验证后访问本域中的资源。同时,域信任利用DNS服务器定位两个不同子域的域控制器,如果两个域中的域控制器都无法找到另一个域,也就不存在通过域信任关系进行跨域资源共享了

域信任关系分类

域信任关系分为单向信任和双向信任

单向信任:是指在两个域之间创建单向的信任路径,即在一个方向上是信任流,在另一个方向上是访问流,受信任域内的用户(或者计算机)可以访问信任域内的资源,但信任域内的用户无法访问受信任域内的资源。也就是说,A域信任B域,那么B域内受信任的主体可以访问A域内信任B域的资源。

双向信任:是指两个单向信任的组合,信任域和受信任域彼此信任,在两个方向上都有信任流和访问流。这意味着,可以从两个方向在两个域之间传递身份验证请求。活动目录中的所有信任关系都是双向可传递的。在创建子域时,会在新的父域和子域之间自动创建双向可传递信任关系,从下级域发出的身份验证请求可以通关其父域向上流向信任域域信任关系也可以分为内部信任和外部信任

内部信任:在默认情况下,用活动目录安装向导将新域添加到域树或林根域中,会自动创建双向可传递信任。在现有林中创建域树时,将建立新的树根信任,当前域树中的两个或多个域之间的信任关系被称为内部信任。这种信任关系是可传递的。例如,有三个子域BA,CA,DA,BA域信任CA域,CA域信任DA域,则BA域也信任DA域。

外部信任是指两个不同林中的域的信任关系。外部信任是不可传递的,而且是单向的。

只有domain admins组中的用户可以管理域信任关系

![[神经网络]基干网络之ResNet、MobileNet](https://img-blog.csdnimg.cn/347b980114d64392a421579033d63c60.png)