HTB 学习笔记

【Hack The Box】Linux练习-- Mirai

🔥系列专栏:Hack The Box

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年11月17日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- HTB 学习笔记

- 信息收集

- 80

- 32400

- 80

- 文件恢复

- grep

- 拷贝分区法

信息收集

22/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u3 (protocol 2.0)

| ssh-hostkey:

| 1024 aa:ef:5c:e0:8e:86:97:82:47:ff:4a:e5:40:18:90:c5 (DSA)

| 2048 e8:c1:9d:c5:43:ab:fe:61:23:3b:d7:e4:af:9b:74:18 (RSA)

| 256 b6:a0:78:38:d0:c8:10:94:8b:44:b2:ea:a0:17:42:2b (ECDSA)

|_ 256 4d:68:40:f7:20:c4:e5:52:80:7a:44:38:b8:a2:a7:52 (ED25519)

53/tcp open domain dnsmasq 2.76

| dns-nsid:

|_ bind.version: dnsmasq-2.76

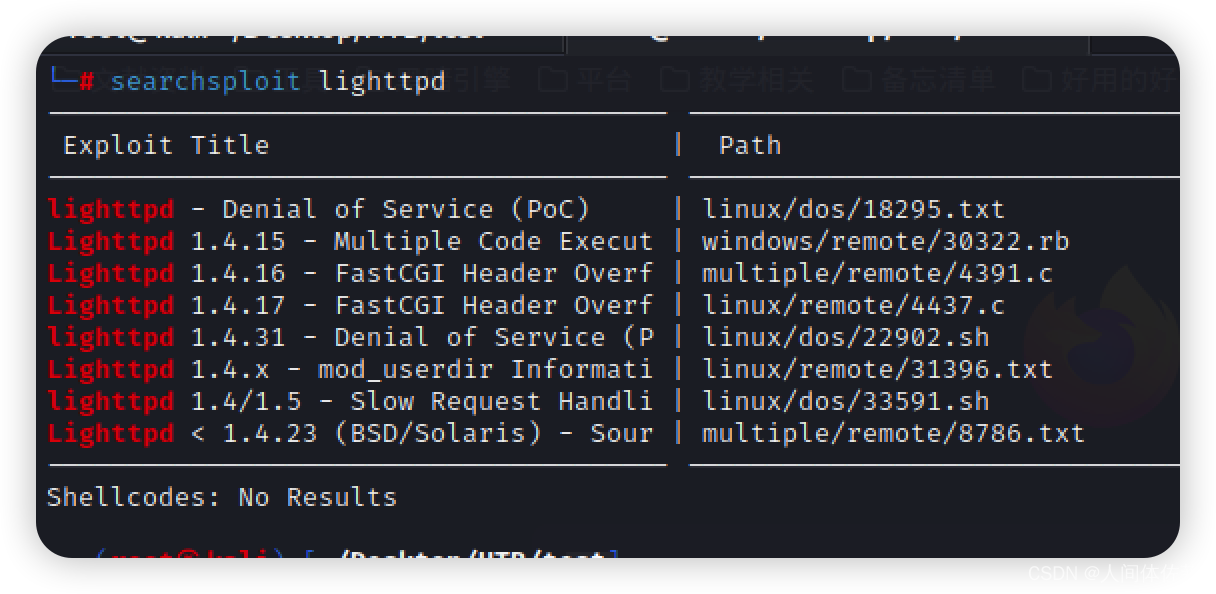

80/tcp open http lighttpd 1.4.35

|_http-server-header: lighttpd/1.4.35

|_http-title: Site doesn't have a title (text/html; charset=UTF-8).

1877/tcp open upnp Platinum UPnP 1.0.5.13 (UPnP/1.0 DLNADOC/1.50)

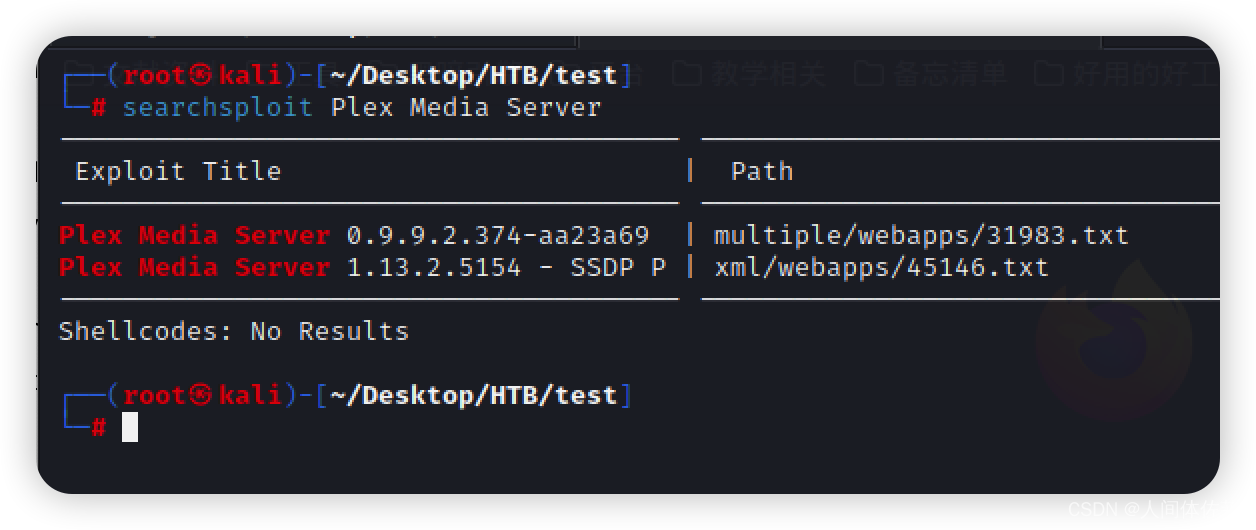

32400/tcp open http Plex Media Server httpd

| http-auth:

| HTTP/1.1 401 Unauthorized\x0D

|_ Server returned status 401 but no WWW-Authenticate header.

|_http-cors: HEAD GET POST PUT DELETE OPTIONS

|_http-title: Unauthorized

32469/tcp open upnp Platinum UPnP 1.0.5.13 (UPnP/1.0 DLNADOC/1.50)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

先搜索一下是否存在已知exp心里有个数

80

HTTP/1.1 404 Not Found

X-Pi-hole: A black hole for Internet advertisements.

Content-type: text/html; charset=UTF-8

Content-Length: 0

Connection: close

Date: Fri, 13 May 2022 20:41:39 GMT

Server: lighttpd/1.4.35

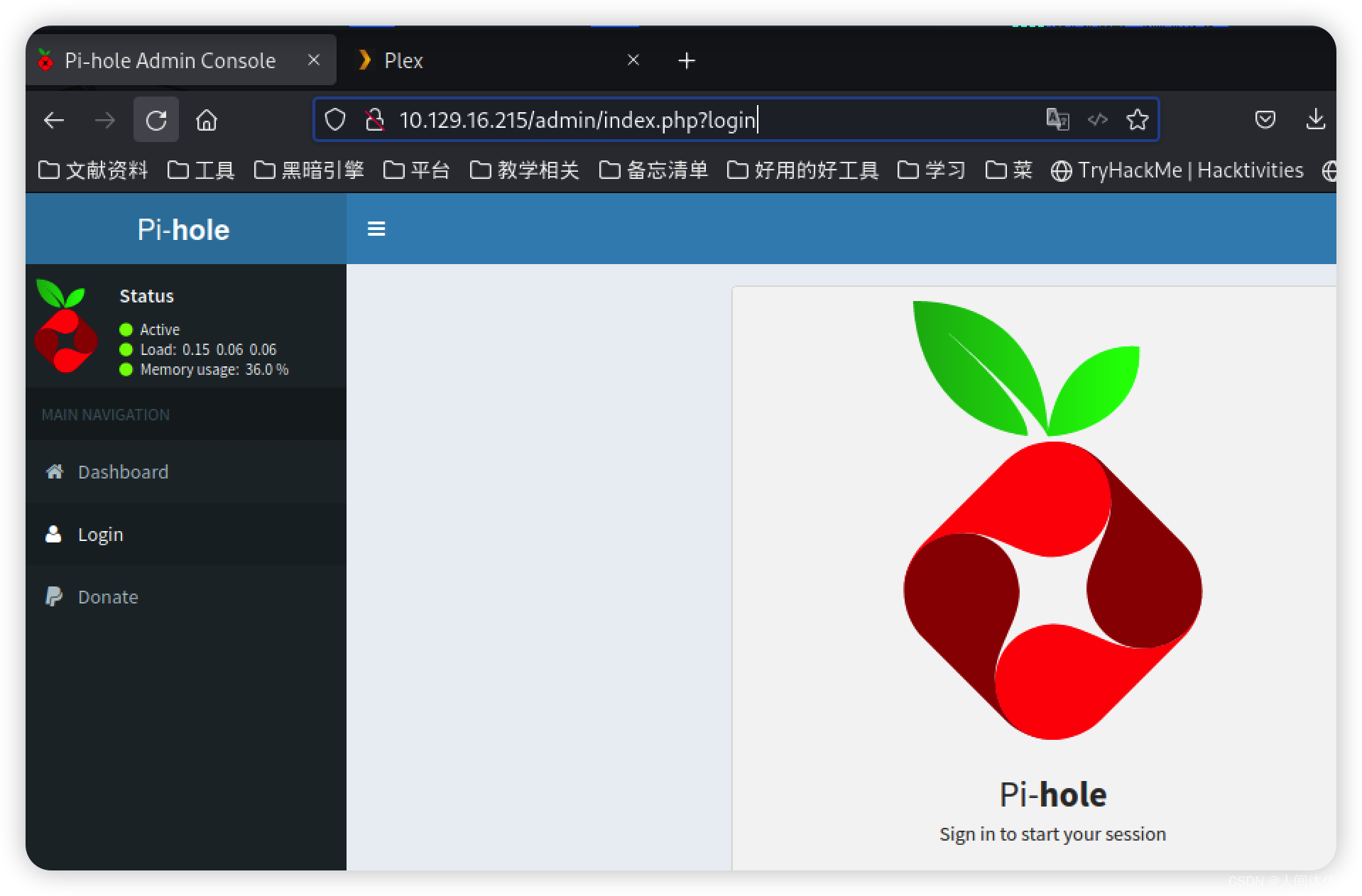

X-Pi-hole暗示这是(或看起来像)一个 PiHole 上运行的小型 DNS 服务器 ,一个设计用于在RaspberryPi 。 PiHole 的文档建议去 /admin来管理它。 我也会发现

没有弱口令,也米有啥服务

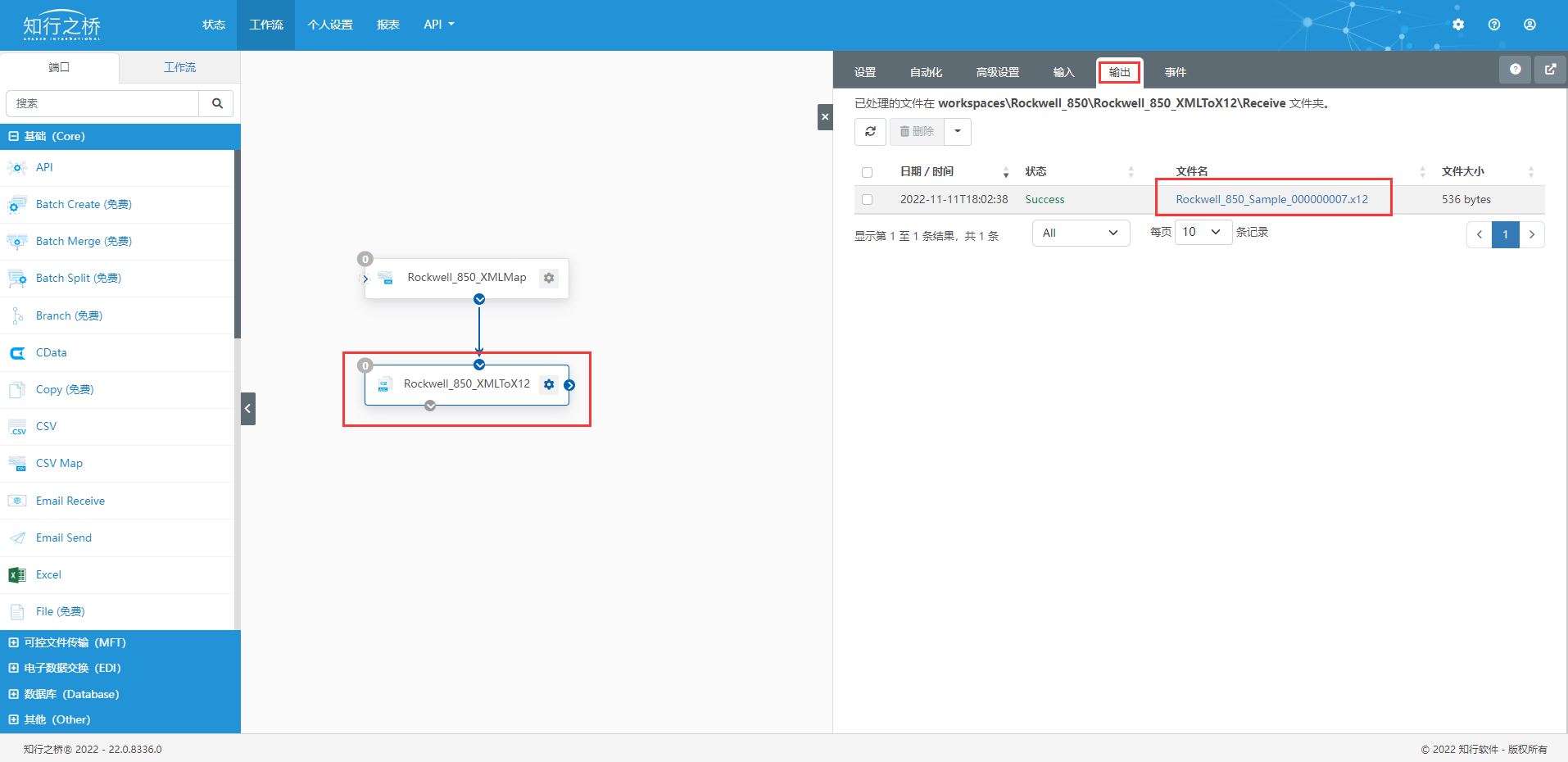

32400

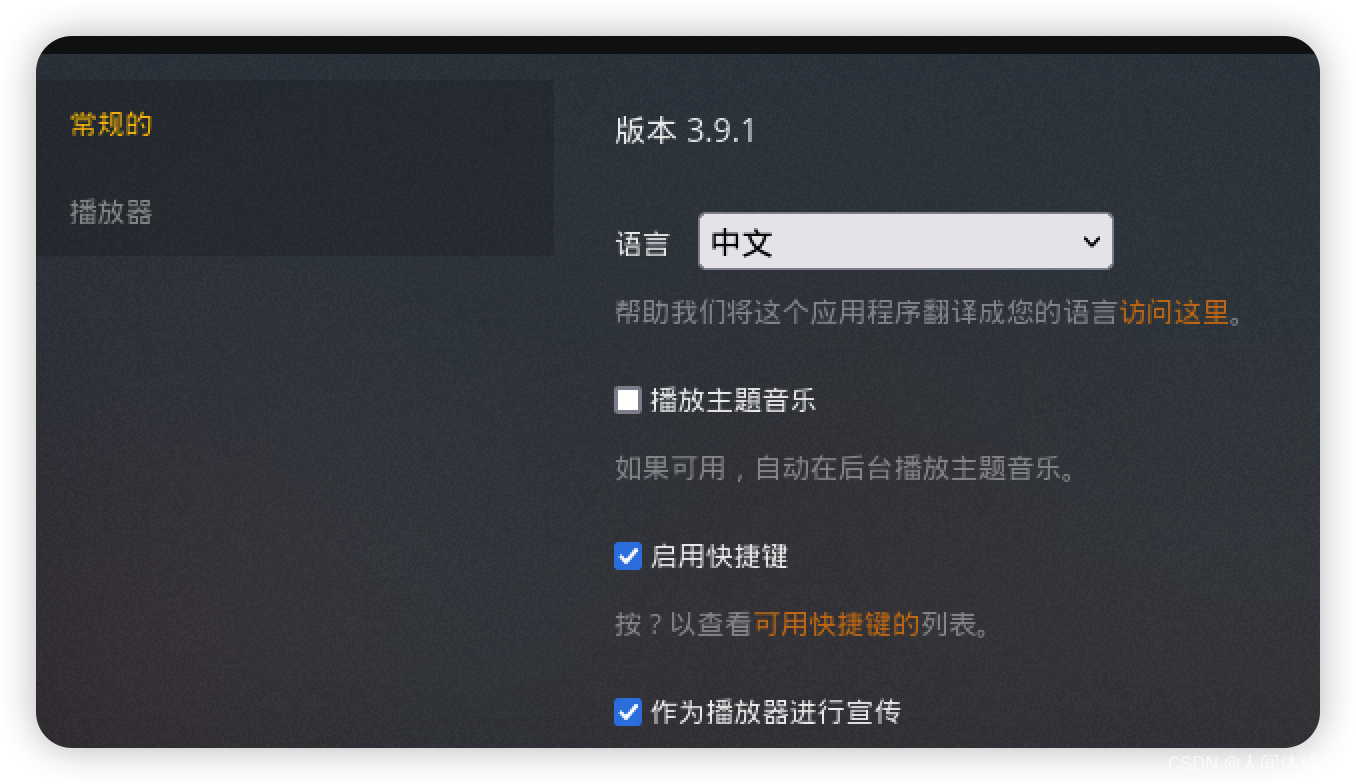

我会注册一个

80

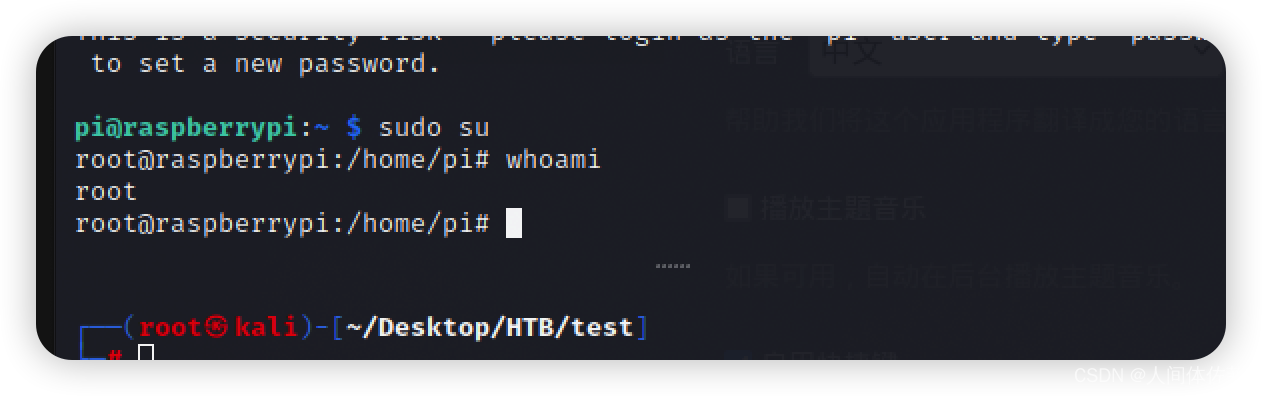

pi

pi

raspberry

并且具有sudo权限‘

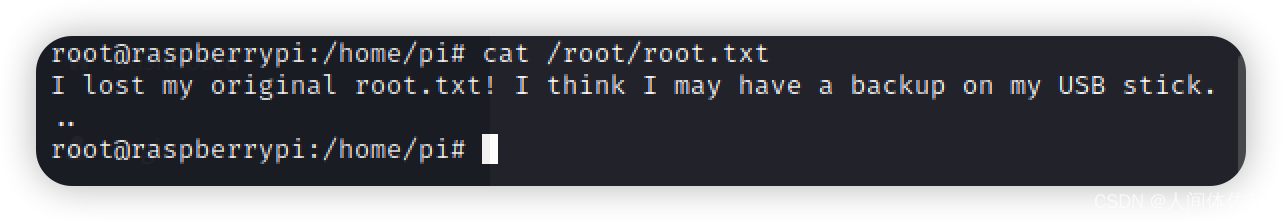

他说在usb上有备份

USB 通常安装在 /media

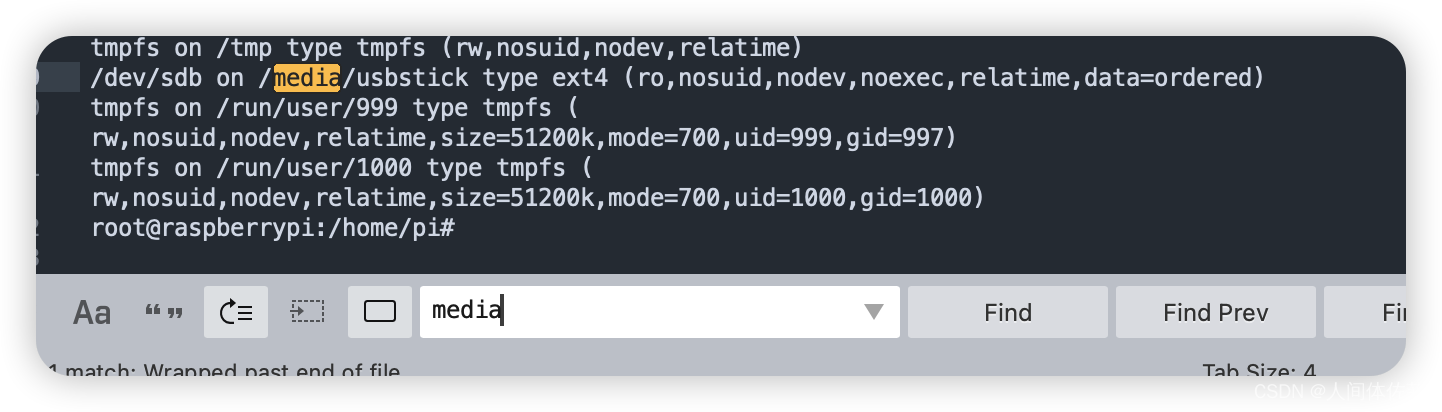

输入mount查看所有挂载

然后复制到本地关键字搜索media

/dev/sdb on /media/usbstick type

安装在/media/usbstick

但是啥也没有

接下来将开始恢复他

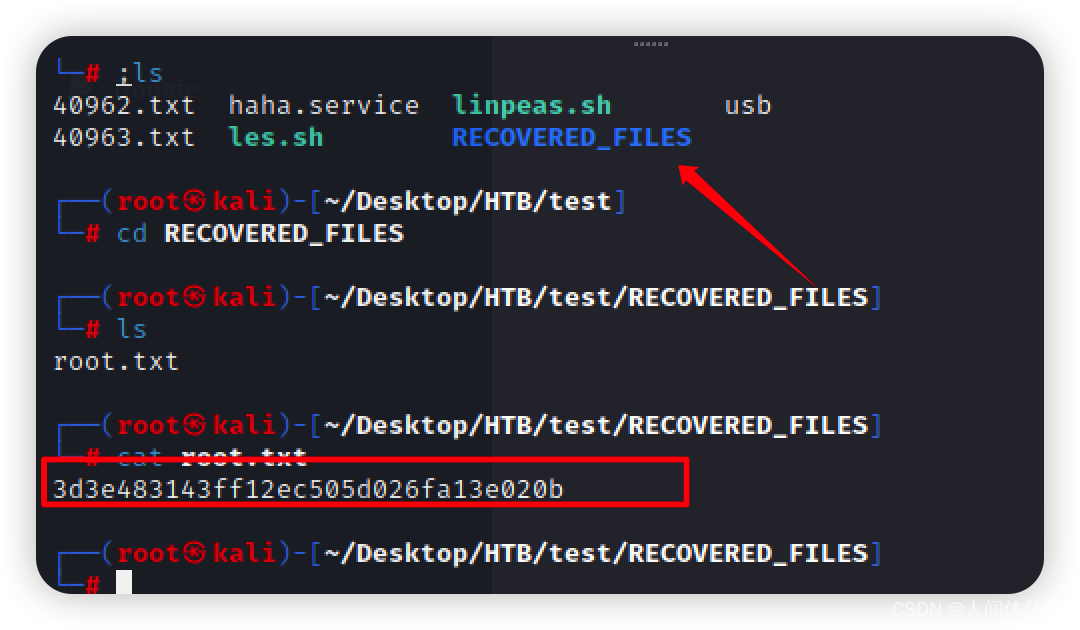

文件恢复

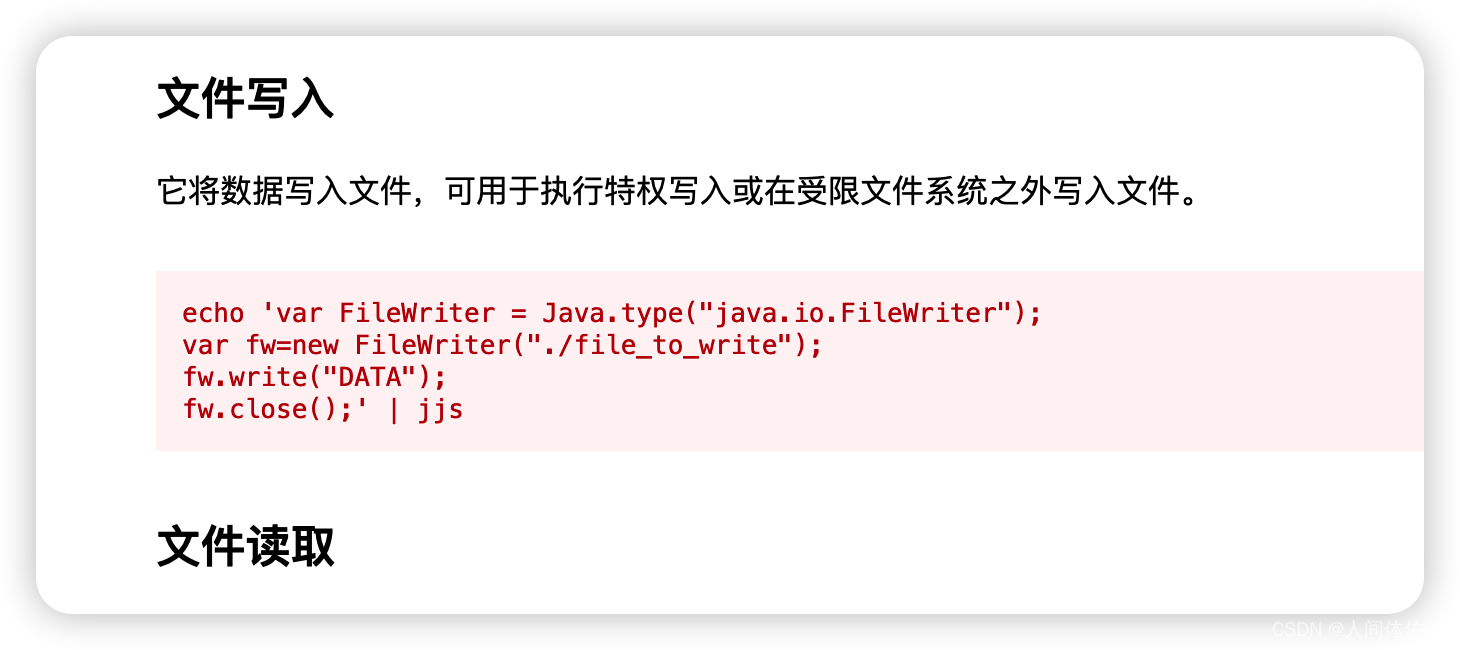

grep

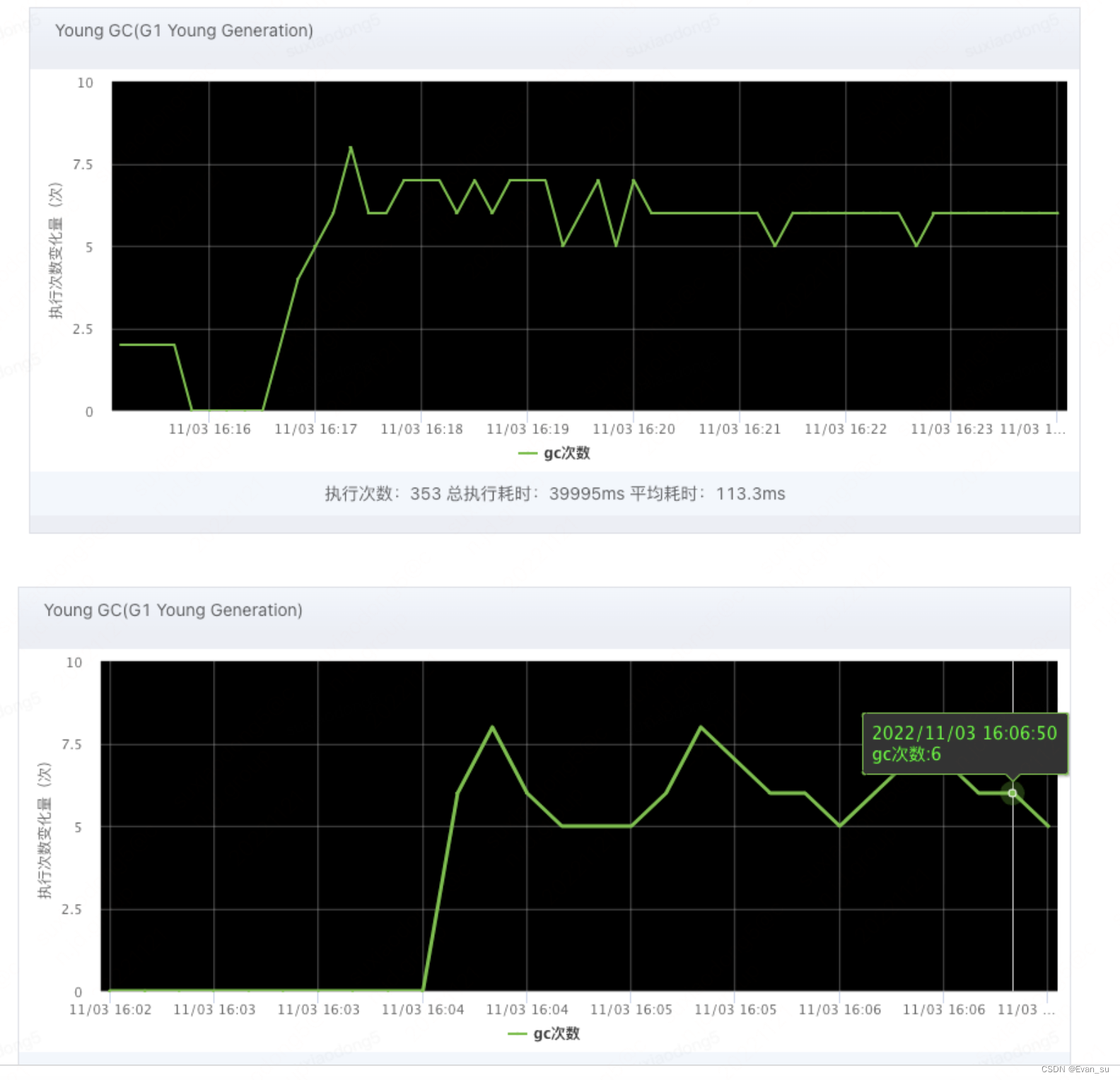

有可能只是没有了索引,所以我们将寻找32位的字符串

grep -aPo '[a-fA-F0-9]{32}' /dev/sdb

grep用于从文件中拉出给定模式的字符串(我可以将原始设备视为)。 我将调用以下参数:

-a- 像处理文本一样处理二进制文件

-P- 将 PATTERN 解释为 Perl 正则表达式

-o- 仅打印匹配行的匹配(非空)部分,每个这样的部分在单独的输出行上。

拷贝分区法

ssh pi@10.10.10.48 "sudo dd if=/dev/sdb | gzip -1 -" | dd of=usb.gz

这里的/dev/sdb指的是mount查出来的虚拟目录,而不是/media的实际目录

gunzip usb.gz

extundelete usb --restore-all

sshpass -p raspberry- 对以下 SSH 命令使用密码“raspberry”(如 ssh和 scp)

ssh pi@10.10.10.48 "[command]"- SSH 进入 Mirai 并运行命令

sudo dd if=/dev/sdb- 阅读所有 /dev/sdb并将其打印到 STDOUT

| gzip -1 -- 压缩从 STDIN 读取的文件 ( -) 并将结果打印到 STDOUT

通过 SSH 运行该命令的结果现在打印到我本地 VM 上的 STDOUT

| dd =of=usb.gz- 将该输出写入 usb.gz