目录

- 1.IPSec简述:

- 2.IPSec应用场景:

- 3.网络拓扑及说明:

- 4.案例背景:

- 5.网络配置:

- 5.1 基础网络配置:

- 5.1.1 总部防火墙基础配置:

- 5.1.2 分部防火墙基础配置:

- 5.1.3 互联网路由器基础配置:

- 5.1.4 总部服务器基础配置:

- 5.1.5 总部PC基础配置:

- 5.2 IPSec配置:

- 5.2.1 总部防火墙IPSec配置:

- 5.2.1.1 配置感兴趣流:

- 5.2.1.2 配置ike提议:

- 5.2.1.3 配置ike keychain(IKE秘钥):

- 5.2.1.4 配置ike profile(IKE模板):

- 5.2.1.5 配置IPsec tranform-set(ipsec转换集/模板):

- 5.2.1.6 配置ipsec policy(ipsec策略):

- 5.2.1.7 接口调用ipsec策略:

- 5.2.2 分部防火墙IPSec配置:

- 5.2.2.1 配置感兴趣流:

- 5.2.2.2 配置ike提议:

- 5.2.2.3 配置ike keychain(IKE秘钥):

- 5.2.2.4 配置ike profile(IKE模板):

- 5.2.2.5 配置IPsec tranform-set(ipsec转换集/模板):

- 5.2.2.6 配置ipsec policy(ipsec策略):

- 5.2.2.7 接口调用ipsec策略:

- 5.2.3 IPSec验证:

- 5.2.3.1 网络联通性验证,分部PC可以正常访问总部服务器:

- 5.2.3.2 安全联盟及隧道信息验证:

- 6.小结:

1.IPSec简述:

- 1.IPSec VPN是采用IPSec协议来实现远程接入的一种VPN技术。IPSec全称为Internet Protocol Security,是由Internet Engineering Task Force(IETF)定义的一套为IP网络提供安全性的协议和服务的集合。

- 2.随着Internet的迅速发展,越来越多的组织和个人需要在公共网络上安全地传输数据。IPSec VPN应运而生,通过在公共网络上建立加密通道,实现了对远程访问和数据传输的安全保护。

2.IPSec应用场景:

- 远程办公:员工可以通过IPSec VPN远程访问公司内部网络,实现安全、高效的远程办公。

- 分支机构互联:企业可以通过IPSec VPN将分布在不同地区的分支机构网络连接起来,形成一个统一的虚拟专用网络,方便管理和资源共享。

- 移动设备访问:移动设备用户可以通过IPSec VPN安全地访问公司内部资源和数据,实现移动办公和数据传输。

- 安全数据传输:通过IPSec VPN,企业可以在公共网络上安全地传输敏感数据和重要信息,防止数据泄露和篡改。

3.网络拓扑及说明:

1.网络设备地址:

| 序号 | 设备名称 | 接口 | ip地址/掩码 |

|---|---|---|---|

| 1 | 总部防火墙 | g1/0/1 | 201.1.1.1/24 |

| 2 | 总部防火墙 | g1/0/2 | 10.1.1.254/24 |

| 3 | 分部防火墙 | g1/0/1 | 201.1.1.1/24 |

| 4 | 分部防火墙 | g1/0/2 | 10.1.1.254/24 |

| 5 | 总部服务器 | eth2 | 10.1.1.1/24 |

| 6 | 分部PC | g0/1 | 172.16.1.1/24 |

4.案例背景:

- 某企业分部PC需要访问总部服务器业务资源;

5.网络配置:

5.1 基础网络配置:

5.1.1 总部防火墙基础配置:

#

interface GigabitEthernet1/0/1 --防火墙对接互联网接口

ip address 201.1.1.1 255.255.255.0

manage ping inbound

manage ping outbound

ipsec apply policy 1

#

interface GigabitEthernet1/0/2 --防火墙对接内网接口

ip address 10.1.1.254 255.255.255.0

manage ping inbound

manage ping outbound

#

security-zone name Trust --配置trust区域

import interface GigabitEthernet1/0/2 --把g1/0/2接口加入trust区域

#

security-zone name Untrust --配置untrust区域

import interface GigabitEthernet1/0/1 --把g1/0/1接口加入untrust区域

#

ip route-static 0.0.0.0 0 201.1.1.254 --出口默认路由

#

nat global-policy --全局nat策略

rule name ipsec --ipsec流量不做nat转换

source-zone trust

destination-zone untrust

source-ip subnet 10.1.1.0 24

destination-ip subnet 172.16.1.0 24

action snat no-nat

rule name internet --正常上网流量做nat转换

source-zone trust

destination-zone untrust

source-ip subnet 10.1.1.0 24

action snat easy-ip

#

security-policy ip --安全域策略

rule 0 name T_to_U --放行ipsec trust到untrust的流量

action pass

source-zone trust

destination-zone untrust

source-ip-subnet 10.1.1.0 255.255.255.0

service any

rule 1 name U_T_L --放行互联网到防火墙自身的流量

action pass

source-zone untrust

destination-zone local

service any

rule 2 name L_T_U --放行防火墙自身到互联网的流量

action pass

source-zone local

destination-zone untrust

service any

rule 3 name U_to_T --放行ipsec untrust到trust的流量

action pass

source-zone untrust

destination-zone trust

source-ip-subnet 172.16.1.0 255.255.255.0

service any

#

--安全策略可以根据自己的需求再做细化

5.1.2 分部防火墙基础配置:

#

interface GigabitEthernet1/0/1 --防火墙对接互联网接口

ip address 202.1.1.1 255.255.255.0

manage ping inbound

manage ping outbound

ipsec apply policy 1

#

interface GigabitEthernet1/0/2 --防火墙对接内网接口

ip address 172.16.1.254 255.255.255.0

manage ping inbound

manage ping outbound

#

security-zone name Trust --配置trust区域

import interface GigabitEthernet1/0/2 --把g1/0/2接口加入trust区域

#

security-zone name Untrust --配置untrust区域

import interface GigabitEthernet1/0/1 --把g1/0/1接口加入untrust区域

#

ip route-static 0.0.0.0 0 202.1.1.254 --出口默认路由

#

nat global-policy --全局nat策略

rule name ipsec --ipsec流量不做nat转换

source-zone trust

destination-zone untrust

source-ip subnet 172.16.1.0 24

destination-ip subnet 10.1.1.0 24

action snat no-nat

rule name internet --正常上网流量做nat转换

source-zone trust

destination-zone untrust

source-ip subnet 172.16.1.0 24

action snat easy-ip

#

security-policy ip --安全域策略

rule 0 name T_to_U --放行ipsec trust到untrust的流量

action pass

source-zone trust

destination-zone untrust

source-ip-subnet 172.16.1.0 255.255.255.0

service any

rule 1 name U_T_L --放行互联网到防火墙自身的流量

action pass

source-zone untrust

destination-zone local

service any

rule 2 name L_T_U --放行防火墙自身到互联网的流量

action pass

source-zone local

destination-zone untrust

service any

rule 3 name U_to_T --放行ipsec untrust到trust的流量

action pass

source-zone untrust

destination-zone trust

source-ip-subnet 10.1.1.0 255.255.255.0

service any

#

--安全策略可以根据自己的需求做细化

5.1.3 互联网路由器基础配置:

#

interface GigabitEthernet0/1 --对接总部防火墙

port link-mode route

combo enable copper

ip address 201.1.1.254 255.255.255.0

#

interface GigabitEthernet0/2 --对接分部防火墙

port link-mode route

combo enable copper

ip address 202.1.1.254 255.255.255.0

#

5.1.4 总部服务器基础配置:

5.1.5 总部PC基础配置:

5.2 IPSec配置:

5.2.1 总部防火墙IPSec配置:

5.2.1.1 配置感兴趣流:

#

acl advanced 3000

rule 0 permit ip source 10.1.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255

#

5.2.1.2 配置ike提议:

#

ike proposal 1 --创建ike proposal 1

encryption-algorithm aes-cbc-128 --加密算法为aes-cbc-128

authentication-method pre-share --认证方法为预共享秘钥

authentication-algorithm sha --认证算法为sha

#

5.2.1.3 配置ike keychain(IKE秘钥):

#

ike keychain test -- 创建预共享秘钥

pre-shared-key address 202.1.1.1 255.255.255.255 key simple asd12345678 -- 指定对端地址202.1.1.1/32,设置秘钥为asd12345678

#

5.2.1.4 配置ike profile(IKE模板):

#

ike profile test -- 创建模板test

keychain test -- 指定使用的秘钥 test

local-identity address 201.1.1.1 -- 指定使用IP地址标识本端身份

match remote identity address 202.1.1.1 255.255.255.255 -- 指定匹配对端的身份类型为ip地址

proposal 1 -- 指定使用的提议 proposal 1

#

5.2.1.5 配置IPsec tranform-set(ipsec转换集/模板):

#

ipsec transform-set test -- 创建ipsec转换集test

esp encryption-algorithm aes-cbc-128 -- 指定esp加密算法

esp authentication-algorithm sha1 -- 指定esp认证算法

protocol esp -- 指定安全协议为esp

encapsulation-mode tunnel -- 指定封装模式为隧道模式

#

5.2.1.6 配置ipsec policy(ipsec策略):

#

ipsec policy 1 10 isakmp -- 创建ipsec安全策略

transform-set test -- 指定ipsec转换集

security acl 3000 -- 调用感兴趣流

local-address 201.1.1.1 -- 指定隧道的本端地址

remote-address 202.1.1.1 -- 指定隧道的对端地址

ike-profile test -- 指定IPsec安全策略模板引用的IKE模板

#

5.2.1.7 接口调用ipsec策略:

#

interface GigabitEthernet1/0/1

ipsec apply policy 1

#

5.2.2 分部防火墙IPSec配置:

5.2.2.1 配置感兴趣流:

#

acl advanced 3000

rule 0 permit ip source 172.16.1.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

#

5.2.2.2 配置ike提议:

#

ike proposal 1 --创建ike proposal 1

encryption-algorithm aes-cbc-128 --加密算法为aes-cbc-128

authentication-method pre-share --认证方法为预共享秘钥

authentication-algorithm sha --认证算法为sha

#

5.2.2.3 配置ike keychain(IKE秘钥):

#

ike keychain test -- 创建预共享秘钥

pre-shared-key address 201.1.1.1 255.255.255.255 key simple asd12345678 -- 指定对端地址201.1.1.1/32,设置秘钥为asd12345678

#

5.2.2.4 配置ike profile(IKE模板):

#

ike profile test -- 创建模板test

keychain test -- 指定使用的秘钥 test

local-identity address 202.1.1.1 -- 指定使用IP地址标识本端身份

match remote identity address 201.1.1.1 255.255.255.255 -- 指定匹配对端的身份类型为ip地址

proposal 1 -- 指定使用的提议 proposal 1

#

5.2.2.5 配置IPsec tranform-set(ipsec转换集/模板):

#

ipsec transform-set test -- 创建ipsec转换集test

esp encryption-algorithm aes-cbc-128 -- 指定esp加密算法

esp authentication-algorithm sha1 -- 指定esp认证算法

protocol esp -- 指定安全协议为esp

encapsulation-mode tunnel -- 指定封装模式为隧道模式

#

5.2.2.6 配置ipsec policy(ipsec策略):

#

ipsec policy 1 10 isakmp -- 创建ipsec安全策略

transform-set test -- 指定ipsec转换集

security acl 3000 -- 调用感兴趣流

local-address 202.1.1.1 -- 指定隧道的本端地址

remote-address 201.1.1.1 -- 指定隧道的对端地址

ike-profile test -- 指定IPsec安全策略模板引用的IKE模板

#

5.2.2.7 接口调用ipsec策略:

#

interface GigabitEthernet1/0/1

ipsec apply policy 1

#

5.2.3 IPSec验证:

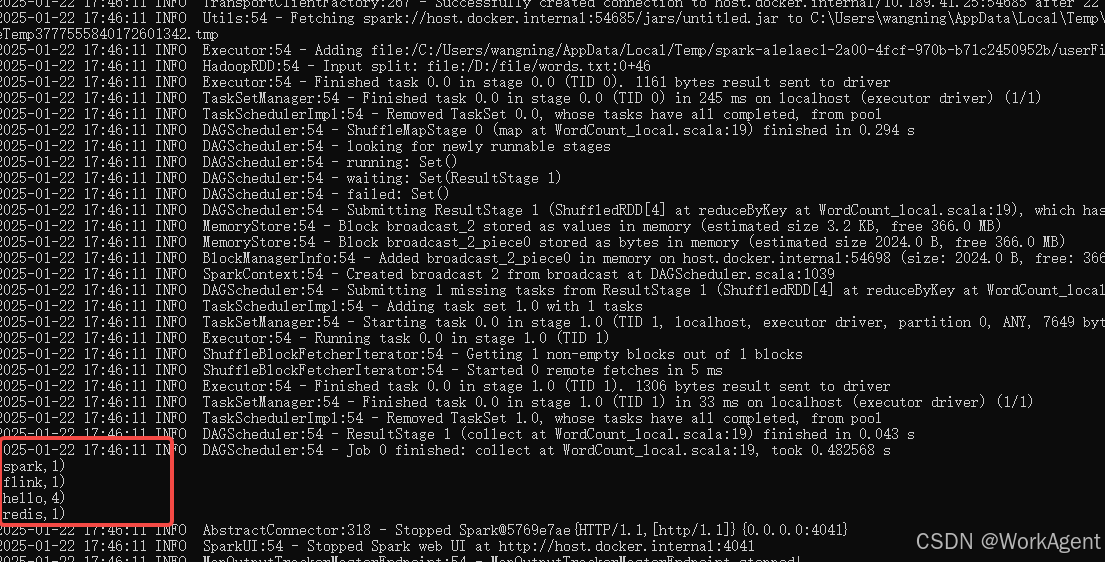

5.2.3.1 网络联通性验证,分部PC可以正常访问总部服务器:

5.2.3.2 安全联盟及隧道信息验证:

6.小结:

- IPSec VPN是一种高效、安全、通用的VPN技术,广泛应用于远程办公、分支机构互联、移动设备访问和安全数据传输等场景。

![60,【1】BUUCF web [RCTF2015]EasySQL1](https://i-blog.csdnimg.cn/direct/d31e7cb3e3eb4e24a61b09b57309bbb4.png)