美国国家标准与技术研究所 (NIST) 发布了其初步战略草案,即内部报告 (IR) 8547,标题为“向后量子密码标准过渡”。

该草案概述了 NIST 从当前易受量子计算攻击的加密算法迁移到抗量子替代算法的战略。该草案于 2024 年 11 月 12 日发布,开放评论截止日期为 2025 年 1 月 10 日。

该报告详细介绍了采用 PQC 的分阶段方法,并强调了在量子计算能力出现之前保护关键系统安全的紧迫性。

后量子密码学的必要性

加密算法对于保护机密数字信息免遭未经授权的访问至关重要。几十年来,这些算法已被证明足够强大,可以抵御试图破解加密的传统计算机攻击。

然而,未来的量子计算可能会破解这些算法,使数据和信息变得脆弱。对抗这种未来的量子能力需要新的加密方法,这些方法可以保护数据免受当前传统计算机和未来量子计算机的攻击。这些方法被称为后量子密码学(PQC)。

作为回应,NIST发布了三项 PQC 标准,以启动向后量子密码学过渡的下一个重大阶段:

CRYSTALS-KYBER 提交的基于模块格的密钥封装机制 (FIPS203),

源自 CRYSTALS-Dilithium 提交的基于模块格的数字签名算法 (FIPS204),

以及源自 SPHINCS+ 提交的无状态基于哈希的签名算法 (FIPS205)。

尽管向后量子密码学的过渡在构建与密码学相关的量子计算机之前就开始了,但仍然存在紧迫的威胁。加密数据仍然处于危险之中,因为存在“先收集后解密”的威胁,即对手现在收集加密数据,等量子技术成熟后再解密。

由于敏感数据的价值通常会保留多年,因此过渡到后量子密码学对于防止这些未来的泄露至关重要。这种威胁模型是向后量子密码学过渡迫在眉睫的主要原因之一。

NIST 的方法是什么?

NIST IR 8547 是联邦机构、行业利益相关者和标准组织的路线图,指导信息技术产品、服务和基础设施向 PQC 的迁移。该报告详细介绍了易受量子攻击的算法的过渡计划,重点关注数字签名算法和密钥建立方案。

根据 NIST 的说法:

“本报告应告知联邦机构、行业和标准组织将信息技术产品、服务和基础设施迁移到 PQC 的努力和时间表。收到的关于此草案的评论将用于修订此过渡计划,并将其纳入其他算法和应用程序特定的 PQC 过渡指南中。 ”

通过促进与行业、标准组织和相关机构的合作,NIST 旨在促进和加速 PQC 的采用。该报告强调了早期规划和协作的重要性,以确保平稳协调的过渡,平衡采用 PQC 的紧迫性与最大限度地减少关键系统的中断。

过渡时间表是什么?

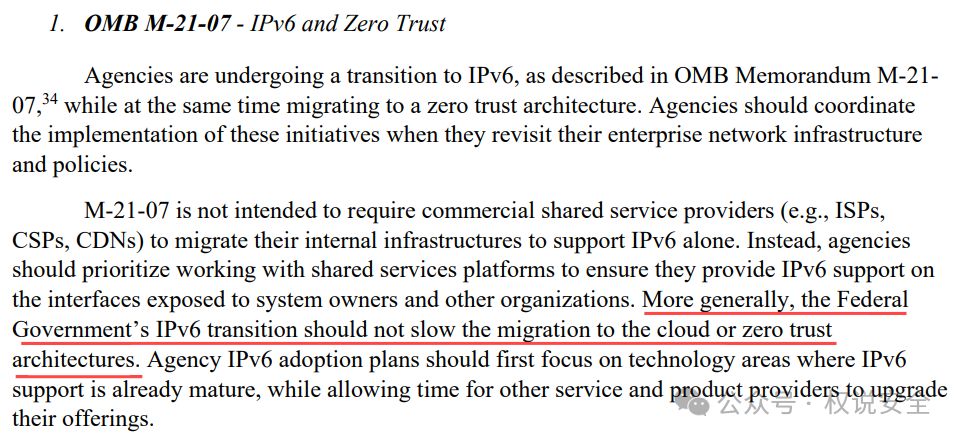

实际实施的时间表尚不确定。正如报告中指出的,国家安全备忘录 10规定 2035 年为完成联邦系统向 PQC 迁移的主要目标。

尽管 2035 年似乎还很遥远,而且目前还没有量子计算机能够破解现有的加密方案,但现在是开始准备的时候了,因为预计向 PQC 的过渡将会很困难且成本高昂。

NIST 报告强调了采用后量子加密方法的紧迫性,同时承认迁移时间表会有所不同。具有长期保密需求的系统可能需要更早的过渡,而其他系统可能会由于遗留限制或风险水平较低而更缓慢地进行。灵活性是平衡安全需求和实际挑战的关键。

由于有切实可行的最后期限,组织不能推迟其量子弹性之旅。尽早开始至关重要,因为 PQC 采用的时间比以前的过渡(如 SHA-1 到 SHA-2)要短得多。

总之,NIST IR 8547 为过渡到抗量子加密标准、应对新兴量子计算技术的挑战以及确保数字信息的长期安全提供了一个全面的框架。

在此处下载完整的 NIST 报告。

IR 8547, Transition to Post-Quantum Cryptography Standards | CSRC