目录

总部与分支站点之间建立隧道

基础配置

配置L2TP VPN

编辑配置L2TP Over IPSec

L2TP Over IPSec隧道内运行OSPF协议

总部与分支站点之间建立隧道

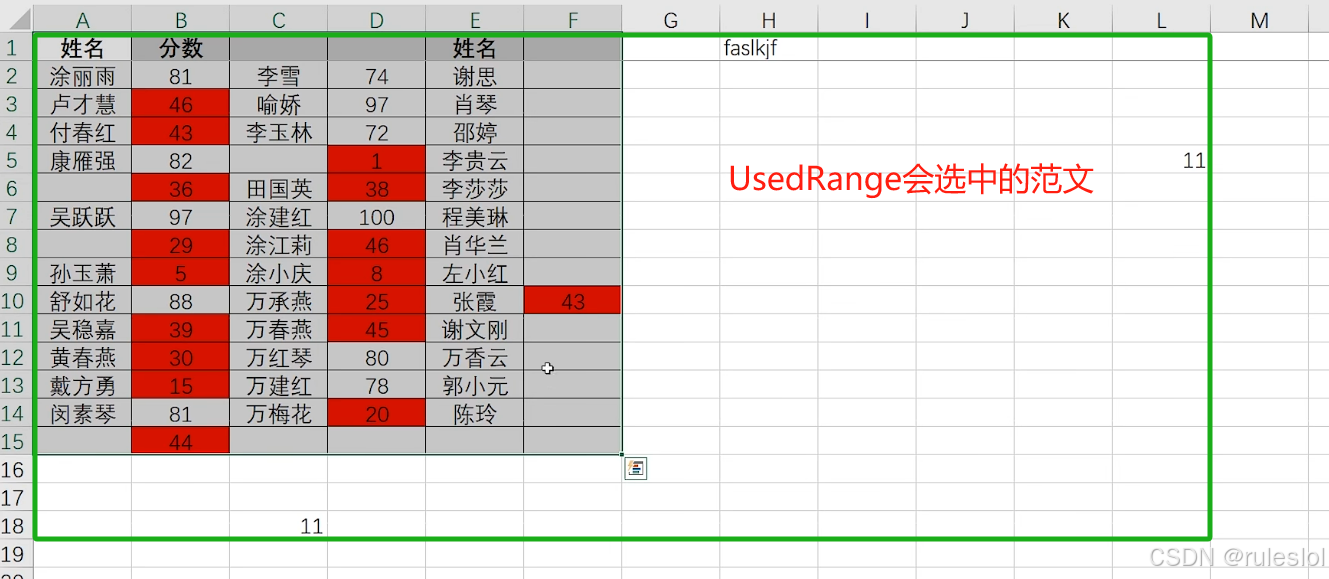

拓扑如下

基础配置

R1

int g0/1

ip add 10.1.1.1 30

int g0/0

ip add 192.168.10.254 24

exit

ip route 0.0.0.0 0.0.0.0 10.1.1.2R3

int g0/3

ip add 30.1.1.2 30

int g0/0

ip add 192.168.20.254 24

exit

ip route 0.0.0.0 0.0.0.0 30.1.1.1R2

int g0/1

ip add 10.1.1.2 30

int g0/3

ip add 30.1.1.1 30

exitPC1

int g0/0

ip add 192.168.10.1 24

exit

ip route 0.0.0.0 0.0.0.0 192.168.10.254PC2

int g0/0

ip add 192.168.20.1 24

exit

ip route 0.0.0.0 0.0.0.0 192.168.20.254配置L2TP VPN

1、配置LNS VPDN (R1)

vpdn enable

vpdn-group 1

accept-dialin

protocol l2tp

virtual-template 1

exit

l2tp tunnel authentication # 按需启用l2tp隧道认证功能

l2tp tunnel password ruijie # 按需配置l2tp隧道密码为“ruijie” 注意:在LNS上配置了隧道认证和密码后,必须在L2TP客户端上也配置隧道认证和相同的密码,否则L2TP无法协商成功。

2、配置LNS地址池和用户信息

ip local pool p1 100.0.0.1 100.0.0.254 # 配置l2tp用户的地址池

username test password test # 添加需要本地认证的L2TP客户端账号密码信息 3、配置LNS Virtual-Template接口

interface loopback 0 # 添加loopback接口,该接口地址用于供VPDN虚模板使用

ip address 100.0.0.1 255.255.255.255

interface Virtual-Template 1

ppp authentication pap chap # 指定优先使用pap认证,同时支持chap认证

ip unnumbered Loopback 0 # 指定虚模板引用loopback 1的地址

peer default ip address pool p1 # 指定l2tp客户端所使用的地4、配置分支路由器L2TP CLASS (R3)

l2tp-class l2x

hostname site1

authentication # 开启L2TP隧道认证

password ruijie # 配置L2TP隧道认证密码为“ruijie”注意:在l2TP客户端上配置的隧道认证密码必须与服务器上的相同,否则L2TP无法协商成功。

5、配置分支路由器L2TP pseudowire-class 接口

pseudowire-class pw

encapsulation l2tpv2 # 指定使用l2tpv2封装

protocol l2tpv2 l2x # 指定协议类型为l2tpv2作为隧道协议,并指定使用"l2x"的l2tp class

ip local interface g0/3 # 指定L2TP隧道协商的源地址,该地址为外网口地址 6、配置分支路由器的Virtual-ppp接口

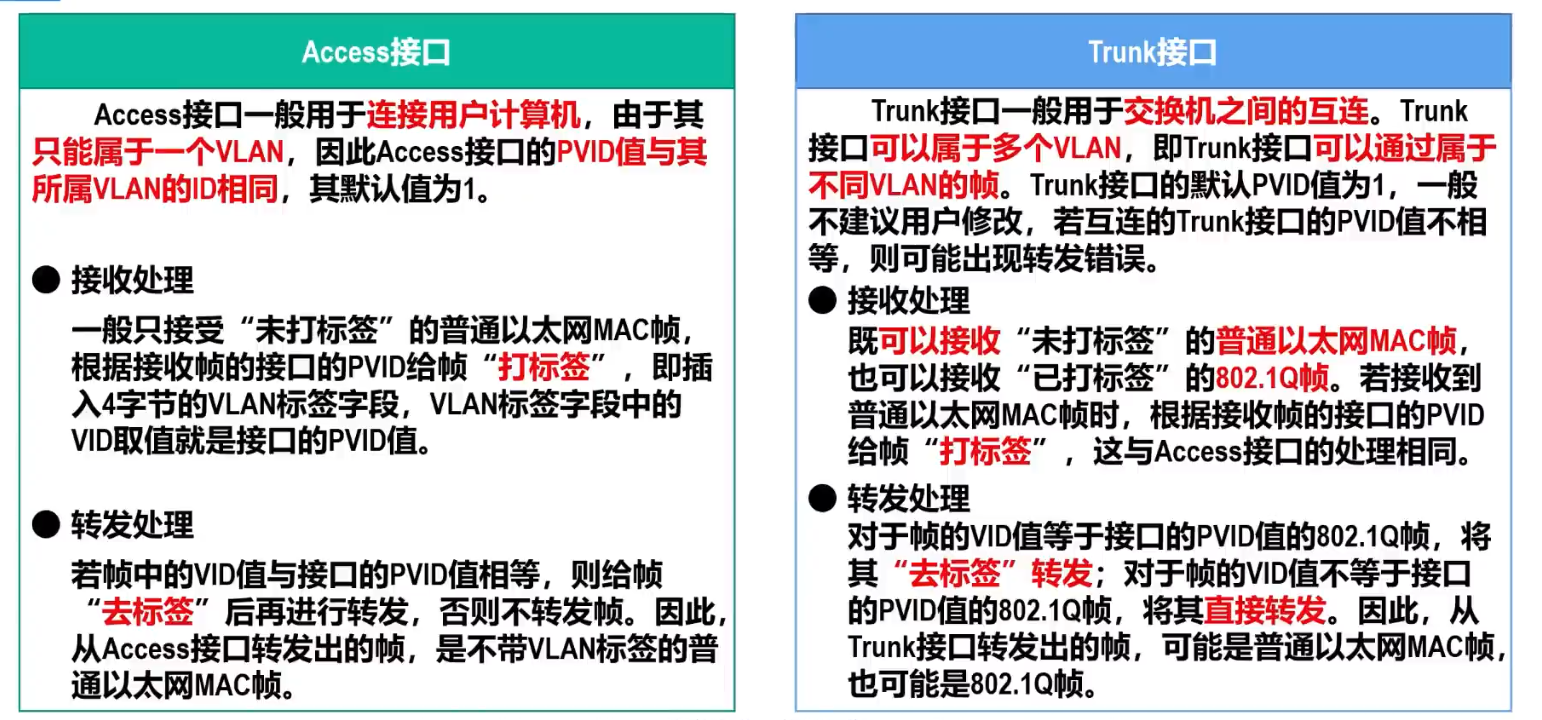

配置L2TP Over IPSec

配置L2TP Over IPSec

总部使用动态IPSec模式(不能使用安全框架模式)

vpdn-group 1

l2tp tunnel force_ipsec # 强制L2TP隧道的所有流量都需要经过IPSec隧道传输

!

crypto isakmp policy 1

encryption 3des

authentication pre-share

hash md5

group 2

!

crypto isakmp key 7 ruijie@123 address 0.0.0.0 0.0.0.0

crypto ipsec transform-set myset esp-3des esp-md5-hmac

mode transport

!

crypto dynamic-map dymymap 10

set transform-set myset

set autoup

!

crypto map mymap 5 ipsec-isakmp dynamic dymymap

!

interface g0/1

crypto map mymap分支站点使用IPSec安全框架(模版文件)

crypto isakmp policy 1

encryption 3des

authentication pre-share

hash md5

group 2

!

crypto isakmp key 7 ruijie@123 address 10.1.1.1 255.255.255.255

crypto ipsec transform-set myset esp-3des esp-md5-hmac

mode transport

!

crypto ipsec profile wenjian

set transform-set myset

!

interface Virtual-ppp 1

tunnel protection ipsec profile wenjian

L2TP Over IPSec隧道内运行OSPF协议

只需在OSPF进程内宣告虚拟隧道接口和相应的内网即可

R1

router ospf 100

router-id 100.0.0.1

yes

network 100.0.0.1 0.0.0.0 area 0

network 192.168.10.254 0.0.0.0 area 0

exitR3

router ospf 100

router-id 100.0.0.2

yes

network 100.0.0.2 0.0.0.0 area 0

network 192.168.20.254 0.0.0.0 area 0

exit

使用PC1 ping PC2测试

这里还需要注意的是:L2TP隧道内承载的OSPF网络类型为P2P类型,无需选举DR和BDR,因此可快速收敛

以上是较方便的L2TP Over IPSec,按其原理:被IPSec保护L2TP流量就算作L2TP Over IPSec的话,其实也可以两端配置静态IPSec,感兴趣流匹配两端建立隧道的公网地址即可

![[单例模式]](https://i-blog.csdnimg.cn/direct/c0e711d9bbc14145a74353c2a7649747.jpeg)

![[极客大挑战 2019]PHP 1](https://img-blog.csdnimg.cn/img_convert/e67a34af84b5da25fa3f53d167045686.png)