说明:

域内密码喷洒工具:

Kerbrute

DomainPasswordSpray.ps1

原理抓个包分析一下:

域内用户枚举攻击防御:

流量检测:

说明:

- 域内密码喷洒(Password Spraying)一般和域内用户名枚举一起使用。

域内密码喷洒工具:

Kerbrute

- 该工具的密码喷洒命令如下:

- kerbrute_windows_amd64.exe passwordspray --dc ip -d xxx.com user.txt 321@qq.com

参数含义如下

- passwordspray:密码喷洒模式。

- --dc:指定域控IP。

- -d:指定域名。

存在的用户名字典文件,也就是通过域内用户名枚举攻击枚举出的有效用户

不存在密码锁定策略

- 该工具的密码喷洒命令如下:

- kerbrute_windows_amd64.exe bruteuser --dc ip -d xxx.com pass.txt administrator

存在的密码字典文件,也就是通过域内用户名枚举攻击枚举出的有效用户

DomainPasswordSpray.ps1

- Powershell 脚本工具DomainPasswordSpray.ps1也可以进行密码喷洒攻击,但是该Powershell脚本需要在域内的机器上执行,按照这个步骤使用CS工具也可以进行这个部分操作。

- 因为默认情况下该脚本是利用LDAP从域中到处用户列表,然后去除被锁定的用户,在用指定的密码进行喷洒。

- Import-Module .\DomainPasswordSpray.ps1 Invoke-DomainPasswordSpray -Password 321@qq.com

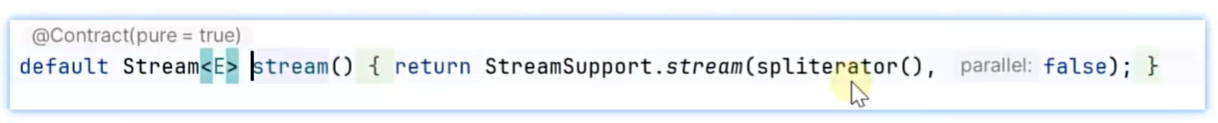

原理抓个包分析一下:

- 截图自己品品流程意思

域内用户枚举攻击防御:

- 原理:

- 域内用户名枚举是通过发送大量的AS-REQ包,根据返回的包内容筛选出存在的域用户,可以通过以下两方面进行检测。

-

流量检测:

- 可以通过检测同一个IP在短时间内是否发送大量的AS-REQ 包来判断。如果同一个IP在短时间发送大量的AS-REQ包则可判断是异常。 如一秒30次。

以上有兴趣可以去github下载对应工具 玩玩! 加油吧骚年

![byte[]/InputStream/MultipartFile之间进行转换](https://i-blog.csdnimg.cn/direct/d99b163a318b4c61b949d8f2452ca65d.png)