01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02基本介绍

Sharp4PetitPotato 是一款专为 Windows 系统设计的本地权限提升工具。该工具基于 PetitPotato.exe 的原理,通过利用 Windows 操作系统中的身份验证机制漏洞,实现从普通用户权限提升到 SYSTEM 级权限。使用该工具,用户可以轻松获得目标系统的最高权限,从而执行各种受限操作。

03使用方法

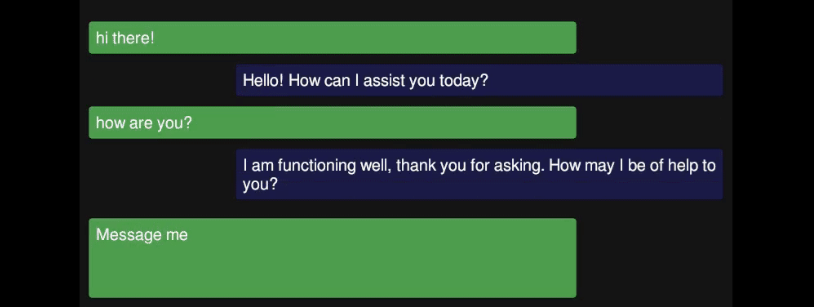

必须以管理员身份运行该工具,在管理员命令提示符中,输入以下命令:

.\Sharp4PetitPotato.exe 3 cmd.exe

该命令将以 SYSTEM 权限执行 whoami 命令,并输出当前用户信息。

04原理解析

Sharp4PetitPotato通过 PetitPotam 提升本地权限,PetitPotam使用 MS-EFSR(远程加密文件系统),这是一种用于对远程存储并通过网络访问的加密数据执行维护和管理操作的协议。有一系列与EfsRpcOpenFileRawMS-EFSR 类似的 API。API 的语法EfsRpcOpenFileRaw如下所示

long EfsRpcOpenFileRaw(

[in] handle_t binding_h,

[out] PEXIMPORT_CONTEXT_HANDLE* hContext,

[in, string] wchar_t* FileName,

[in] long Flags

);

此类API可以通过FileName参数指定一个UNC路径,用于打开服务器上的加密对象进行备份或恢复。当\\IP\C$指定该格式的路径时,lsass.exe服务将以\\IP\pipe\srvsvc账户NT AUTHORITY SYSTEM权限进行访问。

如果我们可以调用EfsRpcOpenFileRawAPI强制本地计算机连接到我们创建的恶意命名管道,那么我们就可以模拟命名管道客户端进程并最终获得SYSTEKM权限。但是旧版 PetitPotam 因相关补丁限制无法在新版 Windows 上运行。目前该项目在Windows各版本上均能完美提升到SYSTEM权限(在Windows 21H2 10.0.20348.1547上测试)。

综上,Sharp4PetitPotato 是一款功能强大的 Windows 本地权限提升工具,通过简单的命令行操作即可实现从普通用户到 SYSTEM 权限的提升。

05.NET安全知识库

星球汇聚了各行业安全攻防技术大咖,并且每日分享.NET安全技术干货以及交流解答各类技术等问题。

星球文化20+个专题栏目涵盖了点、线、面、体等知识面!其中主题包括.NET Tricks、漏洞分析、内存马、代码审计、预编译、反序列化、webshell免杀、命令执行、C#工具库等等。