文章目录

- 应急背景

- 分析样本

- 开启监控

- 感染病毒

- 查看监控

- 分析病毒行为

- 1.autorun.inf分析

- 2.异常连接

- 3.进程排查

- 4.启动项排查

- 查杀

- 1.先删掉autorun.inf文件

- 2.使用xuetr杀掉进程

- 3.启动项删除

- 重启排查

- 入侵排查正常流程

应急背景

运维人员准备通过windows共享文档方式为公司员工下发软件安装,开启完后忘记关闭了,而且其他人可以对共享文件夹下的文件进行删除替换修改,有恶搞的人就通过共享文件夹的方式,捆绑了病毒在一些文件中,导致公司员工下载安装的时候中了病毒。

症状如下图,右键盘符出现Auto

上网查发现是auto病毒,首要特征就是盘符下存在autorun.inf文件,待会分析就会发现这个文件,而且每次双击盘符都会根据autorun.inf文件重新运行文件中指定的程序文件,也就是说会重新感染一次病毒。

分析样本

在共享文件夹中拿到样本后先丢到虚拟机对样本进行行为监控,看下一具体做了什么手脚。

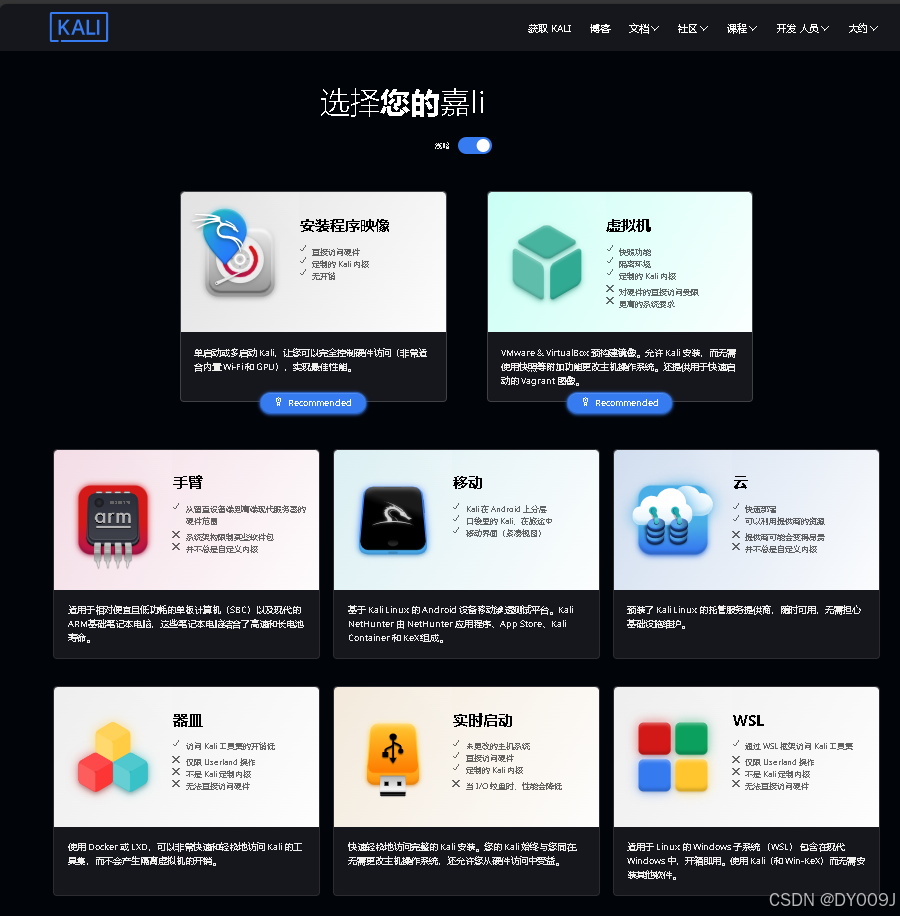

监控工具使用D盾:

https://pan.baidu.com/s/13hCSYpV5Mn_1JMzy4nSkSQ?pwd=kott

开启监控

D盾可以打开文件监控,主要看病毒做了什么,重点看创建了什么文件

就这就可以启动监控了

感染病毒

把病毒样本丢进虚拟机,记得把虚拟机网卡模式设置成仅主机模式,避免有的病毒把物理机也感染了。

查看监控

双击后很明显看到有两个诡异的文件被创建了

线索卡:

1.c:\\autorun.inf

2.c:\\system32\dllh0st.exe

分析病毒行为

1.autorun.inf分析

首先查看一下autorun.inf文件,右键打开盘符,这里也可以看到确实是已经感染了病毒了

c盘没看到就知道肯定是做了文件隐藏了,只能上工具了

由于本次实验使用的是WinServer2003,能够使用XueTr,在分析查杀过程就直接上XueTr了。

XueTr工具下载地址:

https://pan.baidu.com/s/1ZT-80vNkQs6gWOuvLAxTcg?pwd=d55s

我们选择将文件拷贝出来

查看文件内容,我们要知道autorun.inf的作用是:允许在双击磁盘时自动运行指定的某个文件 ,那也就是说双击盘符就会再次感染病毒,可以看到这个文件是在C:\\Windows\System32文件夹下,那就印证了我们d盾监测到的行为,确实没错。

但是这里是DLLHOST.exe,不是d盾中写的dllh0st.exe,具体原因不知道,但是还是以DLLHOST.exe为准,因为是病毒对应的文件。

修改线索卡↓

线索卡:

1.c:\\autorun.inf

2.c:\\system32\DLLHOST.exe

2.异常连接

没有发现对外连接的异常

3.进程排查

打开进程管理查看,有大写的DLLHOST,这个已经确认了是病毒了,但是小写的dllhost进程我们也不打包票是正常,但网上也能查到这个文件是系统原本就有的,所以就先关注大写的进程。

查看一下进程对应服务,没有发现异常服务,就只有一个进程运行

tasklist /svc | findstr "4036"

那么就上工具进行分析了

查看进程模块就确认了确实是病毒,只有一个异常进程模块。

后面就继续看另外的dllhost,也没有发现异常

然后这里是要跟进进程文件的,或者看进程对应的文件路径,这里忘记截图了,显示的是DLLHOST.exe。

线索卡:

1.c:\\autorun.inf

2.c:\\system32\DLLHOST.exe

4.启动项排查

xuetr打开启动项就看到病毒创建的启动项了

打开注册表查看,同样发现有写入注册表

线索卡:

1.c:\\autorun.inf

2.c:\\system32\DLLHOST.exe

3.启动项

4.注册表:HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows

查杀

分析完毕,根据拿到的线索开始查杀

线索卡:

1.c:\\autorun.inf

2.c:\\system32\DLLHOST.exe

3.启动项

4.注册表:HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows

1.先删掉autorun.inf文件

打开盘符记得使用右键,然后打开,不要直接双击,否则会再次感染一遍

没有发现文件,之前分析的时候也说了,文件被隐藏了,只能用xuetr工具进行删除

像病毒相关的这种文件,最好先勾选删除文件且阻止再生->然后再次右键强制删除

2.使用xuetr杀掉进程

这里我观察到他是删掉我dllhost文件夹下的DLLHOST.exe,也就是他进程使用的是我复制进来的病毒源,所以第一次的进程运行起来就是我的病毒源,xuetr根据进程删除的文件就不是system32那个文件夹下的文件删除掉,这里简单分析一下可以知道是掩耳盗铃,我们重启后就会自动找到system32那个文件,因为进程重启后会重新运行,启动项对应的DLLHOST都是对应着system32那个文件夹下的程序文件。

所以我们要去c:\\system32\DLLHOST.exe下进行删除,但是这个进程对应的文件是DLLHOST.exe,文件也是被隐藏了的,所以还是要用专业工具进行删除

3.启动项删除

先定位到注册表

因为不知道load时不时系统自带的目录项,所以这里最好是删掉值即可

接着回到启动项查看,发现已经不见了,如果还在DLLHOST的话就需要删除。

重启排查

现在打开盘符已经没有auto了,可以正常双击盘符进入

入侵排查正常流程

首先对之前病毒操作了的行为进行再次排查

-

进程无异常(DLLHOST)

-

c:\\Windows\System\DLLHOST.exe不存在

-

启动项,正常(注册表正常)

接着其他的入侵排查了

- 异常连接(netstat -ano)

- 账户排查(net user)

直接用d盾看了,这里还可以去注册表看有没有隐藏账户

- 服务排查

- 定时任务

应急完成,本次算是对病毒应急的一次小小的了解,auto病毒也很久了,主要是通过u盘传播,因为有的人他会插上u盘后就双击打开,那么这时候就会感染上病毒了,所以通过本次实验要提高警戒,u盘平时最好还是右键打开的方式进入比较安全。