等保测评中的远程访问控制安全措施

在等保测评中,安全的远程访问控制是确保信息系统安全的重要环节。根据最新的信息,以下是进行安全远程访问控制的关键措施:

-

身份鉴别和访问控制:确保所有远程访问都通过双向身份验证机制,并实施基于角色的访问控制策略,以限制对敏感资源的访问。

-

数据加密:对传输和存储的数据进行加密,以防止数据在传输过程中被窃取或在设备上被未授权访问。

-

安全审计:收集和分析审计数据,以监控和记录远程访问活动,确保所有操作都有可追溯性。

-

入侵防范:部署入侵检测系统和防火墙,以识别和阻止潜在的网络攻击。

-

恶意代码防范:使用防病毒和反恶意软件解决方案,定期更新以抵御新出现的威胁。

-

网络安全意识培训:定期对员工进行安全培训,提高他们对远程工作中潜在安全风险的认识。

-

远程办公安全策略:制定详细的远程办公安全政策,包括设备安全、网络连接、数据处理等方面的规定。

-

应急响应计划:建立快速响应机制,以便在安全事件发生时能够迅速采取措施,减少损失。

通过实施这些措施,企业可以在等保测评的框架内构建一个安全的远程工作环境,保护企业信息资产免受威胁。

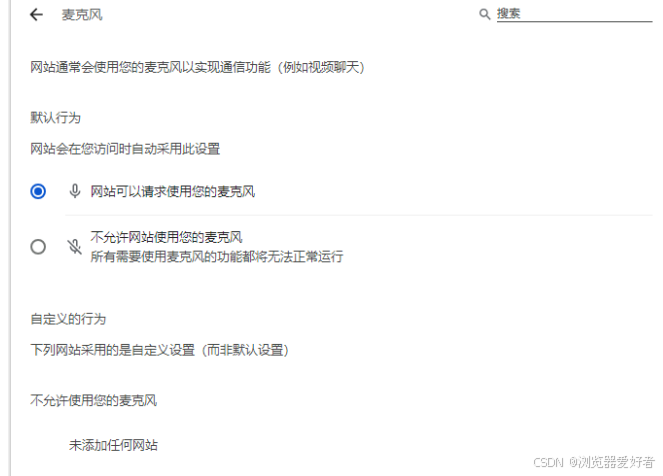

等保测评中,如何实现远程访问的双向身份验证?

实现远程访问双向身份验证的步骤

在等保测评中,实现远程访问的双向身份验证是提升安全性的关键措施。双向身份验证通常涉及两个因素:知识因素(如密码)和拥有因素(如数字证书或一次性验证码)。以下是实现双向身份验证的基本步骤:

-

配置身份认证服务:在远程访问服务器上配置身份认证服务,如RADIUS、TACACS+或基于证书的身份验证服务。这些服务可以与用户目录服务(如Active Directory)集成,以验证用户的身份。

-

部署客户端证书:为所有远程访问客户端安装数字证书。这些证书可以通过内部PKI(公钥基础设施)或外部CA(证书颁发机构)签发。客户端证书确保了发起远程访问请求的设备的身份。

-

配置VPN或远程桌面协议:在远程访问服务器上配置VPN或远程桌面协议(如Microsoft Remote Desktop Services或SSH),以便它们要求客户端在连接时提供数字证书。这样可以确保只有持有有效证书的客户端才能建立连接。

-

实施多因素认证:结合使用密码和数字证书作为双重身份验证机制。用户在连接时需要提供密码和有效的数字证书,两者缺一不可。

-

审计和监控:启用审计日志记录所有远程访问事件,并实施监控措施以检测未授权的访问尝试。这有助于满足等保测评中关于访问控制和审计的要求。

通过上述步骤,可以在远程访问中实现强大的双向身份验证机制,有效抵御未授权访问和其他安全威胁,从而满足等保测评的相关标准.

在等保测评中,哪些工具可以用于远程办公安全策略的制定?

等保测评中适用于远程办公安全策略制定的工具

在进行等级保护测评(等保测评)时,确保远程办公的安全性是一个重要方面。根据搜索到的信息,以下是几种可以用于制定远程办公安全策略的工具:

-

数字身份监控工具:这类工具可以帮助企业监控员工的数字身份,及时发现身份泄露的迹象,从而采取相应的安全措施。

-

密码管理器:密码管理器可以帮助员工为不同的业务系统设置独特且复杂的密码,减少因弱密码导致的安全风险。

-

多因素认证(MFA):通过启用多因素认证,可以显著提高账户的安全性,防止未授权访问。

-

IP-guard远程办公安全解决方案:这是一套专门为远程办公设计的安全解决方案,提供设备远程接入管理、信息防泄露、终端安全管理等功能,帮助企业统一管理内部和外部办公环境。

-

CISA推荐的远程办公网络安全工具:美国国土安全部下属的网络安全和基础设施安全局(CISA)提供了一系列关于远程办公网络安全的警示和最佳实践,包括使用口令管理器、双因素认证、端点保护软件等。

这些工具和解决方案可以帮助企业在等保测评中评估和提升远程办公的安全性能,确保远程工作环境的合规性和数据安全。在选择工具时,企业应考虑其具体的安全需求和远程办公的特点,以制定出最适合自己的安全策略。

等保测评要求中的数据加密通常采用哪些技术来保证传输安全?

等保测评中的数据加密技术

等保测评要求在数据传输过程中采用加密技术来保证安全,主要技术包括:

- 对称加密算法:如AES(高级加密标准),适用于大量数据的快速加密和解密。

- 非对称加密算法:如RSA和ECC(椭圆曲线加密),常用于密钥交换和数字签名,提供较高的安全性。

- 哈希函数:如SHA系列,用于数据完整性校验,确保数据在传输过程中未被篡改。

- SSL/TLS协议:用于在客户端和服务器之间创建加密通道,保护数据传输的机密性和完整性.

等保测评还强调了密钥管理的重要性,要求建立健全的密钥管理制度,确保密钥的安全生成、存储、分发和销毁.

在选择SSL证书时,应考虑证书的加密强度、认证机制以及是否满足国家相关的密码技术要求。对于二级等保及以上的企业系统或网站,建议采用OV或EV SSL证书,并优先选择支持国密算法的证书,以符合国内的合规要求.

综上所述,等保测评要求企业在数据传输中采用多种加密技术和安全协议,以及严格的密钥管理实践,以确保数据的安全性。