双向NAT技术:经过防火墙的2报文源IP地址和目的IP地址都同时被转换,外网发送报文给内网服务器,先转换目的IP地址,然后符合安全策略后,在替换源IP地址,然后将记录写入防火墙会话表,并发送出报文;回送的报文匹配到会话表后,改回地址然后发出;

NAT ALG与NAT server介绍:

NAT ALG应用级网关application level gateway:可以完成应用层数据的IP地址和端口转换;对多通道协议进行应用层报文信息的解析与转换,将报文载荷中地址和端口号进行处理;

比如FTP数据连接的建立由控制连接的载荷字段信息决定,需要ALG处理;、

aspf是根据应用层IP地址和端口号创建相应的server-map表,实现包过滤;

ip首部源IP地址和目的IP地址各32位,TCP首部源IP地址和目的IP地址各16位;

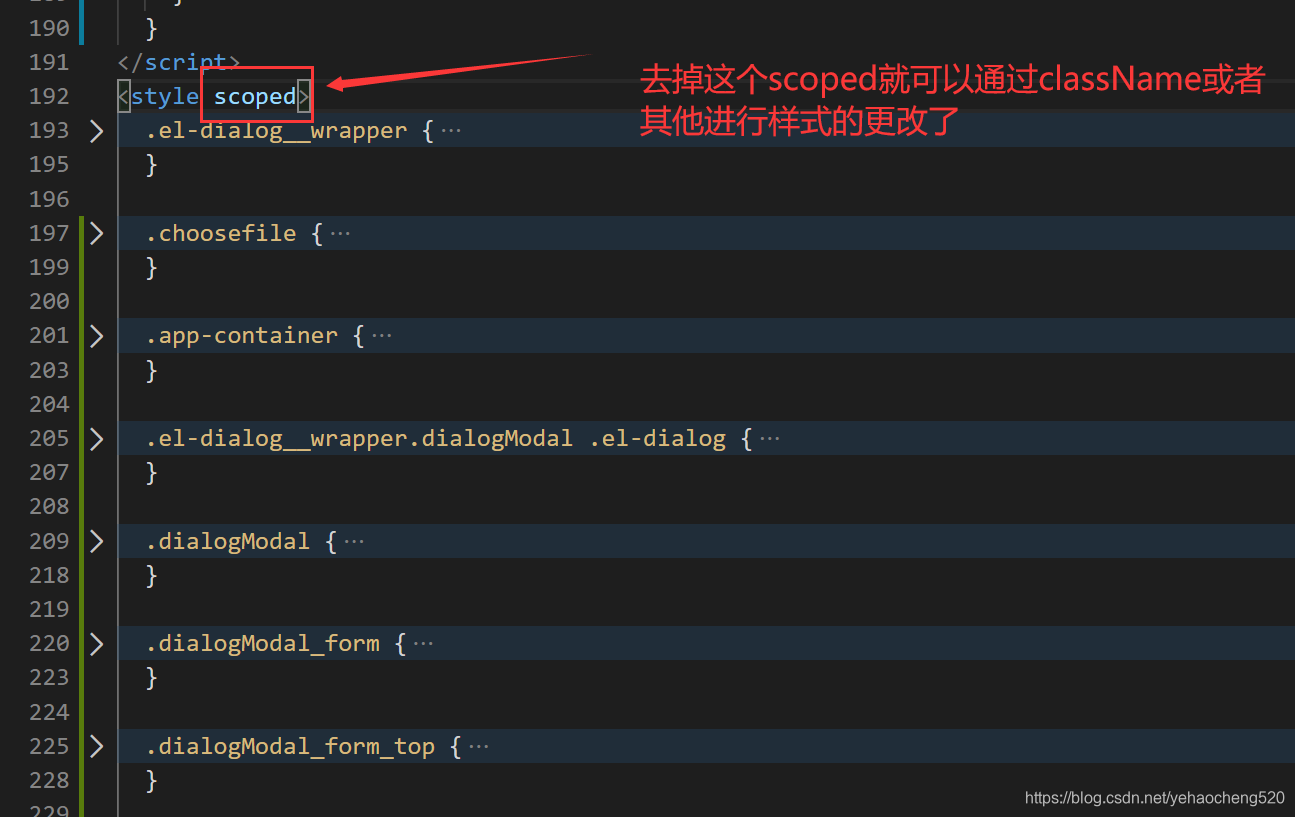

NAT ALG实现原理:

NAT server:静态映射;转换报文目的IP地址;

因为当2外网访问内网时候,自身IP地址不确定,只有内网目的主机的确定;

配置NAT Server成功后,设备自动生成server-map表项,存放转换前后地址映射关系;

当外网用户首次访问内网目的主机,防火墙先在server-map表查找向,然后转化目的地址,自身建立一个会话表记录,之后发到目的主机。目的主机回送的报文经过防火墙时候查找会话表完成转换回去(目的地址逆转换),后序外网用户继续发送时候,经过防火墙直接根据会话表记录即可;

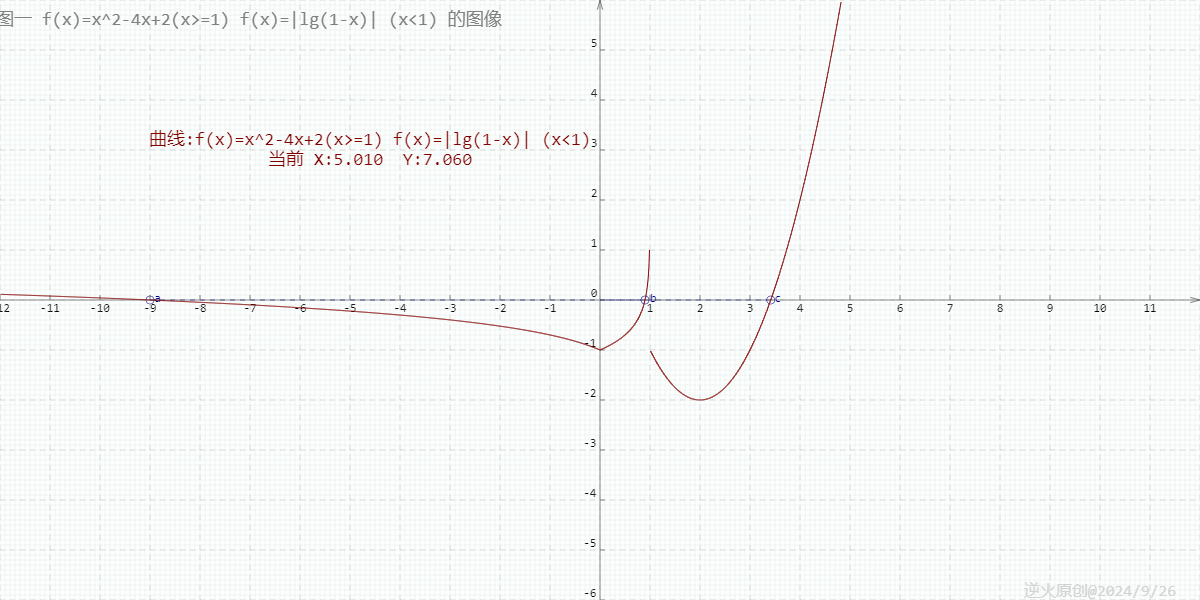

如图,服务器位于私网:

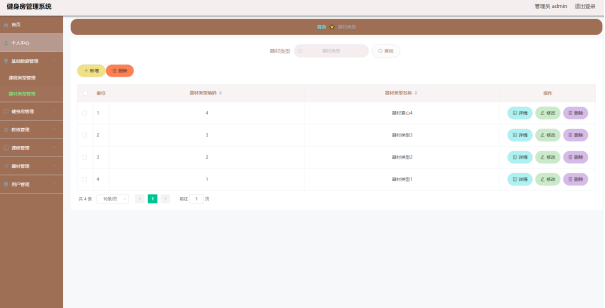

防火墙加入安全区域:

防火墙中:

firewall zone DMZ

add interface GigabitEthernet 0/0/0

quit

firewall zone untrust

add interface GigabitEthernet 1/0/0

quit

security-policy

rule name policy1

source-zone untrust:配置安全策略

destination-address 10.2.0.0 24

action permit

quit

destination-nat address-group group1

section 10.2.0.7 10.2.0.8

quit

配置NAT server:进入防火墙中

nat server policy-ftp protocol tcp global1.1.1.10 ftp inside10.2.0.8 unr-route

开启FTP的NAT ALG功能:

firewall interzone dmz untrust

detect ftp

quit

配置缺省路由:

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

如果NAT SERVER de1global地址与公网接口地址不在同网段,配置黑洞路由,如果相同则不需要;