一套标准的流程在实际工作落地并执行起来,针对管理可起到很好的作用。

针对效率可在工作中不断的执行,执行后不断的进行优化,再次执行,在不断的工作实践中慢慢完善最终适用于整个团队。

这就是标准流程的作用与实际的好处,从实践中验证真理的一个过程最终得到一套方法论。

此篇文章分享给刚入职测试行业新人或对其有帮助的群体,希望大家多多支持,分享赞之。

软件测试流程(思维导图)

目录

-

1、需求评审

-

2、测试计划

-

3、测试方案

-

4、测试用例

-

5、测试执行

-

5.1、接口测试

-

5.2、功能测试

-

5.3、系统测试

-

5.4、性能测试

-

5.4.1、性能测试分析

-

5.4.2、性能测试计划

-

5.4.3、性能测试用例

-

5.4.4、测试脚本编写

-

5.4.5、测试场景设计

-

5.4.6、测试场景运行

-

5.4.7、场景运行监视

-

5.4.8、运行结果分析

-

5.4.9、系统性能调优

-

5.4.10、性能测试总结

-

-

5.5、验收测试

-

-

6、测试报告

-

7、操作文档

-

8、引申

1、需求评审

2、测试计划

主要内容包括:

3、测试方案

4、测试用例

5、测试执行

5.1、接口测试

5.2、功能测试

5.3、系统测试

5.4、性能测试

5.4.1、性能测试分析

5.4.2、性能测试计划

5.4.3、性能测试用例

5.4.4、测试脚本编写

5.4.5、测试场景设计

5.4.6、测试场景运行

5.4.7、场景运行监视

Linux系统:

5.4.8、运行结果分析

5.4.9、系统性能调优

基于不同系统风格调优:

(1)性能分析方法

(2)基于单机的性能分析与调优

2系统性能关注点

(3)基于业务流程优化的性能调优

(4)基于结构(分布式、业务拆分)的性能调优

5.4.10、性能测试总结

5.5、验收测试

6、测试报告

7、操作文档

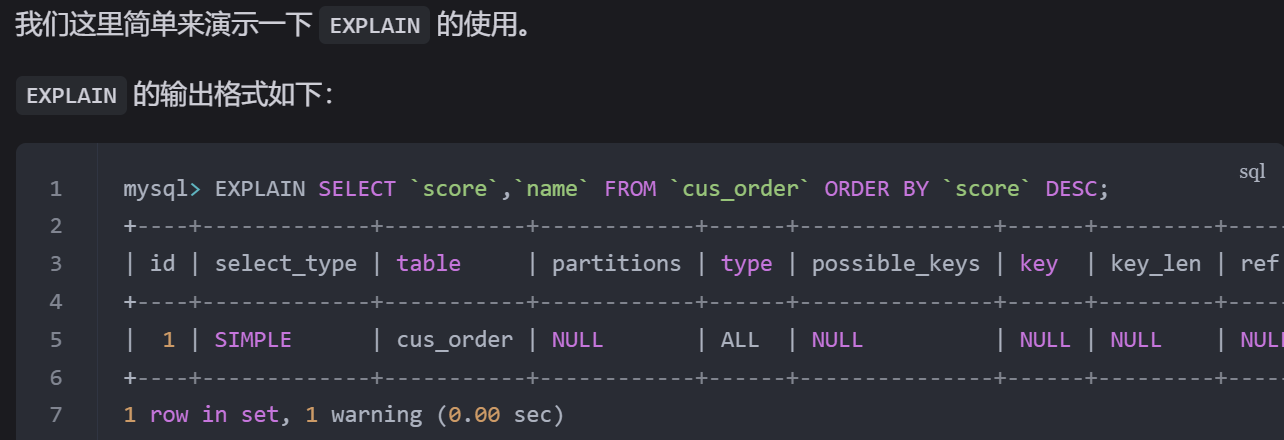

8、引申

总结:

感谢每一个认真阅读我文章的人!!!

作为一位过来人也是希望大家少走一些弯路,如果你不想再体验一次学习时找不到资料,没人解答问题,坚持几天便放弃的感受的话,在这里我给大家分享一些自动化测试的学习资源,希望能给你前进的路上带来帮助。

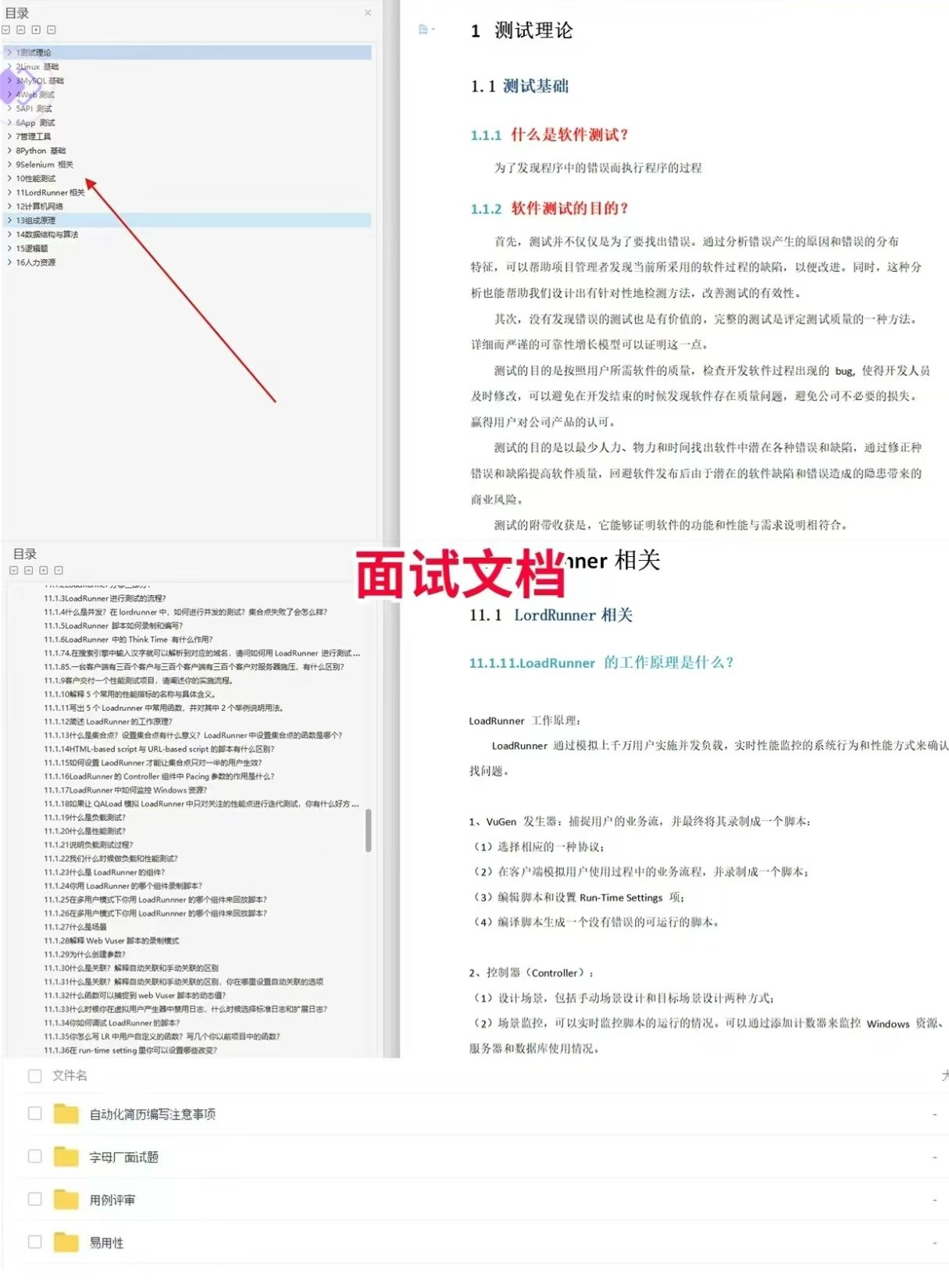

软件测试面试文档

我们学习必然是为了找到高薪的工作,下面这些面试题是来自阿里、腾讯、字节等一线互联网大厂最新的面试资料,并且有字节大佬给出了权威的解答,刷完这一套面试资料相信大家都能找到满意的工作。

视频文档获取方式:

这份文档和视频资料,对于想从事【软件测试】的朋友来说应该是最全面最完整的备战仓库,这个仓库也陪伴我走过了最艰难的路程,希望也能帮助到你!以上均可以分享,点下方小卡片即可自行领取。