随着互联网的持续发展,便捷的共享方式极大地提高了企业的生产力和工作效率,但随之也给企业内网带来了极大的安全隐患。企业内网承载大量的核心资产和机密数据,一旦受到攻击可能会造成大量损失,因此,如何通过零信任内网安全解决方案保障企业数据安全,加强企业信息化建设,是提高企业信息安全管理水平的关键。

一、企业内网安全面临的问题与挑战

数字经济时代,数字应用是推动经济社会发展的必要生产要素,其重要性日益凸显。面对新基建的历史机遇,随着5G网络、人工智能、工业互联网等产业的成熟,移动互联网、物联网、工业互联网、车联网等新型应用场景的持续推广也随之带来了许多安全问题,企业内网安全面临以下挑战:

1、针对企业网络边界的猛烈攻击

攻击者大量利用弱口令、口令爆破等惯用伎俩,在登录过程中突破企业边界、在传输过程中截获或伪造登录凭证。大型组织甚至国家发起的APT高级攻击,还可以绕过或攻破企业网络防护边界在企业内部进行横向访问。

2、企业资源暴露程度大幅度增加

在非授权访问、员工无意犯错等情况下,“合法用户”非法访问特定的业务和数据资源后,造成企业内部数据泄漏,甚至可能发生内部员工“获取”管理员权限,导致更大范围、更高级别的企业信息安全灾难性事故。

3、传统安全防御体系已经无法适应安全管控需求

传统的安全架构以“纵深防御+边界防御”为主,企业在成长过程中,安全边界逐步被打破,并彻底走向模糊化,基于边界的安全防护体系逐渐失效,已经难以适应企业快速成长,难以应对业务的快速变化。

二、企业内网安全场景分析

企业内部业务一方面实现了多部门、多平台、多业务的数据融合;另一方面业务访问方面打破了业务之间、部门之间的网络边界,实现互通互访。其主要的零信任业务场景包括:

1、企业分支机构实现内网访问

通常企业有一个总部和一个或多个位置分散的分支机构,这些机构没有由企业自有的物理网络连接,员工可通过内网访问企业内部应用,其应用系统会暴露于各种安全威胁下,易受到各种形式的攻击,包括暴力破解、DDoS、XSS和任何TLS漏洞。

2、企业内部员工出差实现内网访问

员工在出差过程中,经常通过不同的环境或设备远程访问企业内网进行公文处理、邮件收发或资料上传下载,因不安全的环境和设备非常容易导致恶意软件通过内网进行传播,带来巨大的安全风险。

3、企业运维人员通过远程实现内网访问

企业内部运维人员在非工作时间,为快速支持和解决业务的应急问题,需要通过远程访问后台服务器的端口和访问权限进行管理,而粗放式的端口授权和访问机制,导致攻击者可快速扫描其服务器漏洞,增加了被攻击风险。

4、企业内部人员通过外网直接访问被暴露的应用系统

一部分企业为方便应用系统被全球用户或分支机构访问,采取直接通过NAT方式映射至互联网,并开通其访问端口和访问路径,其安全隐患一是应用系统无法应对各种攻击和病毒入侵,二是攻击者使用DDoS等攻击手段导致业务瘫痪。

三、零信任内网安全解决方案

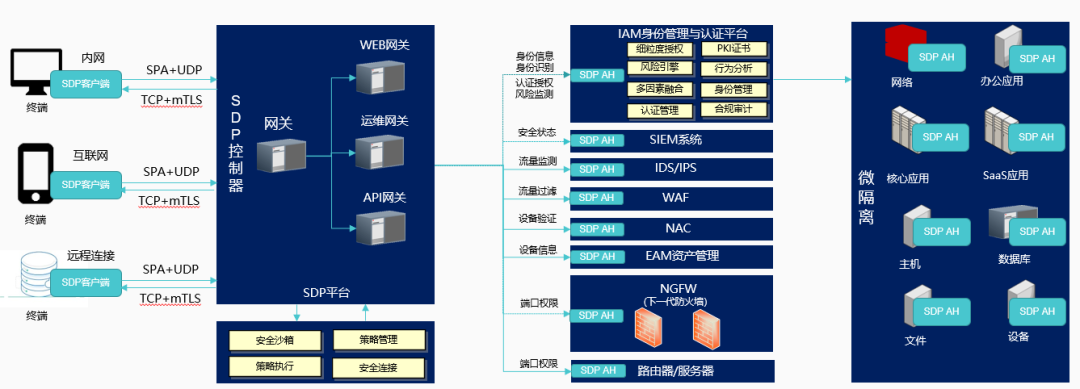

派拉零信任身份安全系统是基于“零信任”架构,集成账户管理、统一认证、访问授权、集中审计、特权管理、应用安全等,实现内网安全管理功能和服务。

1、SDP方式实现BYOD分支机构访问

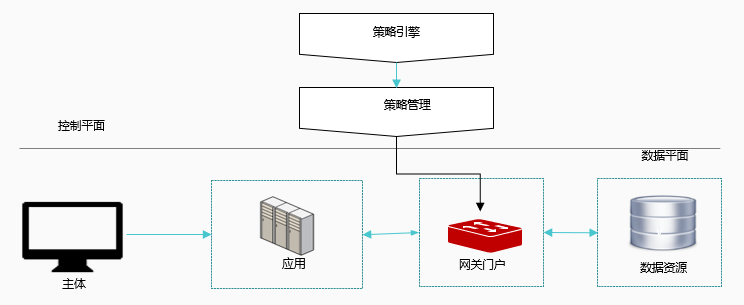

基于零信任资源门户部署方式,对用户的自有设备实现设备、人员和权限的综合鉴权与访问,其中门户网关可以是单个资源或资源集,并且不需要在客户端设备安装代理软件。

2、SDP方式实现不支持BYOD分支机构访问

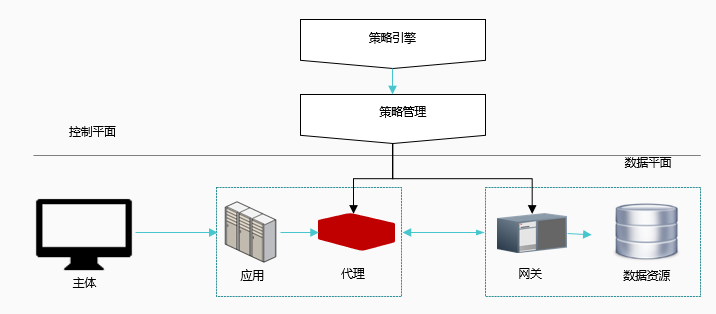

基于零信任设备代理/网关部署方式,对用户的非自有设备实现设备、人员和权限的综合鉴权与访问,其中每个资源都具备一个网关,并且在客户端设备安装代理软件。

3、SDP方式实现运维管理及业务应用远程访问

使用SDP网关,针对运维管理人员及企业内部用户,通过远程访问或直接访问形式,首先进行SPA单包认证,只有用户身份、访问权限和设备通过验证且可信,则建立相应的TCP连接,同时开放服务器运维端口及应用系统访问端口等权限。

4、使用微隔离技术加强企业内部业务安全访问

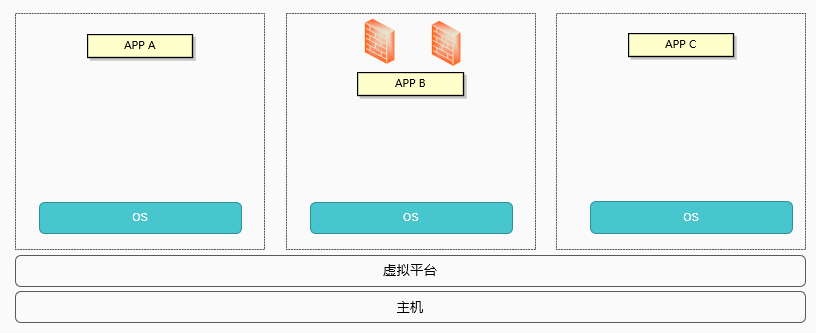

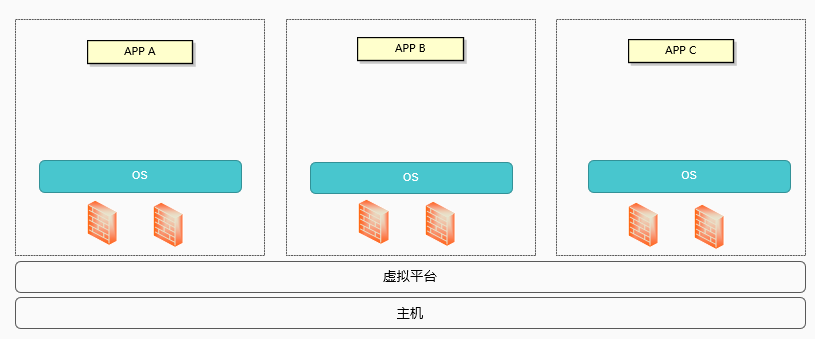

通过新一代防火墙NGFW技术,实现针对企业内部以应用维度进行网络隔离,主要包括两种实现模式:

-

第三方防火墙微隔离:通过第三方防火墙供应商提供的虚拟防火墙进行隔离,其特点包括具备丰富的安全能力、支持自动化编排和丰富的分析报告;

-

基于代理模式微隔离:通过使用将代理软件部署至主机或虚拟机中,实现动态方式控制代理主机间的通信和安全,其特点包括适用各种线下线下平台、支持自动化编排和安全策略的快速迁移。

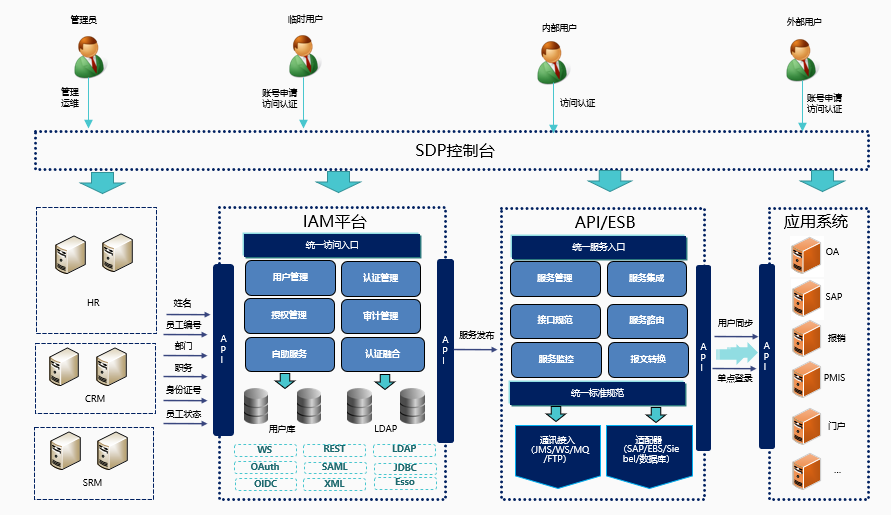

5、企业内部用户身份管理与访问控制

通过对企业多身份源的统一、可信终端管控以及不同网络访问场景的安全管控,促进企业对内部、外部、客户、消费者、合作伙伴等不同群体和对象的管理。同时基于主体、客体和环境等层面的角色动态管理和最小权限管控,满足安全治理要求。通过AI风险分析与监测,动态感知安全边界的变化,更多的用户通过手机、Pad等不同可信终端进行业务访问,进一步扩大安全管理边界。基于可信设备的准入和身份鉴别,保障设备可信接入和安全环境的合规访问。

四、零信任内网安全访问业务价值

1、构建更安全的内部安全网络

通过实施“从不信任并始终验证”,不同类型用户只能按照预先确定的信任级别,访问预先申请的企业资源,未预先申请的企业资源将无法被访问,阻止企业内部“漫游”情况。

2、增强对企业应用和数据的保护

在实施“按需受控访问”的基础上,有效整合资源保护相关的数据加密、网络分段、数据防泄露等技术,保护应用资源、数据在网络中的传输和存储,并优先保护高价值资源。

3、大面积减少攻击企业内部风险

用户通过访问认证之前,资源对用户隐身;即便在用户通过访问认证和授权,成功进入网络以后,零信任架构也将阻止用户漫游到未经授权的区域。零信任思维从根本上降低了外部(互联网可发现)和内部(内部威胁)攻击面。

4、缩减企业安全管理成本和建设成本

零信任架构终结了安全防护手段各自为政的现状,在零信任架构实施时,可以通过与现有工具的集成,大幅度降低零信任潜在建设成本。

据旧金山计算机安全研究所的统计,60%到80%的网络滥用事件来自内部网络,对内部人的信任所造成的危害程度,远远超过黑客攻击和病毒造成的损失。展望未来,随着网络防护从传统边界安全理念向零信任理念演进,零信任将成为数字安全时代的主流架构。