一、修改管理员帐号和新建“陷阱”帐号

多年以来,微软一直在强调建议重命名Administrator账号并禁用Guest账号,提高计算机的安全性。Windows Server 2003系统,Guest 账号是默认禁用的,管理员账号默认是Administrator,修改用户名和定期修改密码,小林认为是非常必要的,入侵者暴力破解都是从管理员账号开始。

1. 修改管理员账号方法

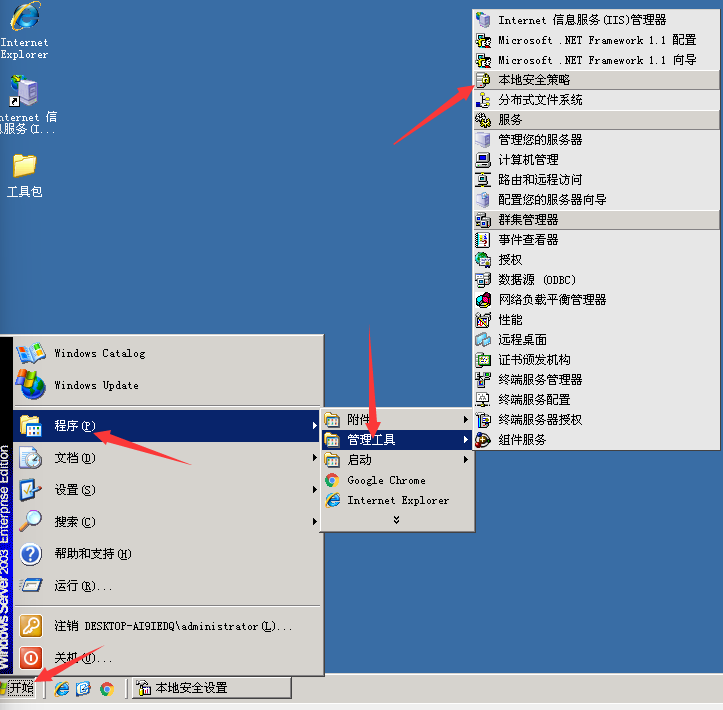

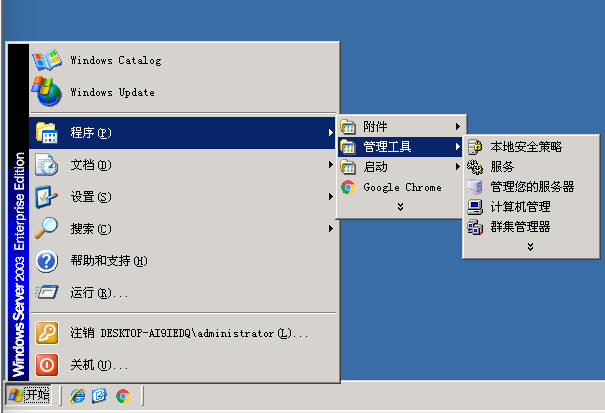

1、打开【开始】--【程序】--【管理工具】--【本地安全策略】

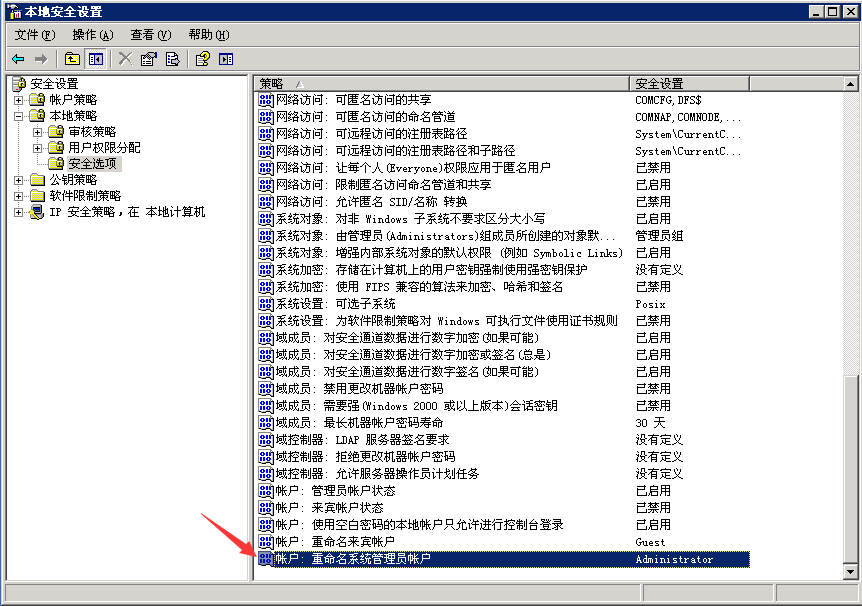

2、在本地安全设置中,依次打开【本地策略】--【安全选项】,在右侧找到【账户:重命名系统管理员账户】

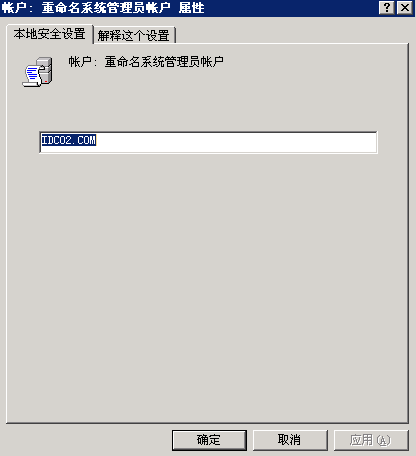

3、双击或是右键【属性】可以修改管理员账户名称,修改好后点击应用、确定即可

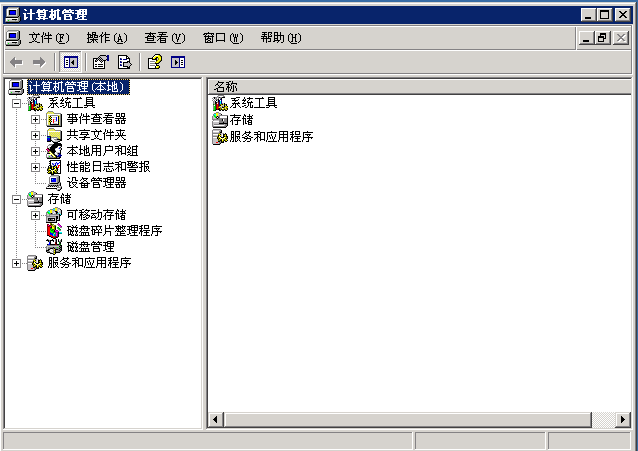

4、还有另外个更简单的方法,点击桌面【我的电脑】,右键【管理】,打开计算机管理

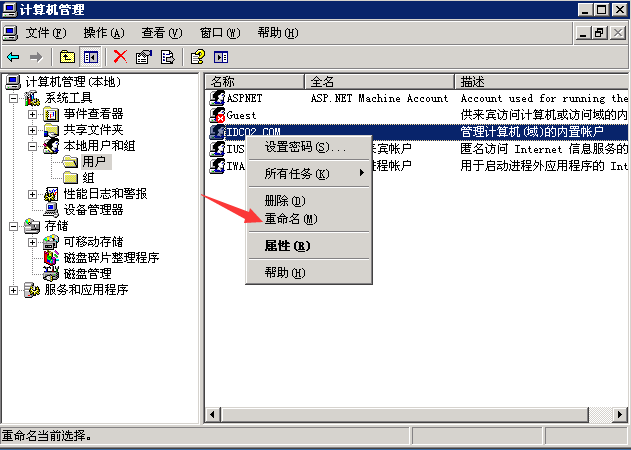

5、然后依次打开【本地用户和组】--【用户】--找到现在使用的用户右键【重命名】

6、用户名修改好后直接关闭,下次登录用新的账户登录就行。

账户尽量不要用Admin这类名字,改了等于没改,可以把它伪装成普通用户,比如:guestone。

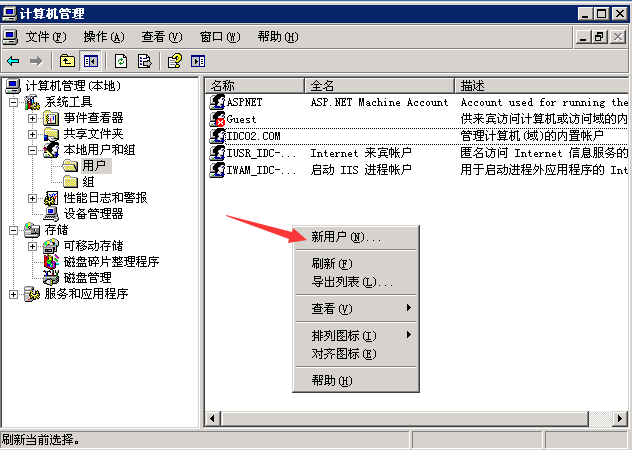

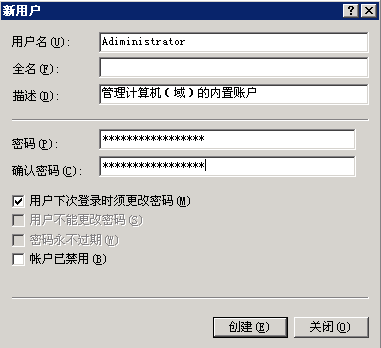

除了可以修改管理员的用户名,也可以新建个名称为Administrator的“陷阱”账户,该账户权限设置最低,什么权限也没有的那种,并且加上一个超过10位数的超级复杂密码。当有人想要入侵你的服务器,可以增加难度,也可以分析入侵者的动机。

也可以在登录脚本做手脚,可以参考这篇官方教程。

二、删除默认共享存在的危险

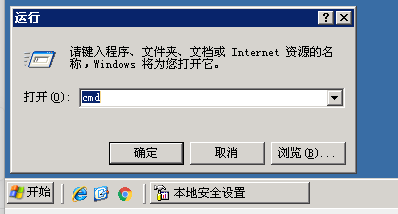

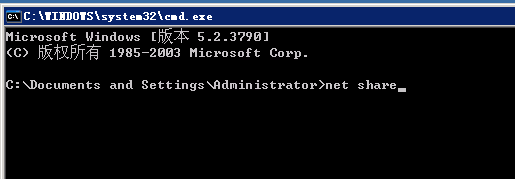

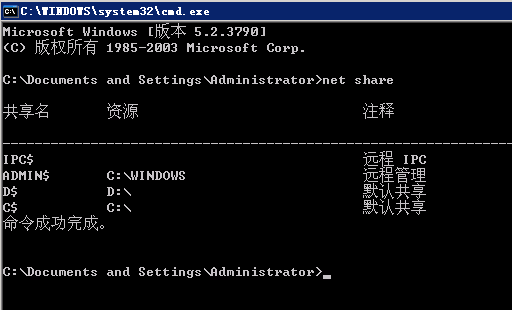

Windows server 2003系统安装好后,系统会创建一些隐藏的共享,你可以打开【开始】--【运行】,输入【cmd】打开命令行程序,输入命令:net share 查看有哪些共享资源。

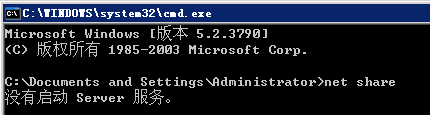

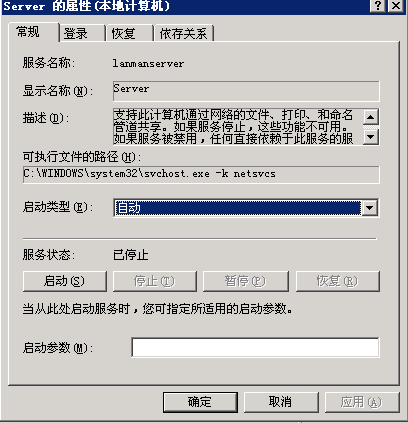

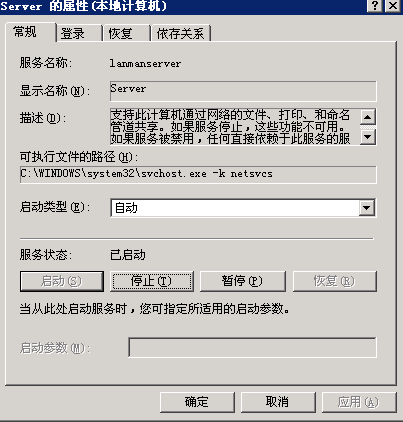

如果是提示没有启动Server服务,可以在【控制面板--管理工具--服务】中找到Server,右键属性,首先将启动类型调整为自动,确定应用,应用后将服务启动

将Server服务启动后重新在cmd程序中输入命令net share,就可以看到有哪些共享资源了

当我们知道了共享资源的的路径,为了提升服务器安全性,我们要禁止或是删除这些共享文件。

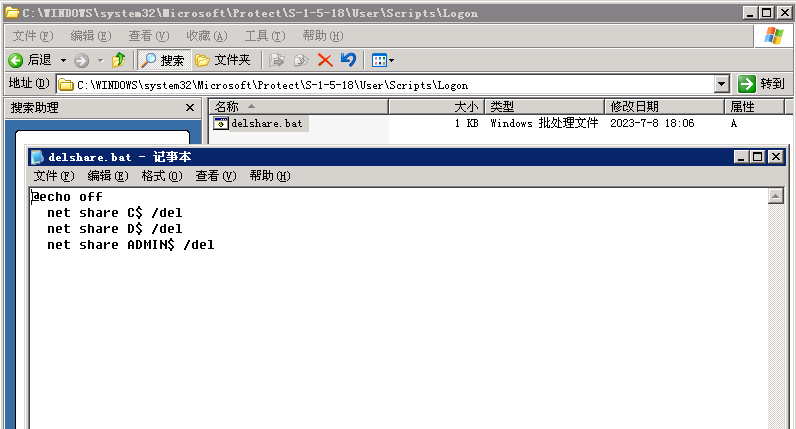

1. 首先编写如下内容的批处理文件:

@echo off

net share C$ /del

net share D$ /del

net share ADMIN$ /del以上批处理内容可以根据自己的情况进行修改,保存为delshare.bat,存放在系统文件夹system32\User\Scripts\Logon目录中。

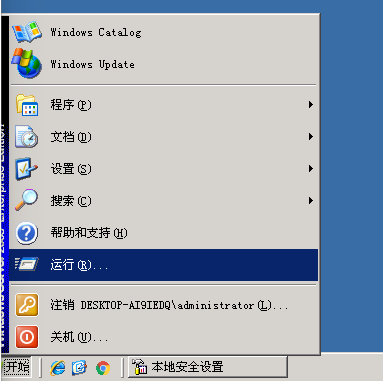

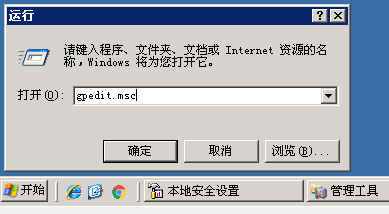

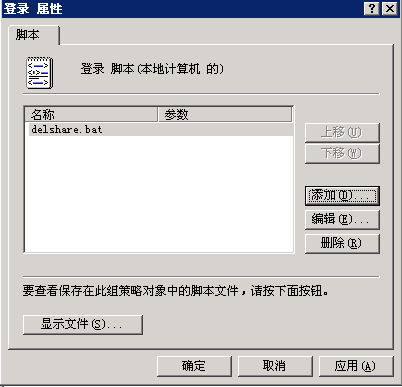

然后打开【开始】--【运行】输入gpedit.msc,打开组策略编辑器。

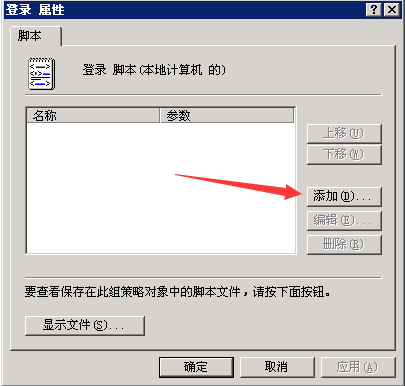

依次点击用户配置--Windows设置--脚本(登录/注销)--登录,在登录的左侧可以看到“属性”,打开,点击添加,脚本名填写delshare.bat,然后确定,应用

设置好后就可以通过组策略编辑器使系统开机即执行脚本删除系统默认的共享。

我们依然可以通过命令net share查看共享资源。

net share命令除了能看到系统默认开启的隐藏共享外,还可以看到一个名为IPC$的隐藏共享,IPC$是什么呢?

IPC$(Internet Process Connection) 是共享“命名管道”资源。我们知道,客户端访问服务器时,必须要输入用户名和密码进行身份验证,利用IPC$连接者可以与目标主机建立一个空的连接,无需用户名和密码(前提是对方主机开了IPC$共享)。利用这个空的连接,连接者还可以得到目标主机上的用户列表(管理员可以禁止导出用户列表)

IPC$初衷是为了方便管理员的管理,但却被些别有用心者利用,成为了入侵并危害主机的一种手段,降低了系统安全性能。

当你用不上IPC$功能时,可以选择禁用IPC$连接来加强系统安全。

2. 禁用IPC$空连接方法

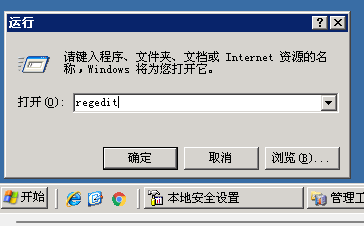

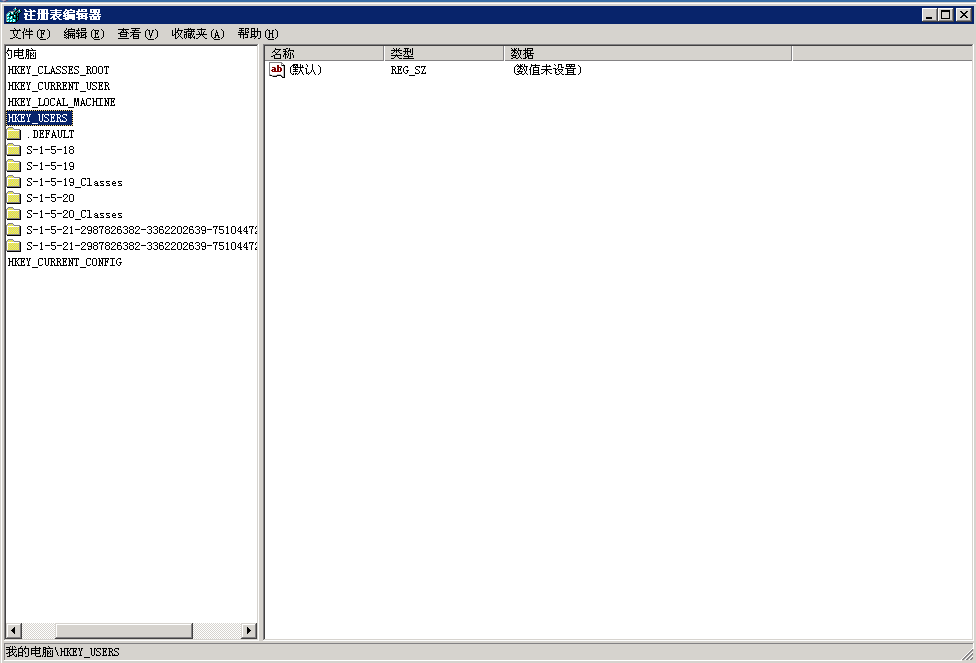

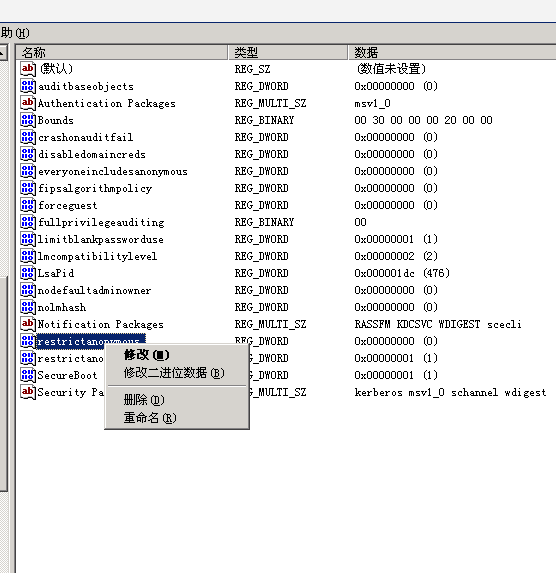

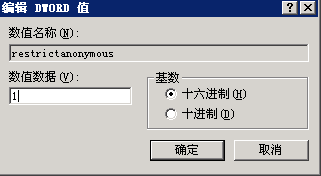

1、首先我们打开运行(快捷键win+R),输入regedit命令,然后点击确定打开注册表编辑器

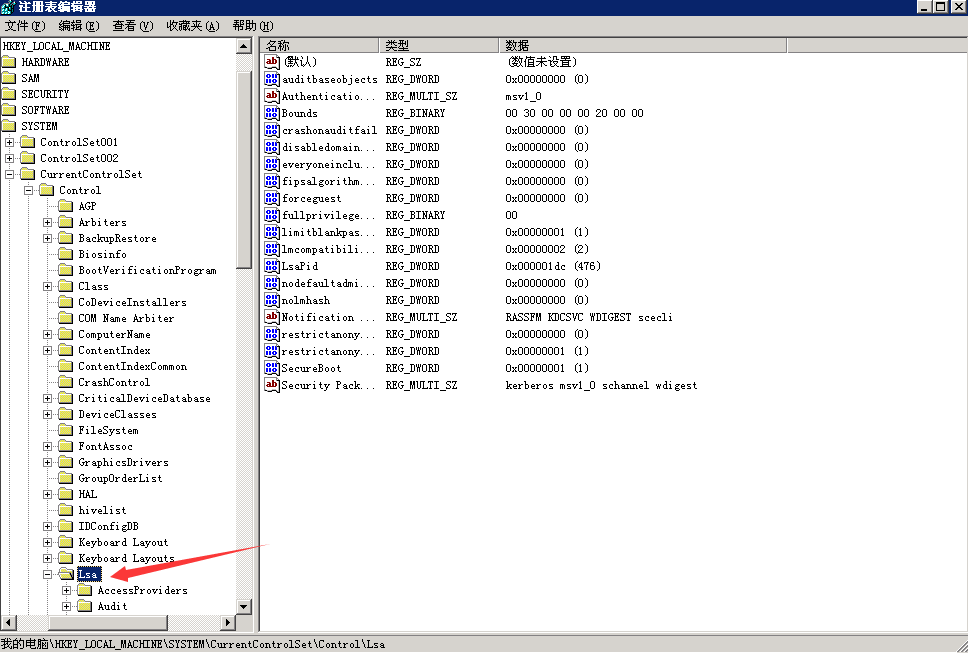

在打开的注册表编辑器窗口中,先定位到计算机【HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa】注册表项

在右侧中找到【restrictanonymous】然后右键【修改】,将数值数据修改为1,点击确定后重启服务器,就不会再生成IPC$空连接了。

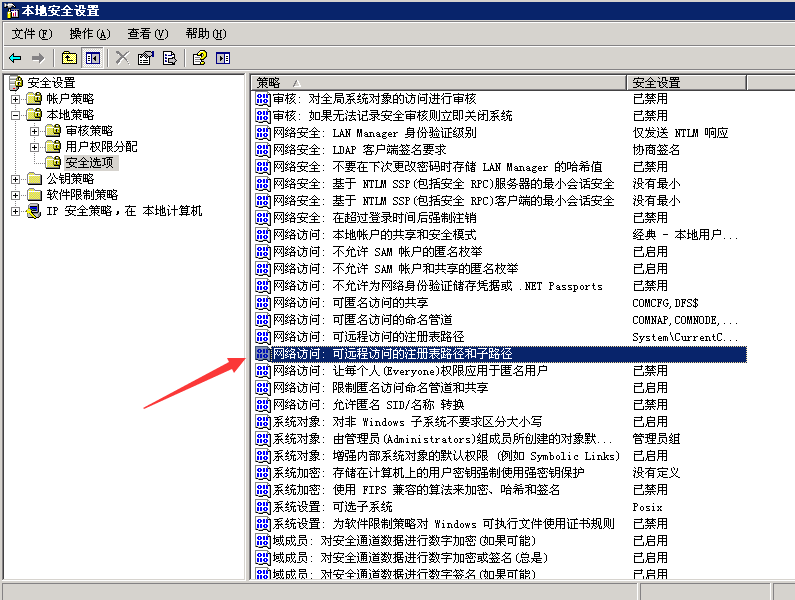

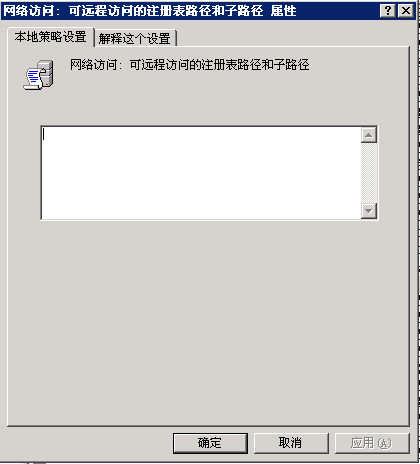

三、重新设置远程可访问的注册表路径

设置远程可访问的注册表路径为空,这样可以有效地防止黑客利用扫描器通过远程注册表读取计算机的系统信息及其它信息。

依次打开【开始】--【程序】--【管理工具】--【本地安全策略】打开组策略编辑器,然后依次选择【本地策略】--【安全选项】,找到【网络访问:可远程访问的注册表路径和子路径】,右键属性,将本地策略设置内容为空即可。这样可以有效防止黑客利用扫描器通过远程注册表读取计算机的系统信息及其它信息。

四、关闭不需要的端口

端口扫描是入侵者最常用的一种方法,关闭不需要的端口可以提高服务器的安全性。就比如139端口,Netbios使用的端口,在以前的Windows版本中,只要不安装Microsoft网络的文件和打印共享协议,就可关闭139端口。但是对于Windows Server 2003系统只这样做是不行的。

如果想彻底关闭139端口,方法如下:

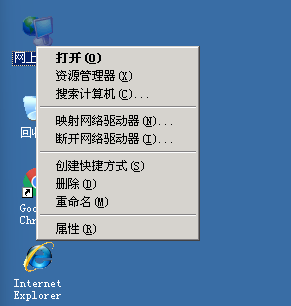

【网上邻居】右键属性,进入网络连接,再【本地连接】右键属性,在本地连接属性中把【Microsoft网络的文件和打印机共享】取消勾选。

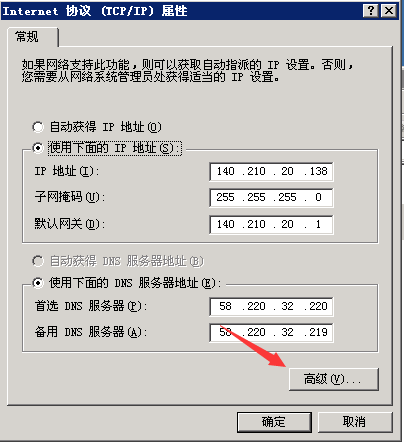

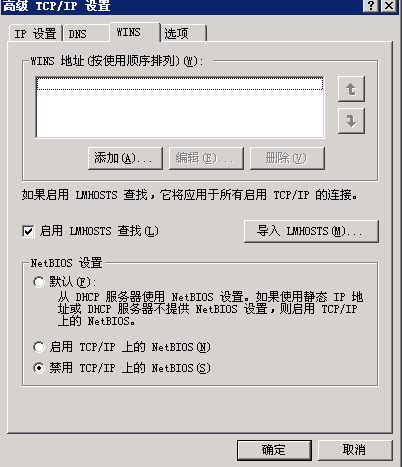

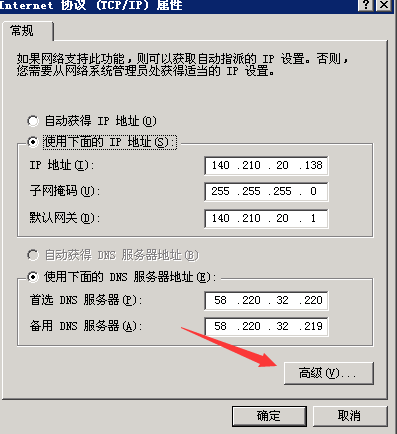

接下来选中【Internet协议(TCP/IP)】,单击【属性】--【高级】--【WINS】,选择【禁用TCP/IP上的NetBIOS】,然后确定即可。这样可以有效防止SMBCrack之类工具破解和利用网页得到我们的NT散列。

如果是你的服务器还安装了IIS,建议设置下端口过滤。(注意:此设置需要重启服务器!)

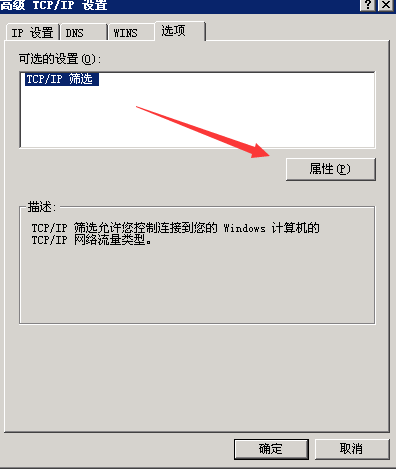

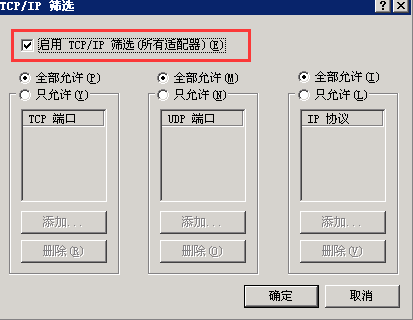

再次打开本地连接,右键属性,双击【Internet协议(TCP/IP),点击【高级】,单击【选项】--TCP/IP筛选--属性,将【启用TCP/IP筛选(所有适配器)】勾选,然后根据需要配置就可以了。

比如说你只打算浏览网页,则只开放TCP端口80即可,所以可以在“TCP端口”上方选择“只允许”,然后单击“添加”按钮,输入80再单击“确定”即可。如法炮制。

五、以上是最基础的几项安全设置,下面再说说其他方面的安全设置。

(一)重新支持ASP脚本

为了将系统安全隐患降到最低限度,Windows Server 2003操作系统在默认状态下,是不支持ASP脚本运行的;不过现在许多网页的服务功能多是通过ASP脚本来实现的,为此,我们很有必要在安全有保障的前提下,让系统重新支持ASP脚本。具体实现的方法为:

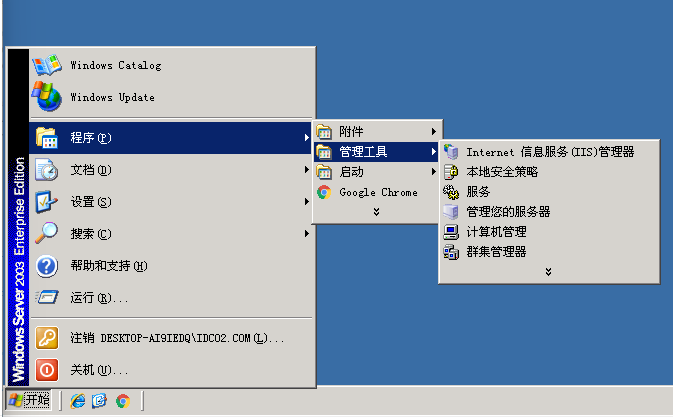

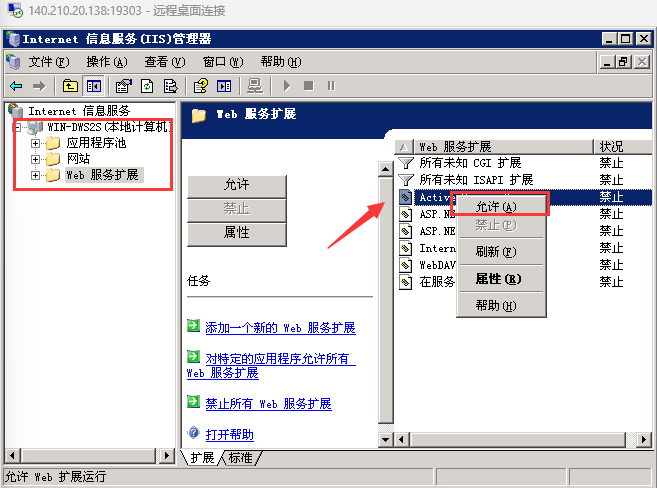

1、依次打开【开始】--【程序】--【管理工具】--【Internet信息服务(iis)管理器】

2、打开IIS 管理器后,依次单击【本地计算机】--【web服务扩展】--右侧找到【Active Server Pages】,右键允许即可。设置好后系统的IIS6就支持ASP脚本了。

(二)根据需要对系统服务进行控制

服务是一种在系统后台运行的应用程序类型,它与UNIX后台程序类似。服务提供了核心操作系统功能,如Web 服务、事件日志记录、文件服务、帮助和支持、打印、加密和错误报告。通过服务管理单元,可管理本地或远程计算机上的服务。并不是所有默认服务都是我们需要的。

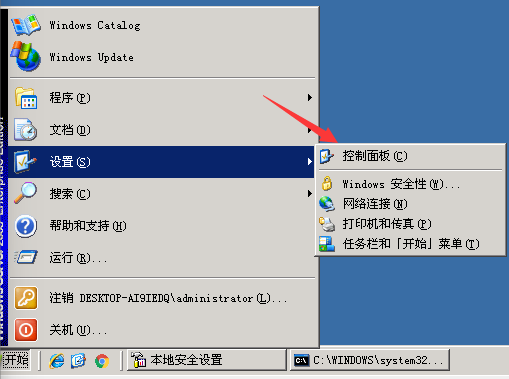

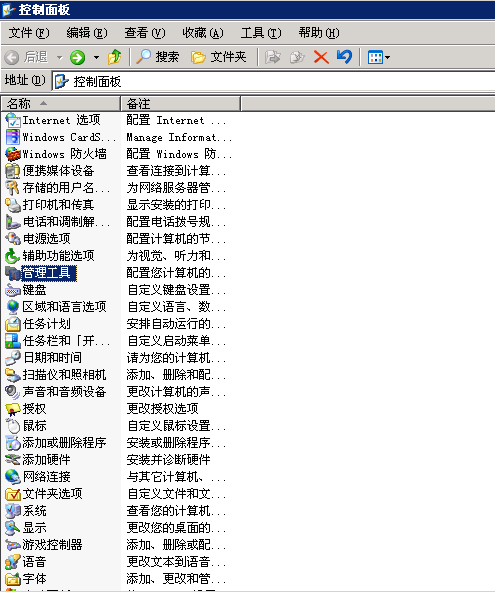

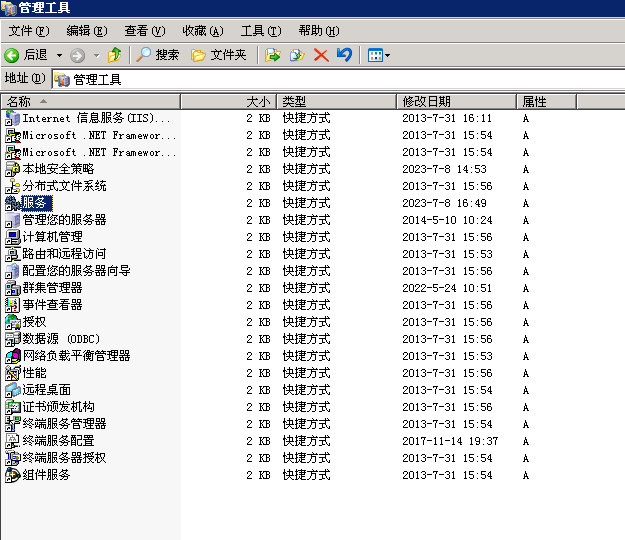

我们不需要的可以停用、禁用,来释放系统资源。如果你想知道系统开启了哪些服务,可以依次打开【开始】--【设置】--【控制面板】--【管理工具】--【服务】来查看,每个服务都有完整的描述。

服务账号

Windows Server 2003在某种程度上最小化服务账号的需求。即便如此,一些第三方的应用程序仍然坚持传统的服务账号。如果可能的话,尽量使用本地账号而不是域账号作为服务账号,因为如果某人物理上获得了服务器的访问权限,他可能会转储服务器的LSA机密,并泄露密码。如果你使用域密码,森林中的任何计算机都可以通过此密码获得域访问权限。而如果使用本地账户,密码只能在本地计算机上使用,不会给域带来任何威胁。

系统服务

一个基本原则告诉我们,在系统上运行的代码越多,包含漏洞的可能性就越大。你需要关注的一个重要安全策略是减少运行在你服务器上的代码。这么做能在减少安全隐患的同时增强服务器的性能。

在Windows 2000中,缺省运行的服务有很多,但是有很大一部分服务在大多数环境中并派不上用场。事实上,Windows 2000的缺省安装甚至包含了完全操作的IIS服务器。而在Windows Server 2003中,微软关闭了大多。

以上就是关于Windows server 2003系统的安全加固方法