1、黑客的ip

过滤http,观察哪个ip一直在发送请求包

2、什么漏洞

因为是哥斯拉,那么黑客在连接成功之前一定上传这个木马文件到服务端

hello.jsp是木马文件,过滤http contains “hello.jsp”

最早是PUT这个方法

3、文件名

hello.jsp

保存下来

4、连接密码

如上图

7f0e6f

5、密钥

同上

xc这个变量的值就是密钥

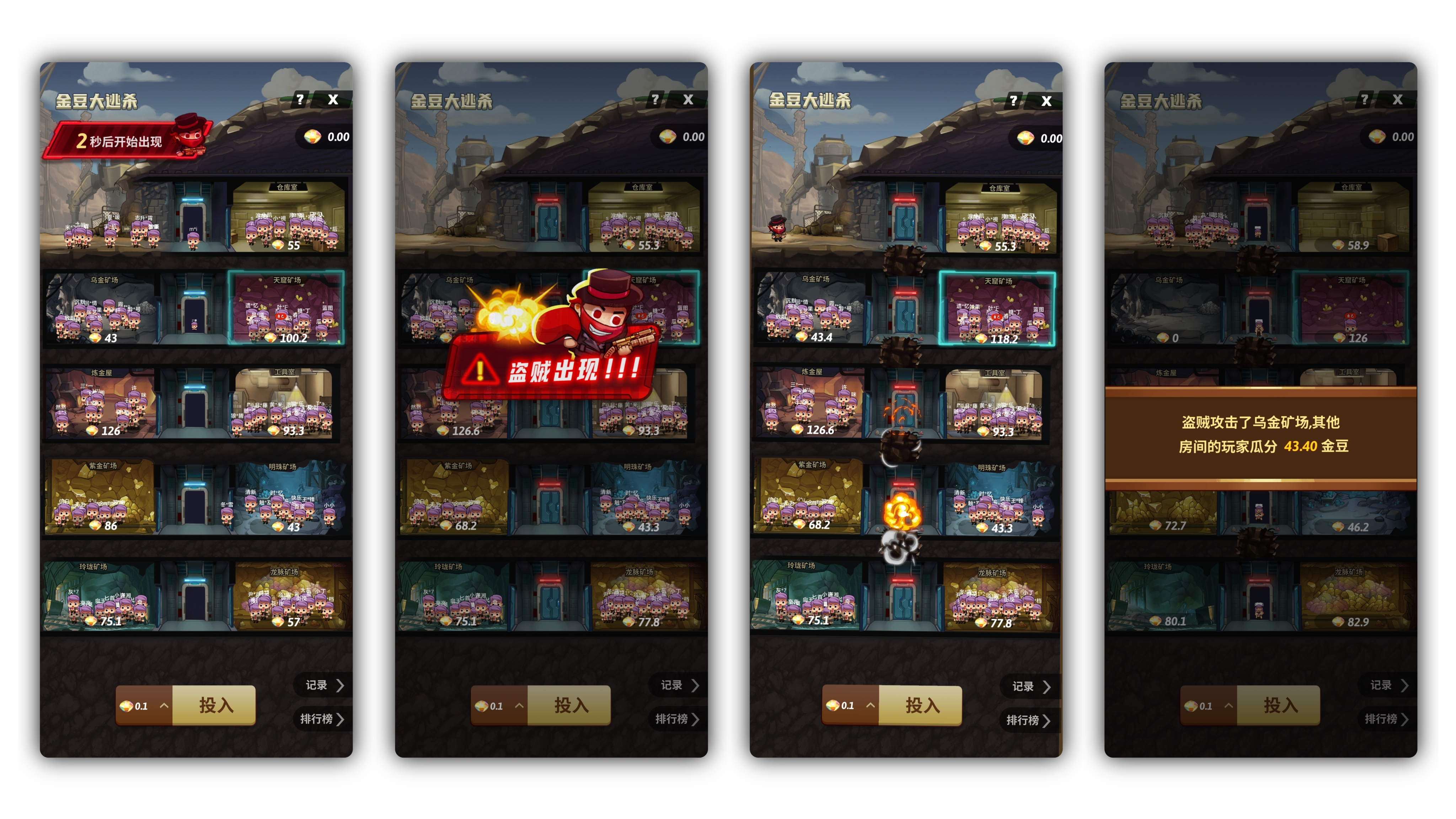

6、第一条命令

http&&http.request.method==POST

一条一条翻

第一个post包发送大量杂乱数据,且http头中没有cookie字段

第二个第三个包发送少量数据

第二个包

第三个包

从第四个包这里传输了一个class文件,导出后用jadx查看

第五个

第六个

第七个

发现执行的命令uname -r

7、权限

没有工具的话一条一条翻,一条一条解密

这里使用批量解密工具

root

8、系统发行版本

9、查询过滤

黑客先执行了rpm命令,发现没有此命令,后又执行了dpkg -l

10、后门反连ip

解密echo的这段base

11、什么文件

这里看流量找不到

需要登录ssh看历史命令

在个目录下的history文件中

12、后门密码

最下面两个cp命令就是黑客持久化的操作

先备份了原本的文件,再将tmp中的pam_unix文件拷贝过来

参考github:https://gist.github.com/bcoles/b66c0116daa1d1d2623e0d2a2795304f

13、dnslog

正确的flag是域名最后还有个点

总结

黑客通过tomcat的PUT任意文件上传漏洞实现哥斯拉木马的上传,之后使用哥斯拉连接木马实现命令执行,通过执行命令实现权限的持久化