原文链接:https://blog.csdn.net/qq_46254436/article/details/105519624

文章目录

定义

与路由器和交换机的区别

发展历史

防火墙安全区域

定义

防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为

“防火墙”一词起源于建筑领域,用来隔离火灾,阻止火势从一个区域蔓延到另一个区域。引入到通信领域,防火墙这一具体设备通常用于两个网络之间有针对性的、逻辑意义上的隔离。当然,这种隔离是高明的,隔离的是“火”的蔓延,而又保证“人”的穿墙而过。这里的“火”是指网络中的各种攻击,而“人”是指正常的通信报文。

用通信语言来定义,防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。因其隔离、防守的属性,灵活应用于网络边界、子网隔离等位置,具体如企业网络出口、大型网络内部子网隔离、数据中心边界等等。

防火墙的一些特征

一般防火墙放在内网和外网之间

隐藏内网结构

自己具有安全保障

防火墙是拒ping的,为流量黑洞。通俗的来讲就是ping防火墙是ping不通的

与路由器和交换机的区别

防火墙与路由器、交换机是有区别的。

路由器用来连接不同的网络,通过路由协议保证互联互通,确保将报文转发到目的地;

交换机则通常用来组建局域网,作为局域网通信的重要枢纽,通过二层/三层交换快速转发报文;

而防火墙主要部署在网络边界,对进出网络的访问行为进行控制,安全防护是其核心特性。路由器与交换机的本质是转发,防火墙的本质是控制。

现阶段中低端路由器与防火墙有合一趋势,主要也是因为二者互相功能兼具,变成all in one的目标,华为也发布了一系列中低端设备。

发展历史

最早的防火墙可以追溯到上世纪80年代末期,距今已有二十多年的历史。在这二十多年间,防火墙的发展过程大致可以划分为下面三个时期:

1989年至1994年:

1989年产生了包过滤防火墙,实现简单的访问控制,称之为第一代防火墙。

通过检测数据报文的头部来防控:通过五元组来过滤数据包

包过滤有较多的缺点

无法关联数据包之间的关系(如:TCP三次握手,有三次报文的交互,包过滤防火墙会每个包都检测)导致防火墙处理速度慢。

无法适应多通道协议(如:FTP)

通过不检查应用层包含的数据,不安全。

由于包过滤防火墙处理流量的时候速度慢,对应用层的数据不检测,所以出现了代理防火墙,在应用层代理内部网络和外部网络之间的通信,属于第二代防火墙。代理防火墙安全性较高,但处理速度慢,而且对每一种应用开发一个对应的代理服务是很难做到的,因此只能对少量的应用提供代理支持。

优点

安全性很高(针对每种不同的应用开发;而且过滤时不仅仅只看五元组,还对数据进行详细的刨析)

缺点

开发难度大(需要针对每种不同的应用开发)(个别如:专门保护Web服务器安全的WAF(Web Application Firewall,Web应用防火墙))

效率低,处理速度慢

由于以上两种防火墙技术都有一定的缺点,所以目前使用上述两种技术的防火墙并不多。

1994年业界发布了第一台基于状态检测技术的防火墙,通过动态分析报文的状态来决定对报文采取的动作,不需要为每个应用程序都进行代理,处理速度快而且安全性高。状态检测防火墙被称为第三代防火墙。状态检测防火墙也是目前最常用的防火墙。

优点

处理速度快:处理第一个数据包,后续相关联的包通过会话表项进行快速转发。这样既保证了安全又保证了速度。

简单工作机制:假设发送者发送6个包,防火墙会处理第一个包,并根据第一个包建立对应的会话表项,后续数据包根据匹配会话表项进行转发。(具体后面有文章做介绍)

1995年至2004年:

在这一时期,状态检测防火墙已经成为趋势。除了访问控制功能之外,防火墙上也开始增加一些其他功能,如VPN。

2004年业界提出了UTM(United Threat Management,统一威胁管理)的概念,将传统防火墙、入侵检测、防病毒、URL过滤、应用程序控制、邮件过滤等功能融合到一台防火墙上,实现全面的安全防护。

2004年后,UTM市场得到了快速的发展,UTM产品如雨后春笋般涌现,但面临新的问题。首先是对应用层信息的检测程度受到限制,此时就需要更高级的检测手段,这使得DPI(Deep Packet Inspection,深度报文检测)技术得到广泛应用。其次是性能问题,多个功能同时运行,UTM设备的处理性能将会严重下降。

2008年业界发布了下一代防火墙,解决了多个功能同时运行时性能下降的问题。同时,还可以基于用户、应用和内容来进行管控。

2009年业界对下一代防火墙进行了定义,明确下一代防火墙应具备的功能特性。随后各个安全厂商也推出了各自的下一代防火墙产品,防火墙进入了一个新的时代。

防火墙安全区域

防火墙怎么去防御呢?

很简单,防火墙以自身为中心,将整个网络划分成不同的区域(Zone),通过的流量来自不同的区域,来决定是否通过。

缺省区域的划分:

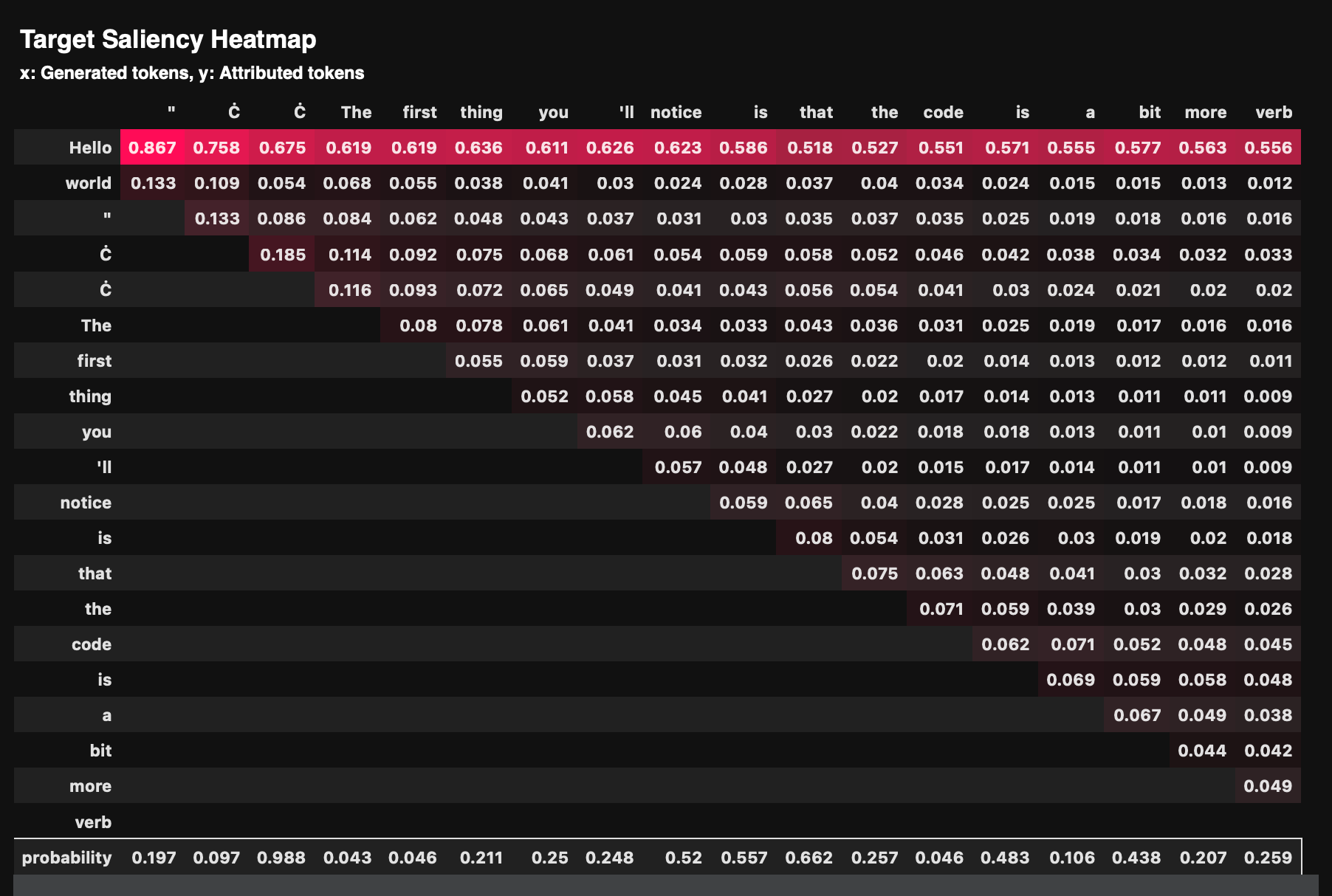

| 缺省区域 | 解释 | 安全等级 |

|---|---|---|

| Local | 本地区域:防火墙自身 | 100 |

| Trust | 信任区域:需要保护的区域 | 85 |

| DMZ | 公共区域/中立区域/非军事化区域 | 50 |

| Untrust | 不信任区域:需要地域的区域 | 5 |

以上为防火墙的缺省区域,若需要其他区域我们可自行创建,但是创建的区域的安全等级不能相同。

我们一般将内网放在Trust区域,外网放在Untrust区域,将服务器等需要共同访问的放在DMZ区域。

安全等级:标记安全区域的可信程度,数值越高,信任程度越高。

Zone的作用:

安全策略都基于安全区域实施

在同一安全区域内部发生的数据流动是不存在安全风险的,不需要实施任何安全策略

只有当不同安全区域之间发生数据流动时,才会触发设备的安全检查,并实施相应的安全策略

在防火墙中,同一个接口所连网络的所有网络设备一定位于同一安全区域中,而一个安全区域可以包含多个接口所连的网络

注意:在防火墙中是以接口为单位来进行分类,即同一个接口所连网络的所有网络设备一定位于同一安全区域中,而一个安全区域可以包含多个接口所连的网络。这里的接口既可以是物理接口,也可以是逻辑接口。所以可以通过子接口或者VLAN IF等逻辑接口实现将同一物理接口所连的不同网段的用户划入不同安全区域的功能。

原文链接:https://blog.csdn.net/qq_46254436/article/details/105519624