实验一 Lab03-01.exe文件中发现的恶意代码

问题:

1.找出这个恶意代码的导入函数与字符串列表?

2.这个恶意代码在主机上的感染迹象特征是什么?

3.这个恶意代码是否存在一些有用的网络特征码?如果存在,它们是什么?

解答:

1.找出这个恶意代码的导入函数与字符串列表?

从peid可以看到这个程序有加壳

导入函数只有一个kernel32

使用Strings分析发现恶意链接以及注册表自启动操作

这个恶意代码在主机上的感染迹象特征是什么?

使用processMonitor监控 监控前需要使用筛选器过滤监控程序的名称

同时打开wireshark、Process explore三个监控程序后再运行恶意程序

查看processMonitor

首先使用过滤器只监控对应的程序名

使用processMonitor监控文件写入

注册表写入

查看Process explore

在Process explore可以看到handles以及对应的引入的DLLS和句柄

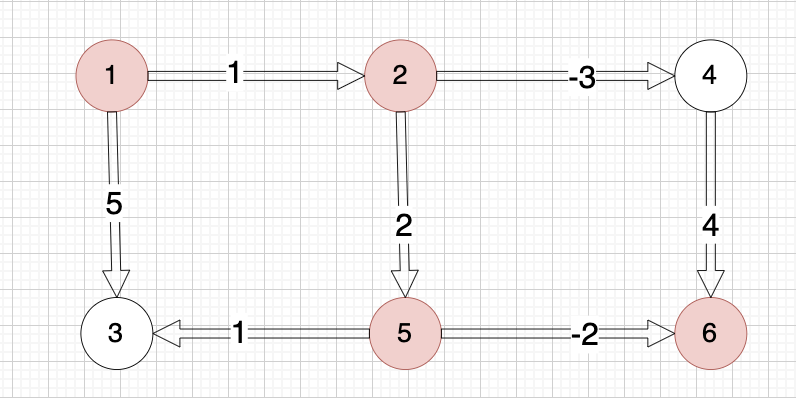

从下图所示发现创建的句柄中有个互斥量(Mutant)

恶意程序经常创建互斥量 可以独享某一个时刻只有一个对象访问对应资源

从导入的dll文件中的ws2_32、wshtcpip可以看出其进行过联网操作

Lab 3-2 Lab03-02.dll文件中发现的恶意代码。

问题:

1.你怎样才能让这个恶意代码自行安装?

2.在安装之后,你如何让这个恶意代码运行起来?

3.你怎么能找到这个恶意代码是在哪个进程下运行的?

4.你可以在 procmon 工具中设置什么样的过滤器,才能收集这个恶意代码的信息?

5.这个恶意代码在主机上的感染迹象特征是什么?

6.这个恶意代码是否存在一些有用的网络特征码?