一般是至少是2个月时间拿来备考的,低于2个月的话,时间肯定是比较赶的。虽然一个月时间相对紧张,但通过合理规划和高效利用时间,也是有可能成功通过考试的。以下是一份详细的备考策略,旨在帮助大家在有限的时间内最大化学习效果。

一、明确目标,制定计划

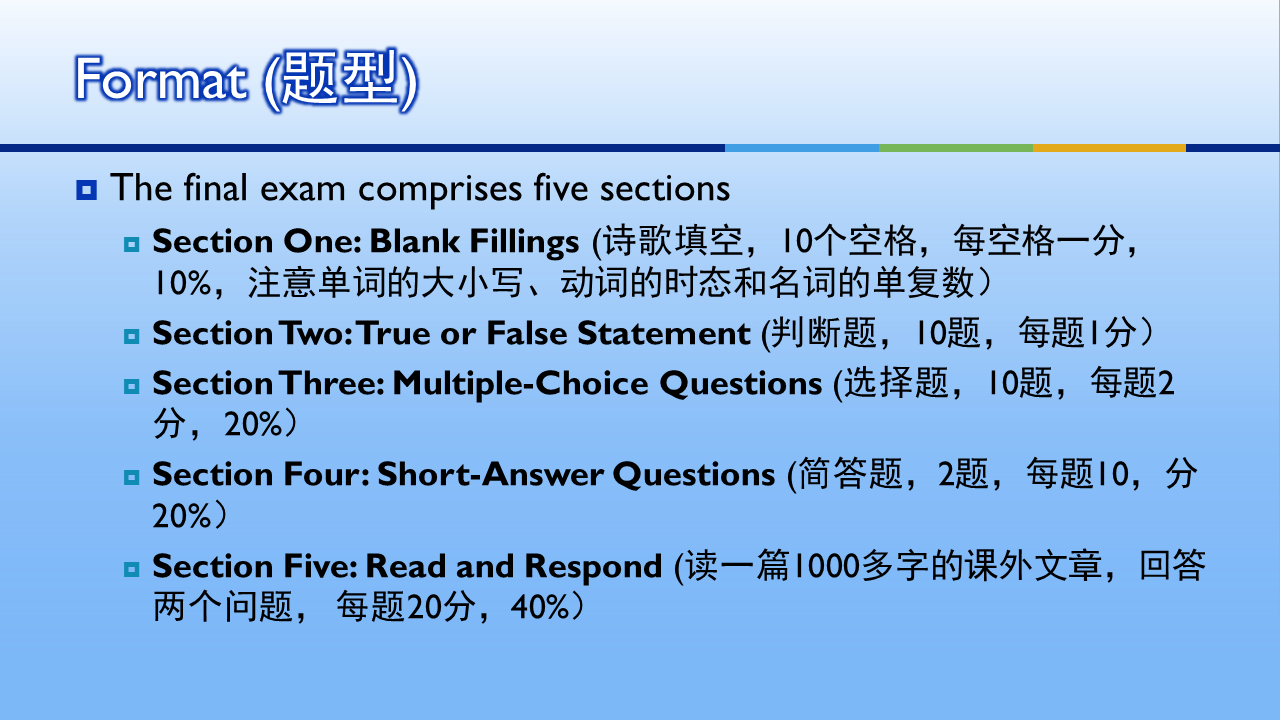

1、了解考试内容与结构

深入了解信息安全工程师考试的大纲、考试科目、题型分布及分值比例。这有助于考生明确学习重点,合理分配时间和精力。

2、设定具体目标

根据考试要求和个人情况,设定清晰、可量化的学习目标。比如,每周完成哪些章节的学习,每月模拟考试达到什么分数等。

3、制定详细计划

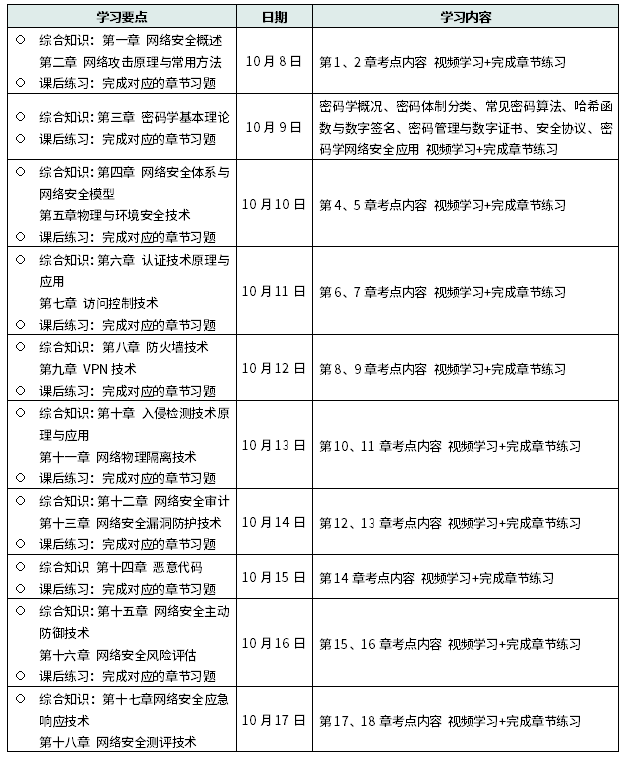

将总备考时间(一个月)细分为周计划和日计划。确保计划既有长期目标也有短期任务,同时预留一定的缓冲时间以应对意外情况。

二、考情分析

1.1 综合知识考情分析

| 各章节知识点分值分布情况 | 章节分值 | |

| 计算机网络 | 计算机网络分类(0-1)、开放系统互联参考模型(0-1)、TCP/IP协议簇(1-4)、IP地址与子网划分(0-1)、域名与域名解析(0-1) | 1-7 |

| 网络信息安全概述 | 网络信息安全现状与问题(0-1)、网络信息安全基本属性(1-4)、网络新安全目标与功能(0-1)、网络信息安全管理内容与方法(0-3)、网络信息安全法律与政策文件(1-9)、网络信息安全科技信息获取(0-1) | 3-15 |

| 网络攻击原理与常用方法 | 网络攻击概述(0-2)、网络攻击一般过程(0-1)、网络攻击常见技术方法(0-5)、黑客常见工具(0-2) | 3-6 |

| 密码学基本理论 | 密码学概况(0-3)、密码体制分类(0-2)、常见密码算法(1-6)、hash函数与数字签名(0-4)、密码管理与数字证书(1-2)、安全协议(0-2)、密码学网络安全应用(0-2) | 3-16 |

| 网络安全体系与网络安全模型 | 网络安全体系相关模型(0-4)、网络安全体系建设原则与安全策略(0-2)、网络安全体系框架主要组成和建设内容(0-1) | 1-4 |

| 物理与环境安全技术 | 物理安全概念与要求(0-1)、环境安全分析与防护(0-1)、机房安全分析与防护(0-1)、存储介质安全分析与防护(0-1) | 1-3 |

| 认证技术原理与应用 | 认证概述(0-1)、认证类型与认证过程(0-2)、认证技术方法(0-3) | 1-5 |

| 访问控制技术原理与应用 | 访问控制概述(0-1)、访问控制模型(0-1)、访问控制类型(0-3)、访问控制主要产品与技术指标(0-1) | 2-4 |

| 防火墙技术原理与应用 | 防火墙概述(0-2)、防火墙类型与实现技术(0-2)、防火墙防御体系结构类型(0-1)、防火墙技术应用(0-1) | 1-5 |

| VPN技术原理与应用 | VPN概述(0-1)、VPN类型和实现技术(1-5) | 1-6 |

| 入侵检测技术原理与应用 | 入侵检测概述(0-1)、入侵检测技术(0-1)、入侵检测系统组成与分类(0-1)、入侵检测系统主要产品与技术指标(0-1)、入侵检测系统应用(0-1) | 0-3 |

| 网络物理隔离技术 | 网络物理隔离技术原理与应用(0-1)、网络物理隔离系统与类型(0-1)、网络物理隔离主要产品与技术指标(0-1) | 0-2 |

| 网络安全审计技术原理与应用 | 网络安全审计概述(0-2)、网络安全审计系统组成与类型(0-1)、网络安全审计机制与实现技术(0-1)、网络安全审计主要产品与技术指标(0-1) | 1-4 |

| 网络安全漏洞防护技术 | 网络安全漏洞概述(0-3)、网络安全漏洞分类与管理(0-1)、网络安全漏洞扫描技术与应用(0-1)、网络安全漏洞处置技术与应用(0-1) | 1-5 |

| 恶意代码防范技术原理 | 恶意代码概述(0-2)、计算机病毒分析与防护(0-1)、特洛伊木马分析与防护(0-1)、网络蠕虫分析与防护(0-1)、僵尸网络分析与防护(0-1)、其他恶意代码分析与防护(0-1)、恶意代码防护技术应用(0-2) | 2-5 |

| 网络安全主动防御技术 | 入侵阻断技术与应用(0-1)、网络流量清洗技术与应用(0-1)、可信计算技术与应用(0-1)、数字水印技术与应用(0-2)、网络攻击陷阱技术与应用(0-1)、隐私保护技术与应用(0-1) | 2-4 |

| 网络安全风险评估技术原理 | 网络安全风险评估概述(0-2)、网络安全风险评估过程(0-1)、网络安全风险评估技术方法与工具(0-1)、网络安全风险评估技术应用(0-1) | 0-3 |

| 网络安全应急响应技术原理 | 网络安全应急响应技术原理与应用(0-1)、常见网络安全应急事件场景与处理流程(0-1)、网络安全应急响应技术与常见工具(1-3) | 2-3 |

| 网络安全测评技术 | 网络安全测评概况(0-1)、网络安全测评技术与工具(0-2)、网络安全测评质量管理与标准(0-1) | 0-4 |

| 操作系统安全 | 操作系统安全概述(0-1)、Windows操作系统安全分析与防护(1-2)、UNIX/Linux操作系统安全分析与防护(0-4)、国产操作系统安全分析与防护(0-1) | 2-5 |

1.2 案例分析考情分析

官方教材改版之前(2016~2019年)

| 章节知识点分值分布情况 | 章节分值 | |

| 密码学基本理论(★) | 密码学基本概念(0-12)、DES算法(0-16)、密钥管理基本概念(0-3)、公钥密码体制(0-10)、分组密码工作模式(0-5) | 0-16 |

| 认证技术原理与应用(★) | 身份认证(0-18)、报文认证(0-15) | 0-18 |

| 防火墙技术原理与应用(★) | 防火墙技术(5-19) | 5-19 |

| 入侵检测技术原理与应用 | 入侵检测与防护(0-15) | 0-15 |

| 网络安全漏洞防护技术原理与应用(★) | 缓冲区溢出(7-12)、心脏出血漏洞(0-9)、漏洞扫描技术与应用(0-20) | 7-20 |

| 恶意代码防护技术原理 | 恶意代码(0-10) | 0-10 |

| 网络安全主动防御技术 | 隐私保护技术(0-6) | 0-6 |

| 网络安全测评技术与标准 | 模糊测试(0-6) | 0-6 |

| 操作系统安全保护(★) | 操作系统的安全机制(0-10)、Windows系统安全配置(0-6)、Linux系统安全配置(4-15)、信息系统安全需求分析(0-11) | 4-15 |

三、备考策略

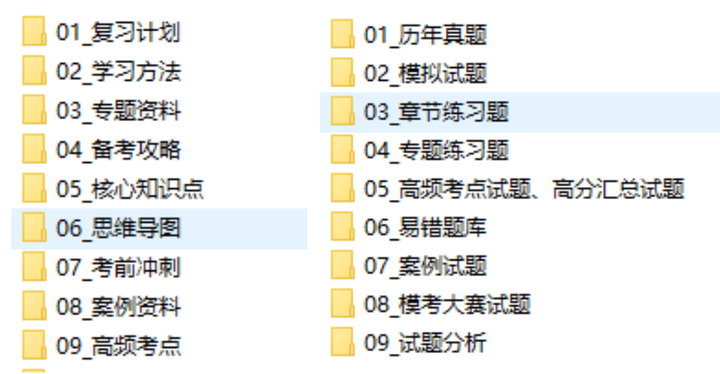

备考时需要准备的:教材+教程大纲+真题试题,另外可以结合视频的学习,可以买个课程或者资料在网上找视频学一些重点的知识内容。

1、官方指定教材如果是自学的话,备考可以教材和考试大纲为依据,合理安排建议首先要把大纲的要求要搞清楚,最好是先粗略看一遍教材,毕竟考试大纲都是围绕教材来出题,辅导书不用买很多,估计也看不完,还浪费钱,哈哈哈,我比较看中实用价值。

2、考试内容理解要有整体的概念,不能把它们割裂开来。法律法规、安全管理、安全技术、案例分析实际上是完整的整体,是一个信息安全工程师应知应会、应该掌握的理论和知识。对于信息安全工程师软考的考试题目,选择题和问答题案例分析是这些知识的综合运用,所以大家学习的时候一定要把它作为一个有机的整体来复习。

3、考试历年真题不用说,真题肯定是要刷的,光看书,不刷题,和光刷题,不看书,都是行不通的。真题是最能反映考试难度,出题人的出题思路,历年考点的,不管什么考试,多刷题准没错。

不过我们不能盲目刷,还要“会”刷题,什么时候刷什么样的题比较好,刷多少题,刷题时要不要建立错题集,刷题时要不要总结解题技巧,这些需要我们自己去思考。总之,多正确刷题,准没错!

(2024软考备考交流区)还有历年真题、考点分析、学习笔记获取![]() http://qm.qq.com/cgi-bin/qm/qr?_wv=1027&k=tSLAGhM0CtS5b8I3eZ_sFZJd1q51hXa_&authKey=0ilZmzfT0RMfA7QdS%2B5vWUF7DTHHNJWz8749RDNzV4f3LcBC168v8ugSnXnwiQUW&noverify=0&group_code=322477869

http://qm.qq.com/cgi-bin/qm/qr?_wv=1027&k=tSLAGhM0CtS5b8I3eZ_sFZJd1q51hXa_&authKey=0ilZmzfT0RMfA7QdS%2B5vWUF7DTHHNJWz8749RDNzV4f3LcBC168v8ugSnXnwiQUW&noverify=0&group_code=322477869

四、答题小技巧

上午考试是单选题,但是知识面广,内容细致,因此只要有针对性地加强复习,通过的机率还是很大的。

1、会审题

先看选项,再看题干,找和选项相关的信息,排除干扰信息。看题干要注意看开头和结尾,开头会告诉你重要信息,结尾会说明想 考你什么。注意最后一句有“除了”,“错误的是”等关键词。

2、看进度

先易后难,确保能做对的都做对。

相信第一判断,有时候过多思索,反而容易出错。不会的或没把握的,先跳过去,说不定从后面的题中能看到答案。

学会采用排除法获得答案,先把最不可能的剔除,从而获取自己认为相对正确的选。

3、要决策

假如能分析出考题所处阶段或知识领域,先排除无关的选项。

试题的答案指的是选项的相对正确程度,而不是绝对正确程度。

下午试题呈由易到难分布。前面的问题少,后面的问题多而复杂。但由于整个下午试题的时间紧、题量也比较大,遇到难题,容易出现慌乱,不知所措。因此答题时要选择有把握的题先做,以免因为时间不足而影响考试。

对于填空题,一般而言,相对难度最大。它主要考查考生对相关技术知识的准确了解,遇到这种类型的题,应该深刻理解题意,明确题目要求,运用相关知识作出准确回答。这就要求平时多看书,重点理解和记忆考试热点内容、融会贯通,定能取得好的效果。

对于通常带论述性质的简答题不仅要有相关的技术知识,还得组织自己的语言,将其描述精简、全面。

简答题的要求:

答题之前,应该在草稿纸上打好提纲,不要随心所欲,想什么就写什么,逻辑性很重要。具体来说就是:读题、抓要点、整理答案提纲、组织内容、列出草稿。

答题时应该尽量简洁明了,建议用小标题来分隔,在组织答案时,应该将最核心的内容放在最前面,将没有把握的内容补充在最后。要求答题卡工整、字迹清晰。

答题时应该根据问题的顺序进行组织,做到有问必答、与问题相互呼应。