在容器技术中,资源隔离 是容器化能够实现轻量级虚拟化的关键技术之一。通过资源隔离,容器可以拥有自己的独立环境,确保容器之间互不干扰,从而实现应用的安全和稳定。Docker作为主流的容器平台,其核心的资源隔离机制依赖于Linux的namespace。

本文将深入解析Docker中的namespace机制,探讨其如何实现资源隔离,并详细解读不同类型的namespace在容器中的具体应用。

一、什么是Namespace?

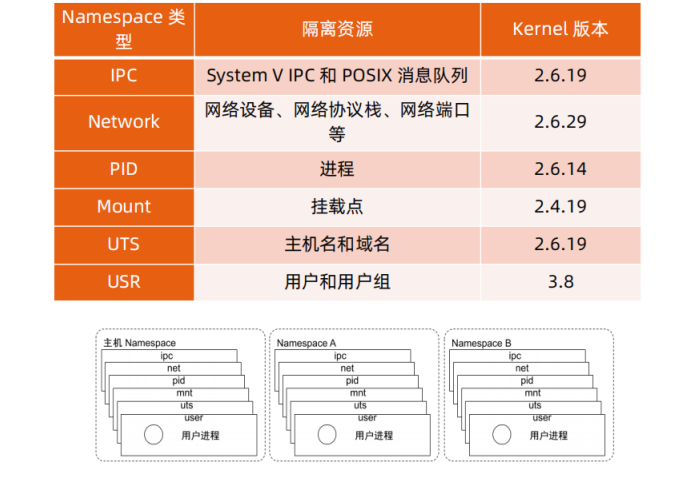

在Linux操作系统中,namespace 是用于隔离系统资源的一种机制。通过namespace,每个进程可以拥有独立的资源视图,不会与其他进程共享,类似于一种“容器化”的资源管理方式。每种namespace负责隔离特定的系统资源,包括进程ID、网络、挂载点、用户ID等。

对于Docker容器而言,namespace是实现资源隔离的基础技术。每个容器都会有自己独立的namespace,确保不同容器之间不会共享敏感资源,提升安全性和稳定性。

二、Namespace的类型及其作用

Docker利用Linux的多种namespace来实现资源隔离。以下是Docker容器中常用的几种namespace类型及其具体作用。

1. PID Namespace(进程ID隔离)

PID namespace 用于隔离容器中的进程ID。每个容器都有自己的PID命名空间,容器中的进程会拥有独立的PID编号,这使得容器内部的进程与宿主机或其他容器的进程相互隔离。

在容器内,PID为1的进程相当于容器的init进程,管理该容器的生命周期。即便在宿主机上PID是123的进程,进入容器后它会显示为1,模拟了进程独立的环境。

核心原理:

- 每个PID namespace有独立的进程ID表。

- 容器内的进程可以通过PID访问容器内的其他进程,但不能看到或影响外部的进程。

- 宿主机可以看到并控制容器内的所有进程,这对于容器的管理和调试非常有用。

应用场景: PID namespace确保了容器内部的进程隔离,防止一个容器的进程意外干扰到另一个容器的进程。它还使容器可以像独立的系统一样运行,适用于需要独立运行的应用场景。

2. Network Namespace(网络隔离)

Network namespace 负责隔离网络资源,包括网络接口、IP地址、路由表、端口等。每个容器都有独立的网络命名空间,这意味着容器拥有自己独立的网络接口和IP地址,容器间的网络通信需要通过Docker的网络模式配置。

核心原理:

- 每个容器有自己的虚拟网络设备,通常通过虚拟以太网对(veth pair)与宿主机连接。

- 容器内的进程只能访问自己的网络接口,无法直接访问宿主机或其他容器的网络接口。

- 宿主机可以通过Docker的网络模式(如bridge、host、overlay等)控制容器的网络连接方式。

应用场景: Network namespace使容器网络更加安全和灵活,适用于需要网络隔离的场景。通过合理的网络配置,容器可以实现不同程度的隔离或互通,这对于构建复杂的微服务架构尤为重要。

3. Mount Namespace(挂载点隔离)

Mount namespace 用于隔离文件系统的挂载点。每个容器都有自己的挂载命名空间,确保容器拥有自己的文件系统视图,可以独立挂载文件系统,而不会影响宿主机或其他容器。

核心原理:

- 每个Mount namespace有自己独立的挂载点表,容器内部的文件系统结构可以与宿主机不同。

- 容器可以通过Volume机制将宿主机的目录挂载到容器中,实现数据共享,但其余部分的文件系统保持独立。

- 宿主机可以看到容器的挂载点,容器内的进程只能看到自己命名空间内的文件系统。

应用场景: Mount namespace确保容器的文件系统与宿主机和其他容器隔离,适合需要独立文件系统环境的应用场景。通过Volume共享数据的机制,容器可以实现数据持久化和跨容器数据共享。

4. UTS Namespace(主机名和域名隔离)

UTS(UNIX Time-sharing System)namespace 负责隔离容器的主机名和域名。每个容器可以拥有独立的主机名(hostname)和域名(domainname),这使得容器在网络通信中可以独立标识自己。

核心原理:

- 容器内的进程可以通过

sethostname()和setdomainname()系统调用来修改自己的主机名和域名。 - 容器的主机名对外界透明,外部通过容器IP或端口与之通信时,不会感知容器内部的主机名变化。

应用场景: UTS namespace适用于需要自定义主机名和域名的场景,特别是在需要模拟多台服务器环境或进行DNS相关测试时非常有用。

5. IPC Namespace(进程间通信隔离)

IPC(Inter-process Communication)namespace 用于隔离进程间通信资源,如信号量、消息队列和共享内存。每个容器都有自己的IPC命名空间,确保容器内的进程只能在自己的命名空间内进行进程间通信。

核心原理:

- IPC namespace隔离了进程间的通信资源,容器之间无法共享信号量、消息队列等通信机制。

- 宿主机可以访问所有容器的IPC资源,但容器内部进程只能与自己命名空间内的进程进行通信。

应用场景: IPC namespace适用于需要严格隔离进程间通信的场景,特别是在高安全要求的应用中,防止容器之间通过IPC机制进行不当的信息共享。

6. User Namespace(用户ID隔离)

User namespace 用于隔离容器内的用户ID和宿主机的用户ID。每个容器内的用户可以拥有与宿主机不同的用户ID(UID)和组ID(GID),从而实现权限隔离。

核心原理:

- User namespace允许容器内的用户以容器内部的根用户(UID 0)身份运行,但在宿主机上实际是非特权用户(UID 非0),实现了权限的提升和限制。

- 容器内的UID和宿主机的UID可以进行映射,确保容器内部用户的权限隔离与宿主机无关。

应用场景: User namespace为Docker提供了一个重要的安全增强机制,适合需要容器内部权限管理的场景,尤其是在多租户环境下可以防止容器用户对宿主机的权限提升攻击。

三、Namespace的工作机制

Docker在启动容器时,会为每个容器创建一套独立的namespace,确保容器内的资源与宿主机及其他容器隔离。Docker通过调用Linux内核中的系统调用 unshare() 和 clone(),创建并分配这些namespace。在这两个系统调用的帮助下,每个容器内的进程、网络、文件系统等资源视图都是隔离的。

1. unshare()和clone()的作用

**unshare()**:可以创建一个新的命名空间,并将进程移到新的namespace中。例如,调用unshare(CLONE_NEWNET)将会为进程创建一个新的网络命名空间,容器内的进程将拥有与宿主机独立的网络接口。**clone()**:主要用于创建子进程,并为子进程分配新的namespace。例如,clone(CLONE_NEWPID)可以为新创建的子进程分配一个新的PID命名空间,确保子进程在容器中的进程ID独立于宿主机的进程ID。

Docker在启动容器时,首先会通过这些系统调用为每个容器创建一套独立的namespace,包括PID、Network、Mount等。容器的每个进程都会运行在属于自己的namespace中,无法直接访问宿主机或其他容器的资源。

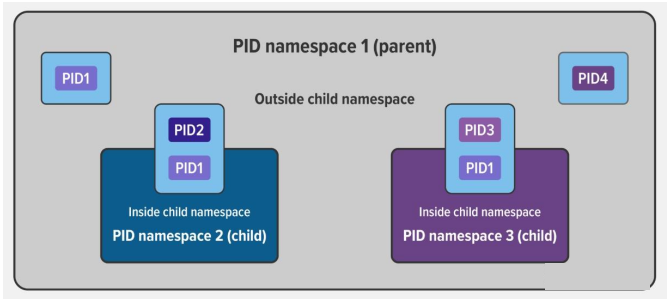

2. Namespace之间的隔离与嵌套

Namespace之间不仅是相互隔离的,同时具有嵌套性。也就是说,容器内部的namespace是可以看到和管理其下的进程和资源的,而宿主机则可以管理所有的namespace。以PID命名空间为例:

- 宿主机处于最外层的PID namespace,它可以看到并管理所有容器内的进程。

- 容器内部的PID namespace则是嵌套在宿主机之下,容器只能看到自己namespace内的进程,无法看到宿主机或其他容器的进程。

3. Namespace生命周期的管理

Namespace的生命周期与进程紧密相关。当容器被启动时,Docker会为容器内的所有进程分配新的namespace;当容器终止时,这些namespace随之销毁。这意味着容器的namespace仅在容器生命周期内存在,并且每次启动容器都会为其创建新的namespace,确保资源隔离和清理。

四、Namespace隔离与容器安全

Namespace在Docker的资源隔离中扮演了至关重要的角色。它通过将容器的资源与宿主机隔离,降低了潜在的安全风险。但是,namespace本身并不能完全解决所有的安全问题,因此需要与其他机制协同工作来提供更全面的保护。

1. Namespace提供的安全优势

- 进程隔离(PID Namespace):每个容器拥有自己的PID命名空间,使得容器中的进程互不干扰。即使某个容器中的进程被恶意攻击,也不会直接影响到其他容器或宿主机的进程安全。

- 网络隔离(Network Namespace):每个容器有独立的网络命名空间,保证容器之间无法直接访问彼此的网络资源。这对于防止未经授权的跨容器网络访问非常重要。

- 文件系统隔离(Mount Namespace):容器内的文件系统是独立挂载的,容器中的进程无法直接访问宿主机或其他容器的文件系统。通过这种隔离机制,容器内的潜在漏洞难以扩展到宿主机。

- 权限管理(User Namespace):通过User namespace的映射机制,容器内的用户拥有与宿主机不同的权限。这意味着即便容器内的进程运行在root用户下,它在宿主机上可能只是一个普通用户,从而减少了权限提升的风险。

2. Namespace的局限性及安全挑战

尽管namespace提供了强大的隔离机制,但它也有一定的局限性,特别是在容器与宿主机之间的交互过程中,仍然存在一些潜在的安全挑战。

- 特权容器问题:某些应用需要在容器中运行特权模式(privileged mode),这种情况下,容器将共享宿主机的大部分资源,包括设备和网络接口。这可能会削弱namespace的隔离效果,增加安全风险。

- 共享内存的风险(IPC Namespace):虽然IPC namespace可以隔离进程间通信,但当多个容器需要共享内存(如通过

/dev/shm)时,容器之间的共享资源可能会成为攻击目标。 - 宿主机管理权限:宿主机仍然拥有管理所有namespace的权限,特别是管理员可以访问和操作所有容器的命名空间。如果宿主机本身受到攻击,所有容器的安全性将受到威胁。

3. Namespace与其他安全机制的配合

为了增强容器的安全性,namespace通常会与其他Linux内核安全机制协同工作,例如:

- cgroups(控制组):cgroups限制了容器可以使用的资源量,如CPU、内存和磁盘IO等,防止容器过度消耗宿主机资源。

- Seccomp:通过Seccomp,管理员可以限制容器中进程可以调用的系统调用,从而减少潜在的攻击面。

- SELinux/AppArmor:这些强制访问控制(MAC)机制可以为容器提供额外的权限控制,防止容器进程在宿主机上执行未经授权的操作。

五、总结一下

通过Linux namespace,Docker实现了轻量级的资源隔离机制,为每个容器提供独立的进程、网络、文件系统和用户环境。理解namespace的工作原理,有助于我们更好地利用Docker进行应用隔离和资源管理,构建安全、高效的容器化应用系统。

Namespace机制是Docker技术的基石,通过深入理解这些隔离技术,开发者能够更加灵活地使用容器化技术,在多种应用场景中发挥其优势。