文章目录

- 1、Windows启动过程

- 1.1 启动过程BIOS

- 1.2 启动过程MBR

- 1.3 启动过程 GPT

- 1.4 启动过程BootMgr

- 1.5 启动过程Winload.exe

- 1.6 启动过程

- 1.7 explorer.exe

- 2、Windows重要进程及组件

- 2.1 注册表

- Services注册表

- 服务管理器Services.msc

- sc.exe

- 计划任务taskschd.msc

- 计划任务schtasks.exe

- 组策略Gpedit.msc

- WMI——Windows Management Instrumentation

- 3、Windows安全机制

- UAC

- 虚拟化

- Session

- Applocker

参考:参考文献

1、Windows启动过程

1.1 启动过程BIOS

F2(与主板厂商有关)进入

1.2 启动过程MBR

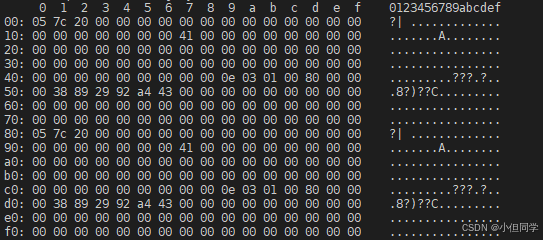

MBR位于物理硬盘的0柱面,0磁头,1扇区,也就是整个硬盘的第一个扇区(偏移量为0),共占512个字节(即一个扇区)。每个物理硬盘只有一个MBR扇区。

MBR由三部分构成:

1)446字节的引导代码。引导代码主要负责在分区表中寻找活动的分区,找到后,会使用INT 13h将活动分区的引导扇区加载到内存中,加载成功后,将执行权移交过去

2)64字节的DPT(Disk Partition Table,硬盘分区表)。包含4个表项,每个表项16字节,共占用64字节

3)2个字节的结束标志,0x55AA

1.3 启动过程 GPT

1.4 启动过程BootMgr

在C盘目录下会存在一个Boot目录,主要是BCD文件

在注册表中也会存在一个HKEY_LOCAL_MACHINE\BCDXXXX

可使用cmd在c:\windows\system32中执行bcdedit查看windows启动管理器的相关信息

1.5 启动过程Winload.exe

1.6 启动过程

- NTOSKRNL.exe (NT Kernel)

- Smss.exe (Session Manager)

- Csrss.exe (Windows subsystem process)

- Wininit.exe (Session 0 initialization)

- Lsass.exe (Local Security Authority process)

- Lsm.exe (Local session manager)

- Service.exe (Service control manager)

使用Promon查看启动过程

- Winlogon.exe

- LogonUI.exe

- Userinit.exe

1.7 explorer.exe

- Desktop

- Shell Extensions

- Startup

2、Windows重要进程及组件

2.1 注册表

Regedit.exe

按下“Win+R”,输入regedit回车即可

Services注册表

计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

- 名称

- 路径

- 启动类型

- 服务类型

服务管理器Services.msc

按住“Win+R”,输入services.msc

sc.exe

- sc query

- sc create

- sc start

- sc stop

- sc config

计划任务taskschd.msc

按住“Win+R”,输入taskschd.msc

- 账户

- 时机

- 任务

- 条件

计划任务schtasks.exe

- NetScheduleJobAdd

- NetScheduleJobDel

- NetScheduleJobEnum

- NetScheduleJobGetInfo

Win8以上,计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\Configuration

组策略Gpedit.msc

打开方式同上

WMI——Windows Management Instrumentation

wmi explorer工具地址: git clone https://gitcode.com/gh_mirrors/wm/wmie2.git

- CPU: SELECT * FROM win32_Processor

- Displaycard: SELECT * FROM win32_VideoController

- Harddisk: SELECT * FROM win32_DiskDrive

- Memory: SELECT * FROM Win32_PhysicalMemory

- AntiVirusProduct: Select * from AntiVirusProduct

WMI

3、Windows安全机制

UAC

在VS中的链接器——Manifest File——UAC Execution Level可设置程序运行权限

虚拟化

1)启用虚拟化

UAC虚拟机对应行状态变成已启用

2)确保windows目录下存在1.txt

dir > c:\windows\1.txt

dir c:\windows\1.txt

3)任务管理器禁用虚拟机后

dir c:\windows\1.txt

资源管理器查看文件c:\windows\1.txt 及%LocalAppdata%\VirtualStore\Windows\1.txt

c:\windows\1.txt 不存在,%localappdata%\VirtualStore\Windows\1.txt存在

4)已管理员身份启动cmd,启用虚拟化,创建文件

文件创建成功但windows目录下不存在

Session

打开procexp64.exe

Applocker

打开Secpol.msc