废话不多说,一个靶机,好几个flag,开整!!!

使用命令如下,来进行主机发现。

netdiscover -r 172.16.1.10

找到目标靶机

找到目标靶机

扫描端口

nmap 172.16.1.7 -p 1-65535

依次访问

依次访问

第一个flag

9090端口

第二个flag

13337端口

第三个flag

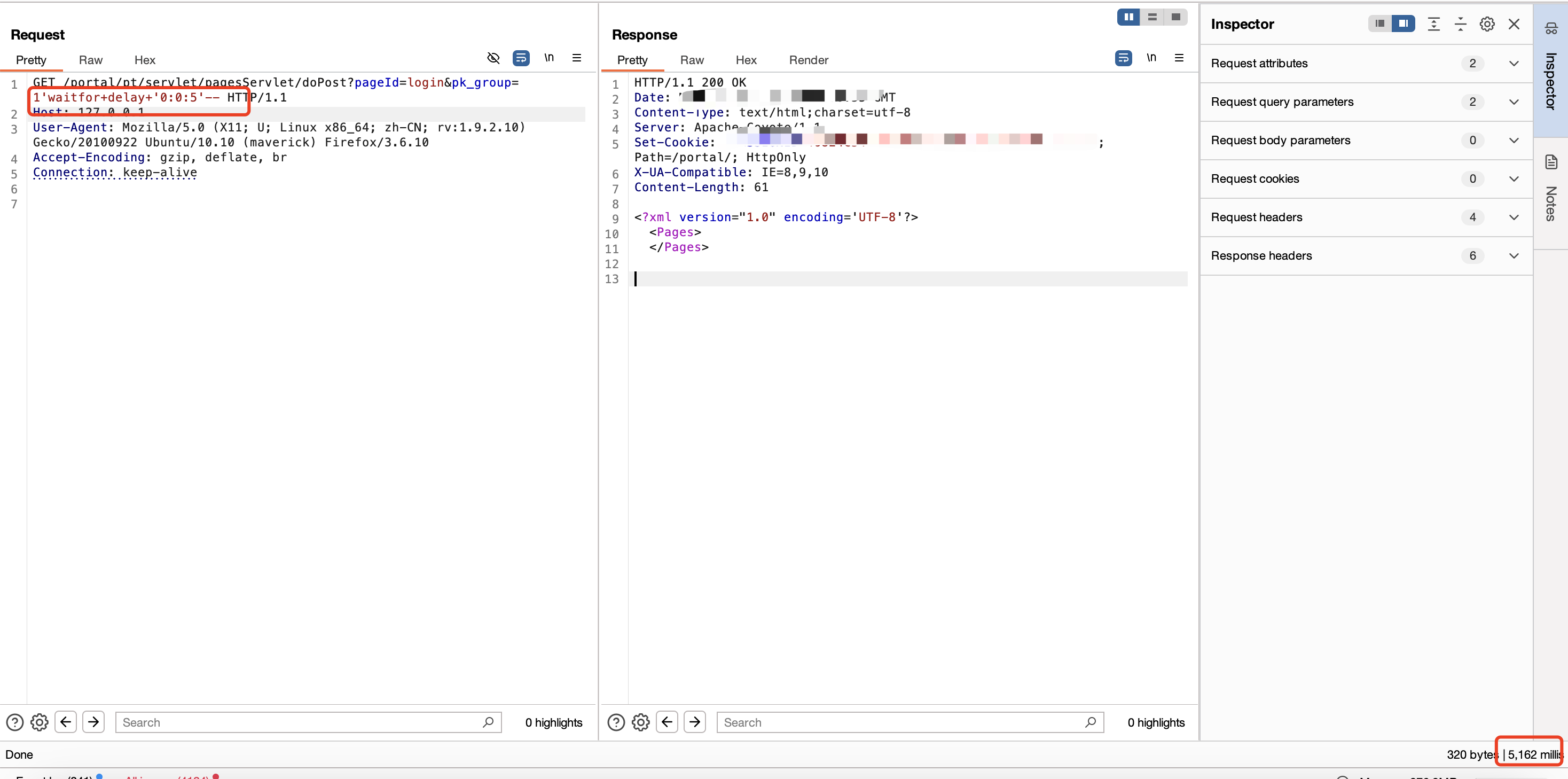

扫描目录,找到password目录

访问找到FLAG.txt文件,访问得到第三个flag

第四个flag

访问passwords.html

查看页面源码,发现了敏感信息密码,猜测是SSH连接密码

第五个fkag

经过尝试,发现22端口不能连接,上面信息收集发现22222端口才是真正的SSH连接端口,经过尝试,Summer用户可以连接,连接命令如下,密码为winter

ssh Summer@172.16.1.20 -p 22222

寻找flag,cat命令不能用,要使用more

第六个flag

查看home目录中morty的内容

利用python开启简单的http服务,在当前目录下面开启http服务,然后下载文件

访问靶机我们开启的端口,现在就可以正常下载了

zip文件解压时需要解压密码,用记事本打开下载的图片,寻找解压密码

密码是Meeseek,解压文件

第七个flag

经过上面信息收集,我们发现了开放了vsftpd端口,猜测开放了匿名登录端口,如下图,尝试使用匿名用户anonymous登录

我们直接ls查看文件,发现了第七个flag

使用get命令下载文件