保密性confidentiality

使信息不泄露给未授权的个人、实体、进程,或不被其利用的特性。

想象一下,你有一个神秘的盒子,里面装满了你最珍贵的秘密。这个盒子有一个特殊的锁,只有你和你最亲密的朋友能打开它。这个锁特别聪明,不仅需要你和朋友的独特密码,而且还会检查你们的指纹,确保没有其他人能够偷偷打开它。

现在,假设你把这个盒子放在你家里最安全的地方,甚至藏在一个隐藏的墙壁后面。这就像保密性在信息安全中的作用。你的秘密(信息)只对授权的人开放(拥有钥匙的人),即使是惊天大盗也无法破解这个锁,因为其不拥有正确的密码和指纹。

保密性的目标就是确保你的“秘密盒子”中的信息不会被那些没有权限的人或实体看到或使用,这样你就可以放心地把最珍贵的秘密留在里面,不用担心被泄露或被滥用。

那么回到上面的专业术语,我们看看个人、实体及进程分别指什么?

1. 个人(Individual)

个人通常指的是使用计算机系统的具体用户或操作员。个人可以是员工、管理员、客户等,他们通过账户登录系统并执行各种操作。个人的行为和权限在系统的安全管理中扮演着重要角色。

个人的特点:

-

身份:通过用户名、密码或其他认证方式识别。

-

权限:根据角色和需要分配访问权限,如普通用户、管理员等。

-

行为:执行操作、访问数据、发起请求等。

2. 实体(Entity)

实体是一个更广泛的术语,指的是任何能够参与系统操作、数据处理或交互的对象或参与者。实体包括个人、设备、应用程序、系统等。实体在信息系统中具有不同的作用和权限。

实体的特点:

-

用户(个人)作为一种实体。

-

设备:如计算机、服务器、网络设备等。

-

应用程序:如数据库系统、文件管理系统等。

-

系统:如操作系统等。

3. 进程(Process)

进程是在计算机系统中执行的程序实例。每个进程代表一个正在进行的任务或操作,并有自己独立的资源和权限。进程可以由个人启动,也可以是系统自动启动的服务或后台任务。

进程的特点:

-

任务:执行具体的计算任务,如处理请求、管理数据等。

-

资源:拥有独立的内存空间和系统资源。

-

权限:根据其运行的上下文和启动者的权限进行访问控制。

分布和关系

个人和实体:

-

个人是实体的一种特殊类型,因为个人(用户)在系统中以身份和权限进行操作。

-

实体的范围更广,包括个人之外的设备、应用程序和系统。

个人和进程:

-

个人(用户)可以启动进程。例如,用户在操作系统中打开一个应用程序,这将创建一个进程来执行该应用程序的任务。

-

进程的权限和资源使用受到用户权限的影响。即便是后台进程,也可能是由用户发起的或与用户的操作相关。

实体和进程:

-

实体可以启动和管理进程。例如,用户(实体)启动应用程序进程,设备和系统(实体)可能自动启动和管理系统进程。

-

进程可能与多个实体交互,例如,一个应用程序进程可能与网络设备进行数据传输,或与数据库进程交互。

实际应用场景

-

用户管理:在企业环境中,系统管理员需要管理用户(个人)的权限,确保他们能访问适当的资源,并监控其操作。用户通过个人账户登录并启动进程,如访问公司文件或使用内部系统。

-

设备管理:设备(实体)可能运行多个进程,如服务器运行的各种服务进程。这些进程可能需要特定的权限,并与用户的操作相关。

-

进程控制:操作系统和应用程序控制进程的执行,管理其资源和权限。这些进程可能与多个实体交互,如用户、设备和其他程序。

所以这个人、实体、进程,我认为个人就是指特指人员,实体指设备、应用程序和系统,进程指在计算机系统中执行的程序实例。

不知道您清楚了不?

暴露exposure

特定的攻击利用数据处理系统特定的脆弱性的可能性。

在信息安全领域,**“暴露”(exposure)**通常指的是由于系统的脆弱性或设计缺陷,导致数据、系统或网络可能被攻击者访问、窃取、篡改或破坏的风险。简而言之,暴露是指系统中的某些弱点使得潜在的攻击者有机会进行攻击。

暴露指的是系统或数据因其脆弱性而被攻击者可能利用的情况。它强调了潜在的风险点和攻击面。以下是一些示例,帮助你更好地理解“暴露”的含义:

1. 未打补丁的软件漏洞

-

定义:软件或操作系统中存在未修补的安全漏洞,这些漏洞可能被攻击者利用来入侵系统。

-

示例:假设一个公司使用的操作系统有一个已知的漏洞,攻击者可以通过这个漏洞执行恶意代码。如果系统没有及时更新和打补丁,攻击者就可以利用这一漏洞获取系统的控制权限。

2. 默认密码

-

定义:设备或应用程序使用默认的或弱密码,未被更改为更强的密码。

-

示例:一台网络摄像头在安装时使用了“admin/admin”作为默认用户名和密码。如果用户没有更改这些默认设置,攻击者可能很容易猜测并访问摄像头的控制面板,从而获取视频流或其他敏感数据。

3. 开放的网络端口

-

定义:系统上的网络端口没有适当的保护措施,如防火墙规则或访问控制列表。

-

示例:某个服务器上的某些端口(如远程桌面端口)对外开放,任何人都可以尝试连接。如果这些端口没有经过适当的安全配置或加密保护,攻击者可能通过暴力破解或其他攻击手段访问服务器。

4. 不加密的敏感数据

-

定义:数据在传输或存储时没有进行加密,导致其容易被拦截或窃取。

-

示例:在一个网站上,用户的登录凭证(如用户名和密码)通过未加密的HTTP协议传输。如果攻击者能够截获这些数据包,就能窃取用户的凭证,进行恶意活动。

5. 社交工程攻击的可能性

-

定义:通过操控或欺骗,攻击者能够获得系统访问权限或敏感信息。

-

示例:攻击者伪装成公司技术支持人员,通过电话或电子邮件请求员工提供他们的登录信息。如果员工未能识别出这是一个骗局,就可能泄露其凭证,导致系统暴露。

防范和减少暴露的措施

-

定期更新和打补丁:确保所有软件和操作系统都保持最新状态,以修补已知的漏洞。

-

使用强密码和多因素认证:避免使用默认密码,实施复杂密码策略,并启用多因素认证(MFA)以增强安全性。

-

配置防火墙和访问控制:设置防火墙规则和访问控制列表,限制不必要的端口和服务对外开放。

-

加密敏感数据:在传输和存储过程中对敏感数据进行加密,确保数据在任何情况下都无法被未经授权的第三方读取。

-

员工培训和意识提升:提高员工的安全意识,防止他们成为社交工程攻击的目标。

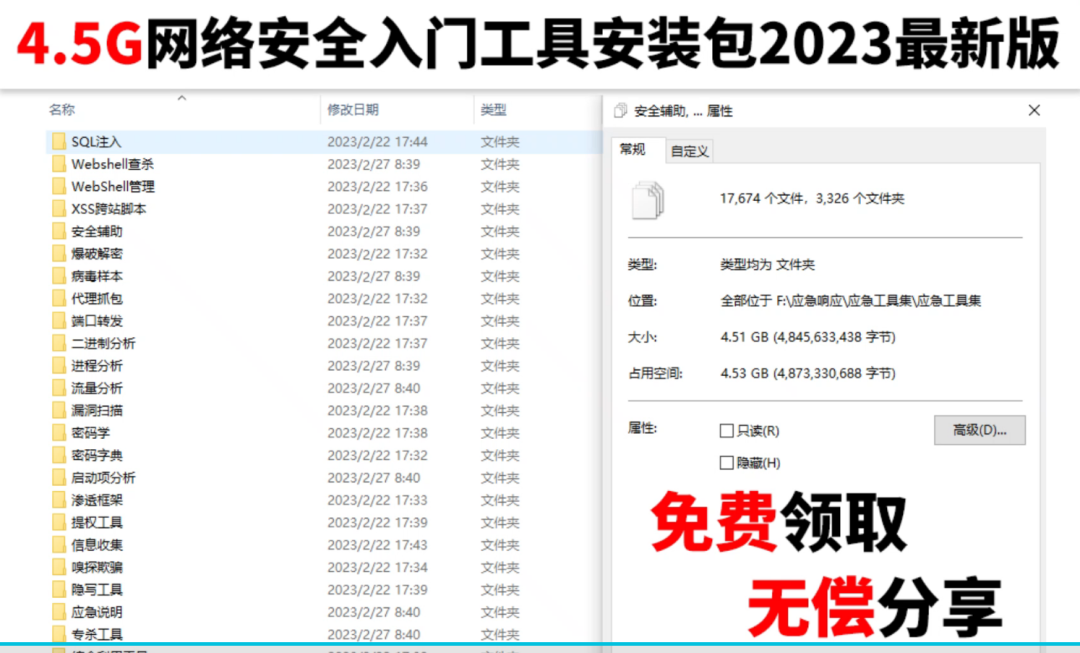

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享