吉林长春产权交易中心JS逆向:魔改AES请求加密与解密

📚 目录

- 🎯 抓包分析与加密识别

- 🔍 XHR断点与请求捕获

- 🛠️ 深入栈追踪:s参数生成过程

- ✨ 参数加密方法解析:encode与encryptCode

- 🔄 解密流程揭示:decode方法解析

- 📝 代码剖析与JS封装

- 🧩 Python实现:调用与演示

- ⚠️ 免责声明

🎯 抓包分析与加密识别

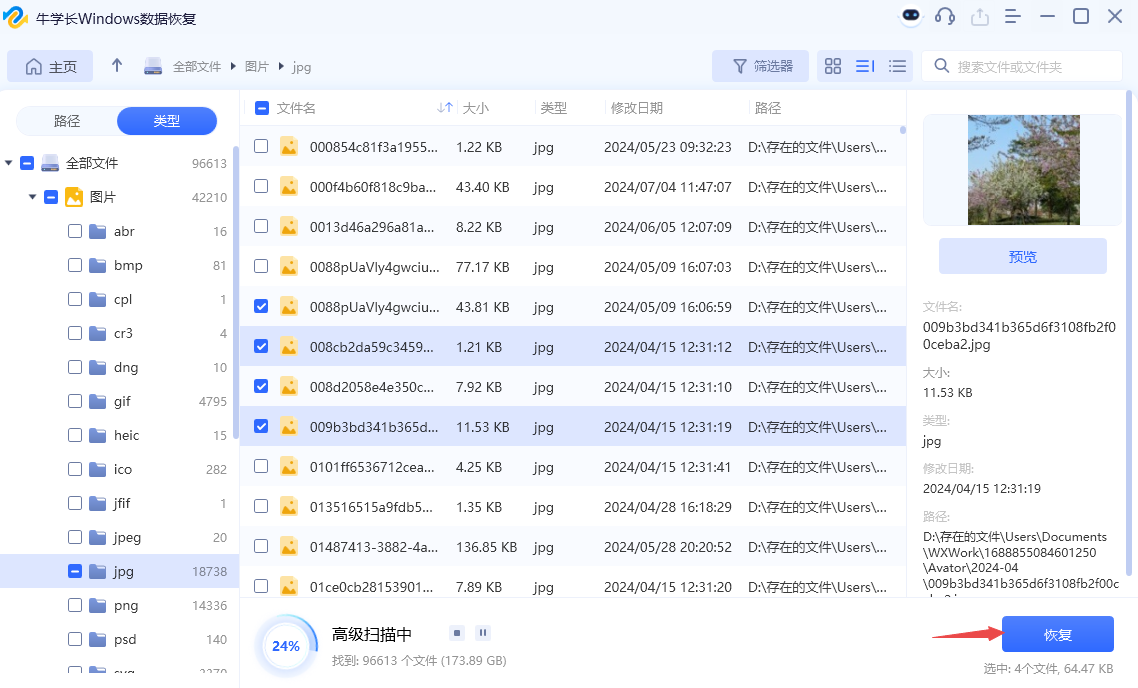

通过抓包工具对网络请求进行分析,发现其返回的响应数据经过加密处理。此类数据加密在Web应用中广泛应用,旨在保障数据传输的安全性。在抓包分析过程中,需要特别留意请求头中的关键字段和响应体中的异常数据格式,这些可能是数据被加密的直接证据。

🔍 XHR断点与请求捕获

为了进一步探究数据加密的细节,可以在浏览器开发者工具中设置XHR断点,通过阻止请求的发送来捕获相关信息。

🛠️ 深入栈追踪:s参数生成过程

通过逐层跟踪调用栈,能够定位到s参数的生成位置。s参数在请求数据中起到关键作用,其生成过程与请求发送的data密切相关。

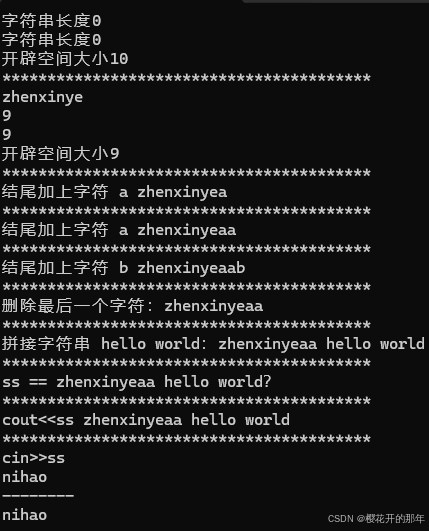

✨ 参数加密方法解析:encode与encryptCode

分析s参数生成后,发现其调用了encode方法,而encode方法又进一步调用了encryptCode方法。这两个方法的调用链条揭示了数据加密的核心过程。

🔄 解密流程揭示:decode方法解析

在请求成功的响应处理中,发现了对数据进行解密的decode方法。decode方法是数据从密文还原为明文的关键环节。

📝 代码剖析与JS封装

通过上述分析过程,最终可以将关键的JS代码进行剖析并封装。

🧩 Python实现:调用与演示

在完成JS代码的封装后,可以通过Python代码进行调用和测试

请求成功:

⚠️ 免责声明

本文内容仅用于技术研究与学习交流,严禁将本文所述技术和方法用于任何商业目的或违法行为。任何个人或组织如因使用本文内容而导致的法律纠纷或其他不良后果,作者概不负责。若本文内容涉及侵权,请联系作者以便及时删除相关内容。

![[Doc][px4][ros2][gazebo][yolov8]PX4-ROS2-Gazebo-YOLOv8](https://i-blog.csdnimg.cn/direct/ab1456b7c811433f9d7af9ea130641a1.png)