应对突发性网络攻击,推动情报工作转型是重中之重,核心工作在于侦测 (detecting) 与回应

(respond)。负责任和安全的情报政策、程序与工作机制是满足网络安全治理任务的信息基础。正

如美国中情局原局长约翰·杜奇提到,“( 网络突然袭击 ) 这种情况发生的可能性有多大 ? 谁有能力

发动这样的攻击 ? 如何防御这种攻击 ? 最重要的是,我们能否非常及时地确定攻击的幕后黑手 ?”

结合突发性网络攻击的特征以及对情报工作的挑战,并借鉴协同型网络威胁情报 (collaborative

cyber threat intelligence) 的工作方法,从源头侦测、情报共享平台、协同分析方法、易感性评估、

防范技术升级等方面推进情报工作转型,以扩大情报源、整合情报力量、提升情报能力、筑牢安全

技术屏障。协同型网络威胁情报的工作要旨在于,为了适应和应对突如其来与快速变化的网络安全

威胁,信息社会中所有受影响的主体都要展开合作,实现情报目标协同、方法协同、技术协同的有

机统一。

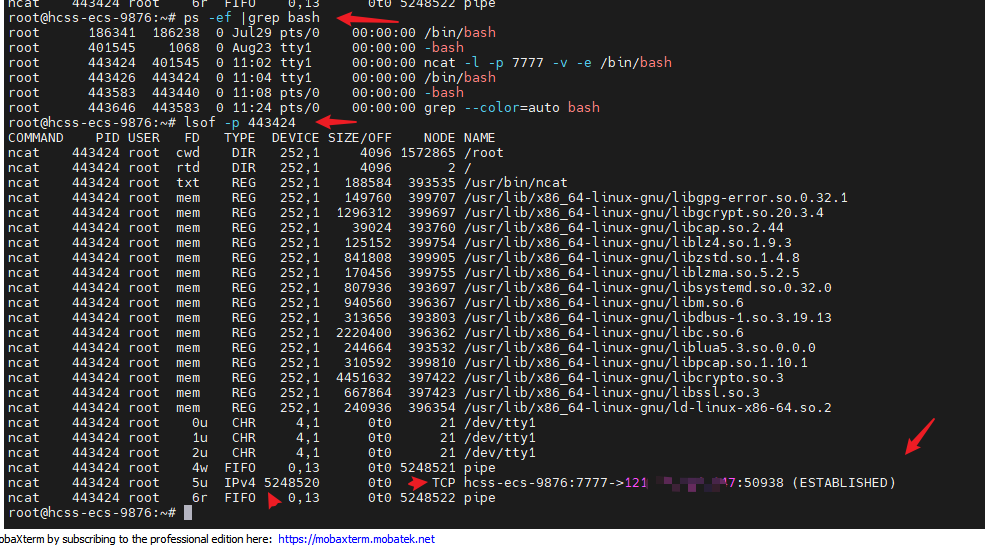

1. 源头侦测

一如我们指出,源头侦测是情报工作应对突发性网络袭击的重点与难点,对了应对突然袭击,

提前侦知是关键。借鉴珍珠港事件的教训,美国情报专家指出,虽然珍珠港事件的情报准备不足,

但是一些预警信号 (warning signs) 也应该受到情报机构和决策者的重视。例如,珍珠港事件发生

前夕,美日的关系已经跌至冰点,美国早应该做好对日的安全防范措施。对于防范突发性网络攻击

也是如此,需要系统评估国家所嵌入的国际安全环境,整合经济、政治、文化、外交等要素,分析

外在的安全威胁。“冲突中较弱的一方比较强的一方更有可能采取需要意外因素才能成功的策略”

是情报工作的“金科玉律”, 这一原则可以被用于突发性网络攻击的分析当中。其次,在加强对外

情报工作的同时也要对内部的情报工作予以高度重视。“后斯诺登时代”的情报教训指出,强化对

内情报工作也是维护国家安全的重要措施,以预防“堡垒从内部攻破”。这意味着,突发性网络攻

击或许并不完全来自于外部,内部的敌对势力也可能成为突发性网络攻击的始作俑者。

08

【能攻】

2. 情报共享平台

情报共享平台是应对网络威胁的制度基础。通过情报共享,不同的组织可以打破自身的情报盲

区,并通过一种成本收益较高的方式利用其合作伙伴的知识、经验与能力来提升各自的安全级别。

网络安全情报共享利用是一种有效提高响应能力的手段,因此,构建一个整合政府与各类非政府组

织的具有高度安全性的网络情报共享平台可以使情报价值最大化,降低情报搜集成本和连接信息孤

岛,提高参与共享各方的风险检测与应急响应能力。在构建情报共享平台中,实现情报自动化处理

和破解共享信任障碍是提升情报共享平台有效性的基础。对此,区块链技术、自然语言处理技术是

构建情报共享平台可兹利用的技术手段。

3. 协同分析方法

协同分析方法的核心是为决策者提供准确与可供行动的情报。主要分为两方面内容。第一,将

问题逐一分解,细化分析目标。细化目标有利于将安全威胁缩小到不同领域之内,做到精准防范、

科学应对。具体来说,就是将已经确定好的任务目标准确地转化为需要回答的问题,并对问题进行

全面、精确、详细地分解和逐级细化,最终形成可供情报人员容易进行分析的小目标。第二,要将

情报分析置于来自不同领域、不同组织情报分析人员之间的协同框架之中,弥补情报分析中的认知

偏见、情报解释中的个人偏好以及单一分析方法对情报知识增殖的限制,这样一种分析方法对于识

别外部威胁,分析潜在受攻击目标的易感性具有重要意义。对于突发性网络攻击这种源头多元、攻

击偶然性强的安全威胁,更需要对各种网络安全情报进行系统的分析与评估,以供决策者制定有效

应对潜在威胁的对策。

图 1 应对突发性网络攻击的系统化情报流程

09

【能攻】

4. 易感性评估

国家的基础设施是突发性网络攻击的核心目标,所以要在明确网络安全威胁确实存在的基础上,

明确何种基础设施更易遭受突发性网络攻击。强化国家重要基础设施的信息安全建设,是预防突发

性网络攻击、将其破坏力控制在最小范围内的先行之举。借鉴美国的网络安全防范经验,奥巴马政

府区分了 16 个易受攻击的关键基础设施,包括化学工业、商业设施、通信设施、关键制造业、水

利设施 ( 大坝 )、国防工业设施、应急服务系统、能源系统、金融服务业、食品与农业系统、政府

机构、医疗机构、信息产业、核反应设施、交通系统、水资源系统,并对这些设施进行常态化的漏

洞监测,实施有针对性的网络安全建设。以电网系统的安全维护为例,需要通过提升防火墙等级,

使用加密和更精细的检测网络入侵工具以及智能代理网络等措施来保护数据采集与监视控制系统

(Supervisory Control and Data Acquisition)。

5. 防范技术升级

应对突发性网络攻击不仅在于侦测,也在于攻击发生后的应对,所以要提升网络攻击的防御和

反击能力。第一,有效防御取决于迅速地评估攻击可能影响的范围以及迅速地隔离并修复被感染的

主机。因此,要完善网络安全应急响应流程机制,提升网络安全风险识别与评估能力,基于威胁建

模和评估,选择精准合适的防御作战解决方案,采用“各个击破”的网络防御战术。第二,“网络

安全的本质在对抗,对抗的本质在攻防两端能力较量”, 在加强网络安全防御能力的同时,提升网

络威慑能力也至关重要。从概念上讲,网络威慑指的是潜在对手由于某种行动的固有风险或反映而

不发动网络攻击的状态。网络威慑的有效性不仅仅在于网络攻防能力,同时也囊括了军事、外交、

经济等多重领域。简言之,基于网络威慑的视角,应对突发性网络攻击最好的方法就是改变对手的

动机,使其不能够通过避开对手的优势军事力量来获得实现目标的战略信心。

综上所述,以上 5 个方面构成了一个系统化的应对突发性网络攻击的情报流程 ( 见图 1)。这 5

个方面相互连接相互影响,共同构成了一个有机整体,每一个步骤都要充分履行,否则会削弱整个

情报流程的效能。

四、总结与展望

突发性网络攻击是当代国家安全的重要威胁已经成为一项共识。不仅是发达国家,近年来,我

国也开始关注到了突发性网络攻击问题,一些学者论证指出,突发性网络攻击是摆在任何国家面前

一个很严重的问题,实际上是有发生可能的。但由于国内对突发性网络攻击内在特征的阐释与系统

研究较少,所以有必要将其作为国家安全的重要问题,在总体国家安全观的立场上分析突发性网络

10

【能攻】

攻击的应对策略。在概念分析与挑战梳理的基础上,文章重点从情报工作的角度提供了突发性网络

攻击的应对策略,希望以“小切口、大问题”的方式审视信息时代的国家安全。总的来说,网络安

全承载着国家安全,未来相关研究仍需进一步探索,例如国家安全与网络安全的关系,如何从网络

安全的角度去看待全球治理中的国家安全问题等等,这些有助于为全球治理领域与安全领域提供新

的话语体系与研究空间