linux被植入木马排查思路

一、是否侵入检查

1)检查系统登录日志 last命令

2)检查系统用户

1、检查是否有异常用户 cat /etc/passwd

2、查看是否产生了新用户、uid和gid为0的用户 grep "0" /etc/passwd

3、查看passwd的修改时间,判断是否在不知情的情况下被添加用户 ls -l /etc/passwd

4、查看是否有特权用户 awk -F: '$3==0 {print $1}' /etc/passwd

3)检查异常进程

1、注意UID为0的进程

2、查看该进程打开的端口和文件 lsof -p pid

3、查看隐藏进程 ps -ef | awk '{print }' | sort -n | uniq >1

ls /porc |sort -n|uniq >2

diff 1 2

4、查看连接 netstat -a

4)检查异常文件

1、查看一定时间内文件的情况 find / -name "*" -type f -newermt '2022-08-25 00:00:00' ! -newermt '2022-08-25 23:59:59'

2、查看tomcat、nginx的比较大的.jsp .htm文件 find /目录 -name .jsp -o -size +10000k

3、查看tmp文件夹下有没有异常文件 扫描记录

5)检查系统文件完整性

1、rpm –qf /bin/ls

2、rpm -qf /bin/login

3、d5sum –b 文件名

4、md5sum –t 文件名

6)检查网络

1、ip link | grep PROMISC(正常网卡不该在promisc模式,可能存在sniffer)

2、netstat –nap(察看不正常打开的TCP/UDP端口)

7)检查系统定时任务 crontab -l

8)检查系统启动命令 cat /etc/rc.d/rc.local

9)检查系统服务 chkconfig -list

10) upload 文件

11)*.ico 文件 内存码

12)登陆权限 公钥查看 rsa

13)横向扫描命令记录 fscan

二、本次异常的解决思路

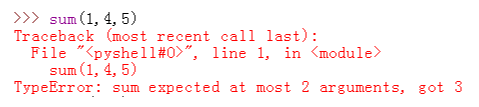

先检查是否有异常用户 发现有一个uid和gid都为0的用户,这是有了root的权限,是不正常的

![]()

然后我们就查看用户登录的日志

在相应的文件里把tomcat2用户添加的内容删除 /etc/shadow /etc/group ,异常用户直接锁定

usermod -L

usermod -L

查看该用户的操

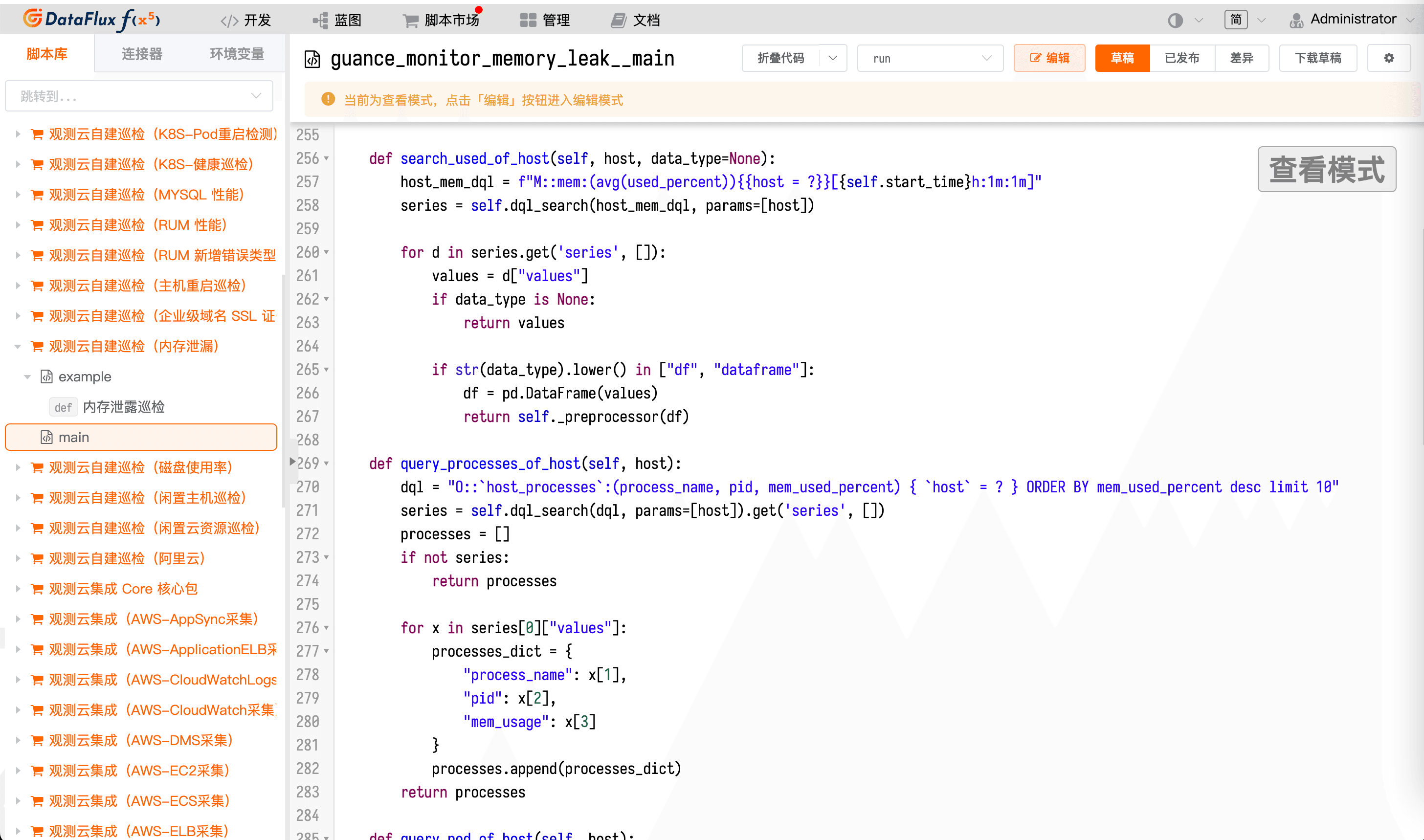

查看python进程

发现都是异常用户做的,可以直接kill掉 异常的进程也直接kill掉

查看了/tmp 下 发现有异常的文件 mysqld 直接删除 扫描tomcat出来的异常的jsp js文件在备份后直接删除

异常的压缩包也可以删除

最后修改root密码为复杂密码

还可以安装杀毒软件去进行扫描

rpm安装 clamav

https://www.clamav.net/download.html 去官网下载rpm包

groupadd clamav useradd -g clamav clamav 先添加组成员

rpm -ivh clamav-0.105.rpm 二进制安装

安装成功的标志是 clamscan --version

目前还不可以正常使用 需要安装病毒库

1、cd /usr/local/etc

2、freshclam.conf.sample freshclam.conf

3、vim freshclam.conf 将Example注释

4、chmod 777 /usr/local/share/clamav 授予权限

5、输入freshclam 安装病毒库

使用:

clamscan -r -i /etc --max-dir-recursion=4 > /var/log/clamav-etc-20220815.log

扫描出的木马